|

|

WebOTX Manual V10.2 (��4��) �ڎ���\�� |

|

|

WebOTX Manual V10.2 (��4��) �ڎ���\�� |

WebOTX Application Server�ł́AWeb�T�[�o�w�̒@�\�Ƃ��āA Java�x�[�X�̓���Web�T�[�o�ƁAApache HTTP Server�x�[�X��WebOTX Web�T�[�o���o���h�����Ă��܂��B

�{���ł� Apache HTTP Server�x�[�X�� WebOTX Web�T�[�o���^�p���邽�߂� �^�p����@�ɂ��Ă̊T�v���̓I�Ȑݒ荀�ڂ�ݒ���@�ɂ��ċL�ڂ��Ă��܂��B

�����ł́AWebOTX Web�T�[�o������@�\�ɂ��Đ������܂��B

WebOTX Web�T�[�o�́AWebOTX Application Server �� Web�T�[�o�w�̋@�\�� ���Ă���AWeb�T�[�o�̃f�t�@�N�g�X�^���_�[�h�ł��� Apache HTTP Server �� ���̃o�[�W�������x�[�X�Ƃ��Ă��܂��B(2018�N4������)

Apache HTTP Server 2.4.29

WebOTX V10.1 �ȍ~�AApache HTTP Server 2.2.x �͖��T�|�[�g�ƂȂ�܂����B

WebOTX Web�T�[�o�ł́AApache HTTP Server �Œ���� ���ׂĂ̋@�\�ɉ����A���̋@�\����܂��B

SSL �ʐM�̃T�|�[�g (mod_ssl ���W���[���̃o���h��)

WebOTX Application Server �A�g�p���W���[���̒�

IPv6 ���ł̓���T�|�[�g

WebOTX �^�p�Ǘ��c�[���^�R�}���h�����`�����Q�Ɓ^�X�V���� �@�\�̒�

�܂��AWebOTX Application Server �ł́AApache HTTP Server�x�[�X��WebOTX Web�T�[�o�� ���ɁAJava

�x�[�X�� Web�T�[�o��������Ă���A����������p�\�ł��B

����ɁAInternet Information Service (IIS) �ALinux�}�V���Ȃǂ�OS�ɓY�t����Ă���

Apache HTTP Server 2.4.29 �ȍ~�Ƃ̘A�g������T�|�[�g���Ă��܂��B

�Ȃ��AWebOTX Web�T�[�o�̃x�[�X�ƂȂ��Ă���Apache HTTP Server �̃o�[�W�������m�F����ɂ́A���̃R�}���h�����s���Ă��������B

| OS | �o�[�W���� | �R�}���h |

|---|---|---|

| Windows |

2.4

|

${AS_INSTALL}\WebServer24\bin\httpd.exe -v �܂��́A ${INSTANCE_ROOT}\bin\apachectl.bat version |

| UNIX |

2.4

|

${AS_INSTALL}/WebServer24/httpd -v �܂��́A ${INSTANCE_ROOT}/bin/apachectl version |

WebOTX Web�T�[�o�́AApache HTTP Server ������ Web�T�[�o����� �ւ����{�@�\�����ׂĒ��܂��B

��Ɏ��̋@�\������܂��B

HTTP/1.1�AHTTP/2 �T�|�[�g

Basic�F�� / Digest�F��

���z�z�X�g�@�\ (VirtualHost)

�N���C�A���g�A�N�Z�X����@�\

CGI �X�N���v�g���s�@�\

���O�o�͋@�\ ��

SSL (Secure Sockets Layer) �́A���J���Í������𗘗p����

�f�[�^�̈Í������s���A���J���Ɣ閧���ƌĂ��L�[�̑𗘗p���āA

���̈Í����ƕ������s���܂��B���J���́A����̃A���S���Y�����g�p���� �f�[�^���Í������邽�߂̂��̂ł���A���Ђɔz�z�\�ł��B

�閧���́A��ʂɂ͔z�z�����A�T�[�o��Ɉ��S���ۂ��ꂽ��Ԃŕۊǂ��� �K�v������܂��B

SSL ���g�p���ăT�C�g�ɃN���C�A���g���ڑ�����ƁA �T�[�o�͏ؖ����̈ꕔ�Ƃ��Č��J�L�[�Ƃ���ɕt��������𑗐M���A

�N���C�A���g�����J���Í������𗘗p���ăT�[�o�̐g�����m�F���܂��B

�ؖ����́A�F�؋� (CA : Certificate Authority)�ɂ���Ĕ��s���ꂽ

�d�q�I�ȃh�L�������g�ŁA�C���^�[�l�b�g��Ōl�܂��͊�Ƃ� �g����ۏ�����̂ł��B�ؖ����ɂ̓T�C�g�̌��J�����܂܂�Ă���A

�N���C�A���g�͂���𗘗p���āA�T�[�o���瑗���Ă����f�[�^ ���ł��܂��B

WebOTX Web�T�[�o�ł́AOpenSSL���C�u�����𗘗p���� mod_ssl���W���[���ɂ��A�v���g�R���o�[�W�����Ƃ���

SSL3.0 ����� TLS1.0/1.1/1.2�A ����128Bit�ȏ�̈Í����������T�|�[�g����Web�T�C�g���\�z���邱�Ƃ��ł��܂��B

�܂��ASSL�N���C�A���g�F�؋@�\�����p�\�ł��B

�N���C�A���g��SSL�𗘗p�����T�C�g�ɃA�N�Z�X����ɂ́A ���̌`����URL���w�肵�܂��B

https://�z�X�g�A�h���X[:�|�[�g]/�z�X�g�������A�h���X

HTTPS�ڑ��̏ꍇ�A�|�[�g�͒ʏ�443�����p����܂��B�|�[�g�ԍ��� 443�𗘗p����ꍇ�͏ȗ����\�ł��B

LDAP (Lightweight Directory Access Protocol) �T�[�o�ƘA�g���āA

HTTP�F��LDAP�G���g���f�[�^�ɓo�^���ꂽ���[�U�ōs�����Ƃ��ł��܂��B

�Ȃ��AWebOTX Application Server �ł́ALDAP�T�[�o�Ƃ���

EnterpriseDirectoryServer (EDS) ���o���h��������A

EDS�ɓo�^�������[�U�𗘗p����HTTP�F���s�����Ƃ��ł��܂��B

IPv6 �l�b�g���[�N���ł̓�����T�|�[�g���܂��B

IPv6/IPv4�l�b�g���[�N���݊��ɂ����āA���ꂼ��ʁX��IP�A�h���X�A�|�[�g�ɑ��đ҂����킹���\�ł��B

�҂����킹�p�̃|�[�g�ԍ��́AIPv6/IPv4�œ���ɂ��邱�Ƃ��ł��܂����A�ʁX�ɐݒ肷�邱�Ƃ��ł��܂��B

WebOTX Web�T�[�o�́AApache HTTP Server �Œ���鎟�̃��W���[�� ����Ă��܂��B

�f�t�H���g�őg�ݍ��܂�Ă��Ȃ����W���[��������@�\�𗘗p���� �ꍇ�ɂ́A LoadModule

�f�B���N�e�B�u�ɂ��A���W���[���̃��[�h���s���K�v������܂��B

| ���W���[�� | �@�\�T�v | |||

|---|---|---|---|---|

| (�R�A���W���[��) | (�f�t�H���g�őg�ݍ��܂�Ă���@�\�B���[�h����K�v�͂���܂���) | |||

|

core, http_core |

�T�[�o�̃R�A�@�\����܂��B | |||

|

mpm_winnt |

(Windows)Windows�����ɍœK�����ꂽ�}���`�v���Z�b�V���O���W���[���ł��B�����̃X���b�h��L����v���Z�X�����삷�郂�[�h�ł��B�N���C�A���g����v���́A�e�X���b�h��Ŏt�����s���A�������s���܂��B | |||

|

mod_so |

�N������ċN�����Ɏ��s�R�[�h�ƃ��W���[�����T�[�o�Ƀ��[�h���܂��B | |||

| (�I�v�V�������W���[��) |

�f�t�H���g�őg�ݍ��܂�Ă��܂���B���p����ɂ�LoadModule�f�B���N�e�B�u�ɂ��ʓr���[�h����K�v������܂��B �E���́AW (Windows)�AL (Linux)�AH (HP-UX)���Ӗ����A�eOS�Œ��Ă��郂�W���[���Ɂ������Ă��܂��B | W | L | H |

|

mod_access_compat |

�z�X�g�i���O��������IP�A�h���X�j�Ɋ�Â����O���[�v�F����܂��B |

�� |

�� |

�� |

|

mod_actions |

���f�B�A�^�C�v��N�G�X�g���\�b�h�ɉ�����CGI�X�N���v�g�����s����@�\����܂��B |

�� |

�� |

�� |

|

mod_alias |

�z�X�g�t�@�C���V�X�e����̂��낢��ȈႤ�ꏊ���h�L�������g�c���[�Ƀ}�b�v����@�\�ƁAURL�̃��_�C���N�g���s���@�\����܂��B |

�� |

�� |

�� |

|

mod_allowmethods |

HTTP���\�b�h��e�Ղɐ����ł���@�\����܂��B |

�� |

�� |

�� |

|

mod_asis |

�����p��HTTP�w�b�_�̏�����Ă���t�@�C���𑗐M���܂��B |

�� |

�� |

�� |

|

mod_auth_basic |

Basic �F�؋@�\����܂��B |

�� |

�� |

�� |

|

mod_auth_digest |

MD5 �_�C�W�F�X�g�F�؋@�\����܂��B |

�� |

�� |

�� |

|

mod_auth_form |

FORM�F�؋@�\����܂��B |

�� |

�� |

�� |

|

mod_authn_anon |

�F���K�v�ȗ̈�ւ� "anonymous"���[�U�̃A�N�Z�X�������܂��B |

�� |

�� |

�� |

|

mod_authn_core |

���ׂĂ̔F�v���o�C�_�ɋ��ʂ̃R�A�F�؋@�\����܂��B |

�� |

�� |

�� |

|

mod_authn_dbd |

SQL �f�[�^�x�[�X��p�������[�U�F�؋@�\����܂��B |

�� |

�� |

�� |

|

mod_authn_dbm |

DBM �t�@�C����p�������[�U�F�؋@�\����܂��B |

�� |

�� |

�� |

|

mod_authn_file |

�e�L�X�g�t�@�C����p�������[�U�F�؋@�\����܂��B |

�� |

�� |

�� |

|

mod_authn_socache |

�o�b�N�G���h�ւ̃��[�h�̂��߂ɁA�F�؏ؖ����̃L���b�V�����Ǘ����܂��B |

�� |

�� |

�� |

|

mod_authnz_fcgi |

FastCGI�F�؋��A�v���P�[�V������httpd�F�ƔF���������邱�Ƃ������܂��B |

�� |

�� |

�� |

|

mod_authnz_ldap |

LDAP�f�B���N�g���Ɋi�[���ꂽ�f�[�^�x�[�X�𗘗p����HTTP�x�[�V�b�N�F�������܂��B |

�� |

�� |

�� |

|

mod_authz_core |

�F���ꂽ���[�U��Web�T�C�g�ɑ��ăA�N�Z�X���E���ۂ����肷��R�A���F�@�\����܂��B |

�� |

�� |

�� |

|

mod_authz_dbd |

SQL�f�[�^�x�[�X��p�����O���[�v���F�@�\����܂��B |

�� |

�� |

�� |

|

mod_authz_dbm |

DBM�t�@�C����p�����O���[�v���F�@�\����܂��B |

�� |

�� |

�� |

|

mod_authz_groupfile |

�v���[���e�L�X�g�t�@�C����p�����O���[�v���F�@�\����܂��B |

�� |

�� |

�� |

|

mod_authz_host |

�z�X�g�i���O�������� IP�A�h���X�j�Ɋ�Â����O���[�v���F�@�\����܂��B |

�� |

�� |

�� |

|

mod_authz_owner |

�t�@�C���̏��L�҂Ɋ�Â������F�@�\����܂��B |

�� |

�� |

�� |

|

mod_authz_user |

���[�U���F�@�\����܂��B |

�� |

�� |

�� |

|

mod_autoindex |

Unix��ls�R�}���h��Windows��dir�V�F���R�}���h�Ɏ����f�B���N�g���C���f�b�N�X�����܂��B |

�� |

�� |

�� |

|

mod_buffer |

���N�G�X�g�̃o�b�t�@�����O�@�\����܂��B |

�� |

�� |

�� |

|

mod_cache |

URI ���L�[�ɂ����R���e���c�̃L���b�V���@�\����܂��B |

�� |

�� |

�� |

|

mod_cache_disk |

URI���L�[�ɂ����R���e���c�L���b�V���X�g���[�W�Ǘ��@�\����܂��B |

�� |

�� |

�� |

|

mod_cache_socache |

mod_cache�̂��߂ɋ��L���ꂽ�I�u�W�F�N�g�L���b�V�� (socache) �Ɋ�Â����X�g���[�W�}�l�[�W���̎����ł��B |

�� |

�� |

�� |

|

mod_cern_meta |

CERN httpd ���g���lj���HTTP�w�b�_�`���Ń��^�����w��ł���悤�ɂ��܂��B |

�� |

�� |

�� |

|

mod_cgi |

CGI �X�N���v�g�����s���܂��B |

�� |

�� |

�� |

|

mod_cgid |

�O��CGI�f�[�������g�p����CGI �X�N���v�g�����s���܂��B |

�| |

�� |

�� |

|

mod_charset_lite |

�L�����N�^�[�Z�b�g�̕ϊ��ƋL�^���w�肵�܂��B |

�� |

�� |

�� |

|

mod_data |

���X�|���X�{�f�B�� RFC2397 data URL�ɕϊ����܂��B |

�� |

�� |

�� |

|

mod_dav |

���U�I�[�T�����O�ƃo�[�W�����Ǘ�(WebDAV)�@�\����܂��B |

�� |

�� |

�� |

|

mod_dav_fs |

mod_dav �̂��߂̃t�@�C���V�X�e���v���o�C�_�ł��B |

�� |

�� |

�� |

|

mod_dav_lock |

mod_dav �p�̔ėp���b�N���W���[���ł��B |

�� |

�� |

�� |

|

mod_dbd |

SQL �f�[�^�x�[�X�R�l�N�V�������Ǘ����܂��B |

�� |

�� |

�� |

|

mod_deflate |

�N���C�A���g�֑�����O�ɃR���e���c�����k���܂��B |

�� |

�� |

�� |

|

mod_dialup |

�l�X�ȌÂ����f���W���ɒ�`���ꂽ�ш敝���[�g���E�ŐÓI�R���e���c�𑗐M���܂��B |

�| |

�� |

�� |

|

mod_dir |

URL�Ɏw�肳���u�Ō�̃X���b�V���v�̃��_�C���N�g�ƁA�f�B���N�g���̃C���f�b�N�X�t�@�C���������@�\����܂��B |

�� |

�� |

�� |

|

mod_dumpio |

���ׂĂ�I/O���G���[���O�Ƀ_���v���܂��B |

�� |

�� |

�� |

|

mod_echo |

�v���g�R�����W���[���̊T�v���������߂̒P���ȃG�R�[�T�[�o����܂��B |

�| |

�� |

�� |

|

mod_env |

CGI�X�N���v�g�y��SSI�y�[�W�ɓn�������ϐ���ύX����@�\����܂��B |

�� |

�� |

�� |

|

mod_expires |

���[�U�̎w�肵����Ɋ�Â���Expires��Cache-Control HTTP�w�b�_�̐��������܂��B |

�� |

�� |

�� |

|

mod_ext_filter |

���X�|���X�̃{�f�B���N���C�A���g�ɑ���O�ɊO���v���O�����ŏ������܂��B |

�� |

�� |

�� |

|

mod_file_cache |

���������Ƀt�@�C���̐ÓI�ȃ��X�g���L���b�V�����܂��B |

�� |

�� |

�� |

|

mod_filter |

���s���ɓ��I�Ƀt�B���^�`�F�C����L���ɂ���@�\����܂��B |

�� |

�� |

�� |

|

mod_headers |

HTTP���N�G�X�g�w�b�_�ƃ��X�|���X�w�b�_���J�X�^�}�C�Y���܂��B |

�� |

�� |

�� |

|

mod_heartbeat |

�t�����g�G���h�̃v���L�V�ɃT�[�o�X�e�[�^�X�̃��b�Z�[�W�𑗐M���܂��B |

�� |

�� |

�� |

|

mod_heartmonitor |

mod_heartbeat�̋N���T�[�o�p�ɏW�����������j�^����܂��B |

�� |

�� |

�� |

|

mod_http2 |

HTTP/2�ʐM�p�̃��W���[���ł��B |

�� |

�� |

�� |

|

mod_ident |

RFC 1413 ident lookups |

�� |

�� |

�� |

|

mod_imagemap |

�T�[�o�T�C�h�̃C���[�W�}�b�v�����s���܂��B |

�� |

�� |

�� |

|

mod_include |

�T�[�o���p�[�X����html�h�L�������g(Server Side Includes) |

�� |

�� |

�� |

|

mod_info |

�T�[�o�̐ݒ�̕�I�ȊT�ς���܂��B |

�� |

�� |

�� |

|

mod_lbmethod_bybusyness |

mod_proxy_balancer �̃��[�h�o�����X�X�P�W���[���A���S���Y�������N�G�X�g�ۗ����Ō��肵�܂��B |

�� |

�� |

�� |

|

mod_lbmethod_byrequests |

mod_proxy_balancer�̃��[�h�o�����X�X�P�W���[���A���S���Y�������N�G�X�g���Ō��肵�܂��B |

�� |

�� |

�� |

|

mod_lbmethod_bytraffic |

mod_proxy_balancer�̃��[�h�o�����X�X�P�W���[���A���S���Y�����g���t�B�b�N�ʂŌ��肵�܂��B |

�� |

�� |

�� |

|

mod_lbmethod_heartbeat |

mod_proxy_balancer�̃��[�h�o�����X�X�P�W���[���A���S���Y�����n�[�g�r�[�g�g���t�B�b�N���Ō��肵�܂��B |

�� |

�� |

�� |

|

mod_ldap |

LDAP�A�g�p���W���[���ł��B |

�� |

�� |

�� |

|

mod_log_config |

�T�[�o�ւ̃��N�G�X�g�̃��M���O���s���܂��B |

�� |

�� |

�� |

|

mod_log_debug |

�lj��̐ݒ肪�\�ȃf�o�b�O�p���M���O�@�\����܂��B |

�� |

�� |

�� |

|

mod_log_forensic |

�T�[�o�ɑ���ꂽ���N�G�X�g��forensic���M���O���܂��B |

�� |

�� |

�� |

|

mod_logio |

���N�G�X�g���ɓ��̓o�C�g���Əo�̓o�C�g�������M���O���܂��B |

�� |

�� |

�� |

|

mod_lua |

http���N�G�X�g�����̗l�X�ȃ|�C���g��Lua�t�b�N����܂��B |

�| |

�� |

�| |

|

mod_macro |

apache�̒�`���t�@�C���̒��Ń}�N������܂��B |

�� |

�� |

�� |

|

mod_mime |

���N�G�X�g���ꂽ�t�@�C���̊g���q�ƃt�@�C���̐U�镑���i�n���h���ƃt�B���^�j�A���e�iMIME�^�C�v�A����A�����Z�b�g�A�G���R�[�f�B���O�j�Ƃ��֘A�t���܂��B |

�� |

�� |

�� |

|

mod_mime_magic |

�t�@�C���̓��e��ǂݍ����MIME�^�C�v�����肵�܂��B |

�� |

�� |

�� |

|

mod_mpm_event |

(UNIX)UNIX�ł̃}���`�v���Z�b�V���O���W���[���ł��BWorker MPM�̈��ł��B |

�| |

�� |

�| |

|

mod_mpm_prefork |

(UNIX)UNIX�ł̃}���`�v���Z�b�V���O���W���[���ł��B�X���b�h���g�킸�ɁA�v���Z�X�ŏ������s���܂��B |

�| |

�� |

�� |

|

mod_mpm_worker |

(UNIX)UNIX�ł̊���̃}���`�v���Z�b�V���O���W���[���ł��BWorker MPM�́A�����̃X���b�h��L����v���Z�X���������삷�郂�[�h�ł��B�N���C�A���g����v���́A�e�X���b�h��Ŏt�����s���A�������s���܂��B |

�| |

�� |

�� |

|

mod_negotiation |

�R���e���g�l�S�V�G�[�V�����@�\����܂��B |

�� |

�� |

�� |

|

mod_proxy |

HTTP/1.1�̃v���L�V/�Q�[�g�E�F�C�T�[�o����܂��B |

�� |

�� |

�� |

|

mod_proxy_ajp |

mod_proxy�� AJP ���T�|�[�g���郂�W���[���ł��B |

�� |

�� |

�� |

|

mod_proxy_balancer |

���ו��U�̂��߂� mod_proxy�̊g�����W���[���ł��B |

�� |

�� |

�� |

|

mod_proxy_connect |

CONNECT ���N�G�X�g������ mod_proxy �̊g�����W���[���ł��B |

�� |

�� |

�� |

|

mod_proxy_express |

mod_proxy �̓��I���o�[�X�v���L�V�̊g�����W���[���ł��B |

�� |

�� |

�� |

|

mod_proxy_fcgi |

mod_proxy�� FastCGI ���T�|�[�g���郂�W���[���ł��B |

�� |

�� |

�� |

|

mod_proxy_fdpass |

mod_proxy��fdpass�̊O���v���Z�X���T�|�[�g���郂�W���[���ł��B |

�| |

�� |

�| |

|

mod_proxy_ftp |

mod_proxy��FTP���T�|�[�g���郂�W���[���ł��B |

�� |

�� |

�� |

|

mod_proxy_hcheck |

mod_proxy�̃��[�h�o�����T�[�����o�[�̃w���X�`�F�b�N�@�\����܂��B |

�� |

�� |

�� |

|

mod_proxy_html |

�v���L�V�̊O�Ń��[�U�̂��߂̃����N�����삷�邱�Ƃ�ۏႷ�邽�߂ɁAHTML�����N�����������o�̓t�B���^����܂��B |

�| |

�� |

�| |

|

mod_proxy_http |

mod_proxy��HTTP���T�|�[�g���郂�W���[���ł��B |

�� |

�� |

�� |

|

mod_proxy_http2 |

mod_proxy��HTTP/2���T�|�[�g���郂�W���[���ł��B |

�� |

�� |

�� |

|

mod_proxy_scgi |

mod_proxy��SCGI�Q�[�g�E�F�C���W���[���ł��B |

�� |

�� |

�� |

|

mod_proxy_wstunnel |

mod_proxy�� WebSocket���T�|�[�g���郂�W���[���ł��B |

�� |

�� |

�� |

|

mod_ratelimit |

�N���C�A���g�p�̑ш搧������܂��B |

�� |

�� |

�� |

|

mod_reflector |

�A�E�g�v�b�g�t�B���^�X�^�b�N�o�R�̃��X�|���X�����N�G�X�g�{�f�B�ɔ��f���܂��B |

�� |

�� |

�� |

|

mod_remoteip |

���N�G�X�g�w�b�_�o�R�Ńv���L�V�܂��̓��[�h�o�����T�[�ɂ���Ď����ꂽUser-Agent ��IP�A�h���X���X�g�ƃI���W�i���̃N���C�A���gIP�A�h���X��ϊ����܂��B |

�� |

�� |

�� |

|

mod_reqtimeout |

���N�G�X�g��M�̃^�C���A�E�g�l�ƍŏ��f�[�^�]�����x��ݒ肵�܂��B |

�� |

�� |

�� |

|

mod_request |

HTTP���N�G�X�g�{�f�B���擾�\�ɂ��n���h������t�B���^����܂��B |

�� |

�� |

�� |

|

mod_rewrite |

URL�̏����������s�������C�g�G���W������܂��B |

�� |

�� |

�� |

|

mod_sed |

sed �V���^�b�N�X���g�p��������(���N�G�X�g)�Əo��(���X�|���X)�R���e���c�̃t�B���^����܂��B |

�� |

�� |

�� |

|

mod_session |

�Z�b�V�������T�|�[�g���܂��B |

�� |

�� |

�� |

|

mod_session_cookie |

cookie�x�[�X�̃Z�b�V�������T�|�[�g���܂��B |

�� |

�� |

�� |

|

mod_session_crypto |

�Z�b�V�����̈Í������T�|�[�g���܂��B |

�| |

�� |

�� |

|

mod_session_dbd |

DBD/SQL�x�[�X�̃Z�b�V�������T�|�[�g���܂��B |

�� |

�� |

�� |

|

mod_setenvif |

���N�G�X�g�̓����Ɋ�Â������ϐ��̐ݒ���\�ɂ��܂��B |

�� |

�� |

�� |

|

mod_slotmem_plain |

slot�x�[�X�̋��L�������v���o�C�_����܂��B |

�� |

�� |

�� |

|

mod_slotmem_shm |

slot�x�[�X�̋��L�������v���o�C�_����܂��B |

�� |

�� |

�� |

|

mod_socache_dbm |

DBM�x�[�X�̋��L�I�u�W�F�N�g�L���b�V���v���o�C�_����܂��B |

�� |

�� |

�� |

|

mod_socache_dc |

Distcache�x�[�X�̋��L�I�u�W�F�N�g�L���b�V���v���o�C�_����܂��B |

�| |

�� |

�| |

|

mod_socache_memcache |

Memcache�x�[�X�̋��L�I�u�W�F�N�g�L���b�V���v���o�C�_����܂��B |

�� |

�� |

�� |

|

mod_socache_shmcb |

Shmcb�x�[�X�̋��L�I�u�W�F�N�g�L���b�V���v���o�C�_����܂��B |

�� |

�� |

�� |

|

mod_speling |

���[�U�����͂����ł��낤�Ԉ����URL���A�啶���������̋�ʂ����邱�Ƃƈ�ȉ��̒Ԃ�ԈႢ�����e���邱�ƂŏC�������݂܂��B |

�� |

�� |

�� |

|

mod_ssl |

SSL�ʐM�p�̃��W���[���ł��B |

�� |

�� |

�� |

|

mod_status |

�T�[�o�̊����Ɛ��\�Ɋւ��������܂��B |

�� |

�� |

�� |

|

mod_substitute |

���X�|���X�{�f�B�̌����u����������s���܂��B |

�� |

�� |

�� |

|

mod_suexec |

�w�肳�ꂽ���[�U�ƃO���[�v��CGI�X�N���v�g�����s���܂��B |

�| |

�� |

�� |

|

mod_unique_id |

���ꂼ��̃��N�G�X�g�ɑ����ӂȎ��ʎq�̓��������ϐ�����܂��B |

�� |

�� |

�� |

|

mod_unixd |

UNIX�v���b�g�t�H�[���p�Ɋ�{�I��(�K�v�Ƃ����)�Z�L�����e�B�@�\����܂��B |

�| |

�� |

�� |

|

mod_userdir |

���[�U��p�̃f�B���N�g������܂��B |

�� |

�� |

�� |

|

mod_usertrack |

Cookie�ɂ�胆�[�U�̒ǐՂ��s���܂��B |

�� |

�� |

�� |

|

mod_version |

�o�[�W�����ˑ��̐ݒ�����܂��B |

�� |

�� |

�� |

|

mod_vhost_alias |

�o�[�`�����z�X�g�Ɋւ��铮�I�Ȑݒ����܂��B |

�� |

�� |

�� |

|

mod_watchdog |

�����I�Ƀ^�X�N�����s���鑼�̃��W���[���p�ɃC���t���X�g���N�`������܂��B |

�� |

�� |

�� |

|

mod_xml2enc |

libxml2�x�[�X�̃t�B���^���W���[���p�ɋ������ꂽ�����R�[�h/���ۉ����T�|�[�g���܂��B |

�| |

�� |

�| |

|

mod_jk-24 |

Web�R���e�i�Ɛڑ����s���R�l�N�^���W���[���B |

�� |

�� |

�� |

���̑��̋@�\�̏ڍׂ́A�ȉ��� Apache HTTP Server �� Web�T�C�g���Q�Ƃ��Ă��������B

Apache HTTP Server Version 2.4 Documentation

http://httpd.apache.org/docs/2.4/

�܂��́AWebOTX ���C���X�g�[�������}�V����ŁA�u���E�U���� ����URL �ɃA�N�Z�X���AApache HTTP Server �̃h�L�������g���Q�� ���Ă��������B

WebOTX Web�T�[�o�̒�`���́A��`���t�@�C�� (httpd.conf) �Ɋi�[����AWebOTX Web�T�[�o�̋N�����ɓǂݍ��܂�܂��B

��`�����X�V�����ꍇ�ɂ́AWebOTX Web�T�[�o�̍ċN�����K�v�ɂȂ�܂��B

��`���̏ڍׂ� [ �\�z�E�^�p > �ݒ� > HTTP�T�[�o > WebOTX Web�T�[�o�ݒ���@ ] ���Q�Ƃ��Ă��������B

�����ł́AWebOTX Web�T�[�o�̉^�p�E������@�ɂ��Đ������܂��B

�܂��A����@�\�𗘗p����ꍇ�̐ݒ���@�ɂ��Ă��������܂��B

WebOTX Web�T�[�o�̋N���E��~�́AWebOTX Application Server �̃h���C���̋N���E��~��

�A�����ē��삵�܂��B

WebOTX �̃h���C���̋N���E��~�����́AOS �̃T�[�r�X�v���O�����Ƃ���

���삵�܂��̂ŁA�ʏ�AWeb�T�[�o�̋N���E��~�������ӎ�����K�v�͂���܂��A WebOTX Web�T�[�o�̒�`����ύX����悤�ȏꍇ�ɗL���ł��B

WebOTX �̃h���C�����N�����Ă����ԂŁAWebOTX Web�T�[�o��P�ƂŋN���E��~���s��

�ꍇ�́A�����^�p�Ǘ��c�[�����瑀�삷�邩�A���̃R�}���h�����s���Ă��������B

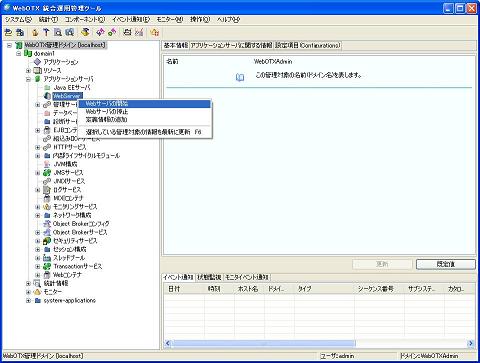

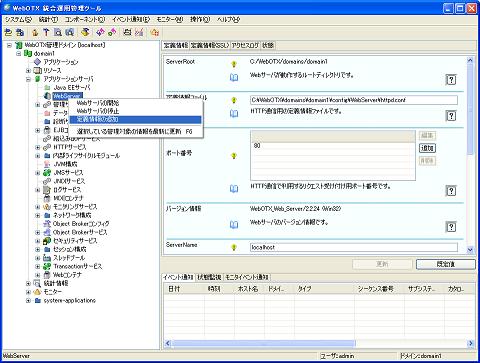

�����^�p�Ǘ��c�[������̑���

���炩���߁A�����^�p�Ǘ��c�[�����h���C���ɐڑ����Ă����܂��B�uWebOTX �Ǘ��h���C��[<�T�[�o��>]�v�| �u<�h���C����>�v�|�u�A�v���P�[�V�����T�[�o�v�|�uWebServer�v ��I�����A�}�E�X���E�N���b�N���đ��상�j���[��\�����܂��B ���邢�́A���j���[�o�[�� [����] ��I�����܂��B

�\������郁�j���[����uWeb�T�[�o�̊J�n�v��I������ƁA WebOTX Web�T�[�o���N�����܂��B

�܂��A�uWeb�T�[�o�̒�~�v��I������ƁAWebOTX Web�T�[�o����~���܂��B

�^�p�Ǘ��R�}���h(otxadmin)����̑���

���炩���߁A�^�p�Ǘ��R�}���h�ŁA�h���C���Ƀ��O�C�����Ă����܂��Botxadmin>login --user admin --passwprd adminadmin --port 6212

WebOTX Web�T�[�o���N������ꍇ�A���̃R�}���h�����s���܂��B

otxadmin>invoke server.WebServer.start

WebOTX Web�T�[�o���~����ꍇ�A���̃R�}���h�����s���܂��B

otxadmin>invoke server.WebServer.stop

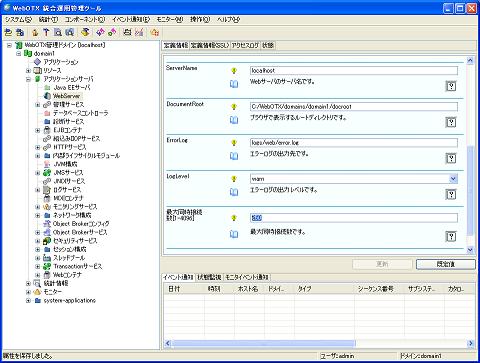

WebOTX Web�T�[�o�̒�`���̂����A����ɕK�v�ƂȂ�ꕔ�̕K�{���� WebOTX �̓����^�p�Ǘ��c�[�� ����� �^�p�Ǘ��R�}���h����Q�Ƃ��邱�� ���ł��܂��B

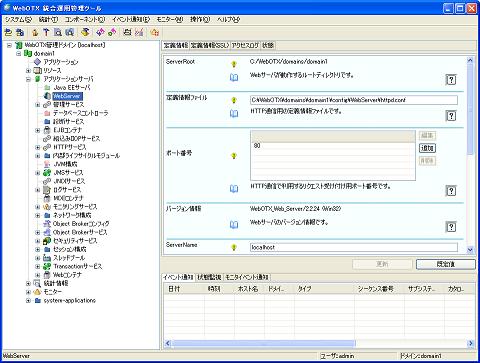

�����^�p�Ǘ��c�[������̑���

���炩���߁A�����^�p�Ǘ��c�[�����h���C���ɐڑ����Ă����܂��B

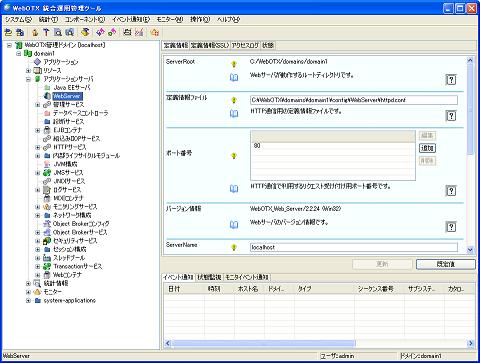

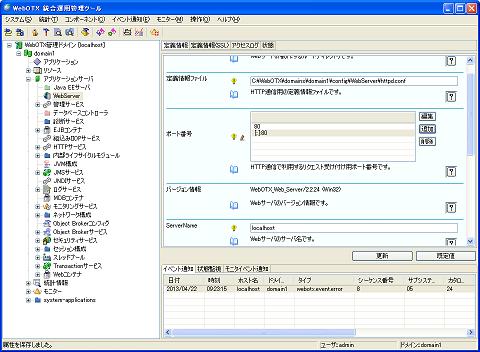

��`���̎Q��

�uWebOTX �Ǘ��h���C��[<�T�[�o��>]�v�| �u<�h���C����>�v�|�u�A�v���P�[�V�����T�[�o�v�|�uWebServer�v ��I�����AWebOTX Web�T�[�o�̊e��`����\�����܂��B

�u��`���v�A�u��`���(SSL)�v�A�u�A�N�Z�X���O�v�̊e�^�u���� �I�����邱�ƂŁA�e���ڂ̏����Q�Ƃł��܂��B

�^�p�Ǘ��R�}���h(otxadmin)����̑���

���炩���߁A�^�p�Ǘ��R�}���h�ŁA�h���C���Ƀ��O�C�����Ă����܂��Botxadmin>login --user admin --passwprd adminadmin --port 6212

WebOTX Web�T�[�o�̒�`�����擾����ɂ́A���̃R�}���h�����s���܂��B

�^�p�Ǘ��R�}���h(�܂��̓c�[���j����Q�Ɖ\�Ȓ�`���̈ꗗ�ɂ��ẮA ���̕\���Q�Ƃ��Ă��������B

otxadmin>get server.WebServer.*

WebOTX �^�p�Ǘ��R�}���h�i�c�[���j����Q�Ƃł����`���ꗗ

| �����^�p�Ǘ��c�[���ł̑����� | server.WebServer.* | ���� |

|---|---|---|

| ServerRoot | ServerRoot | ServerRoot �f�B���N�e�B�u�̐ݒ�l���擾���܂��BWebOTX Web�T�[�o�����삷�郋�[�g�f�B���N�g����\���܂��B |

| ��`���t�@�C�� | conf-file | HTTP�ʐM�p�̒�`�t�@�C���̃p�X���擾���܂��B �Ȃ��A���̏��� httpd.conf �ɂ͒�`����Ă��܂���B |

| �|�[�g�ԍ� | Port | Listen �f�B���N�e�B�u�̐ݒ�l���擾���܂��B WebOTX Web�T�[�o���҂����킹���s���|�[�g�ԍ���\���܂��B |

| �o�[�W������� | Version | WebOTX Web�T�[�o�̃o�[�W��������\�����܂��B �Ȃ��A���̏��� httpd.conf �ɂ͒�`����Ă��܂���B |

| ServerName | ServerName | ServerName �f�B���N�e�B�u�̐ݒ�l���擾���܂��B |

| DocumentRoot | DocuumentRoot | DocumentRoot �f�B���N�e�B�u�̐ݒ�l���擾���܂��B �u���E�U���猩���郁�C���̃h�L�������g�c���[�ɂȂ�f�B���N�g���� �\���܂��B |

| ErrorLog | ErrorLog | ErrorLog �f�B���N�e�B�u�̐ݒ�l���擾���܂��B WebOTX Web�T�[�o�̃G���[���O�̃��[�e�[�g�̐ݒ��A�o�̓t�@�C������\���܂��B |

| LogLevel | LogLevel | LogLevel �f�B���N�e�B�u�̐ݒ�l���擾���܂��B WebOTX Web�T�[�o�̃G���[���O�̏o�̓��x����\���܂��B |

| �ő哯���ڑ��� | MaxClients | UNIX�ł� MaxClients �f�B���N�e�B�u�A���邢�� Windows�ł�

ThreadsPerChild �f�B���N�e�B�u�̐ݒ�l���擾���܂��B �N���C�A���g (�u���E�U) ����ڑ��ł���ő哯���ڑ�����\���܂��B |

| HTTP�L�[�v�A���C�u | KeepAlive | KeepAlive �f�B���N�e�B�u�̐ݒ�l���擾���܂��B |

| TCP�L�[�v�A���C�u | SoKeepAlive | SoKeepAlive �f�B���N�e�B�u�̐ݒ�l���擾���܂��B |

| TCP�\�P�b�g�̑��M�o�b�t�@�T�C�Y | SendBufferSize | SendBufferSize �f�B���N�e�B�u�̐ݒ�l���擾���܂��B |

| TCP�\�P�b�g�̎�M�o�b�t�@�T�C�Y | ReceiveBufferSize | ReceiveBufferSize �f�B���N�e�B�u�̐ݒ�l���擾���܂��B |

| SSL(HTTPS)�ʐM�̎g�p�̗L�� | security-enabled | SSL(HTTPS)�ʐM�𗘗p���邩�ǂ����̏��ł��B �`�F�b�N����Ă���i�R�}���h�� true ���ԋp���ꂽ) �ꍇ�A SSL(HTTPS) �ʐM�����p�\�ł��B�`�F�b�N����Ă��Ȃ� (�R�}���h�� false ���ԋp���ꂽ) �ꍇ�ASSL (HTTPS) �ʐM�� ���p�ł��܂���B ���̏��́Ahttpd.conf �ɒ�`����Ă��܂���B |

| HTTP/2�̎g�p�̗L�� | http2-enabled | HTTP/2�𗘗p�����ʐM���s�����ǂ����̏��ł��B �`�F�b�N����Ă���i�R�}���h�� true ���ԋp���ꂽ) �ꍇ�AHTTP/2 �ʐM�����p�\�ł��B �`�F�b�N����Ă��Ȃ� (�R�}���h�� false ���ԋp���ꂽ) �ꍇ�AHTTP/2 �ʐM�͗��p�ł��܂���B �Ȃ��AHTTP/2 ��L���ɂ��邽�߂ɂ� SSL (HTTPS) �ʐM���L���ɂȂ��Ă���K�v������܂��B ���̏��́Ahttpd.conf �ɒ�`����Ă��܂���B |

| HTTPS�ʐM�p�̒�`���t�@�C�� | ssl-conf-file | HTTPS�ʐM�p�̒�`���t�@�C���̃p�X���擾���܂��B ���̏��́Ahttpd.conf �ɒ�`����Ă��܂���B |

| HTTPS �ʐM�p�|�[�g�ԍ� | ssl-port | SSL�p�̒�`���t�@�C���ł��� ssl.conf �ɒ�`����Ă��� Listen

�f�B���N�e�B�u�̐ݒ�l���擾���܂��B HTTPS�ʐM�ŗ��p����|�[�g�ԍ���\���܂��B |

| �A�N�Z�X���O�o�͐�Əo�̓t�H�[�}�b�g | AccessLog | CustomLog �f�B���N�e�B�u�̐ݒ�l���擾���܂��B �A�N�Z�X���O�̃��[�e�[�g�ݒ��A�o�̓t�@�C���A�o�͂���t�H�[�}�b�g (LogFormat) ���� �j�b�N�l�[���l��\���܂��B |

�ʏ�AWebOTX Web�T�[�o�̒�`�����X�V����ɂ́Ahttpd.conf �t�@�C���ڕҏW����K�v������܂����A�ꕔ�̒�`���́A WebOTX �̓����^�p�Ǘ��c�[�� ����� �^�p�Ǘ��R�}���h�𗘗p���� �ݒ�l���X�V���邱�Ƃ��ł��܂��B

�����^�p�Ǘ��c�[������̑���

���炩���߁A�����^�p�Ǘ��c�[�����h���C���ɐڑ����Ă����܂��B�uWebOTX �Ǘ��h���C��[<�T�[�o��>]�v�| �u<�h���C����>�v�|�u�A�v���P�[�V�����T�[�o�v�|�uWebServer�v ��I�����AWebOTX Web�T�[�o�̊e��`����\�����܂��B

�u��`���v�A�u��`���(SSL)�v�A�u�A�N�Z�X���O�v�̊e�^�u���� �I�����A�e���ڂ̏����X�V���܂��B

�Ⴆ�A�|�[�g�ԍ��� 8080 �ɕύX����ꍇ�ɂ́A���ݒ�`����Ă���

�|�[�g�ԍ��̍��ڂ�I�����A�u�ҏW�v�{�^�����������āA�o�͂��ꂽ�_�C�A���O �� 8080 ��ݒ肵�܂��B

�u�X�V�v�{�^�����������邱�ƂŁA��`���t�@�C��(httpd.conf)�ɕύX���� ����f����܂��B

WebOTX Web�T�[�o�̍ċN�� �܂��� WebOTX �̃h���C���̍ċN�����s�����ƂŁA �ύX�������� WebOTX Web�T�[�o ���N�����܂��B

�^�p�Ǘ��R�}���h(otxadmin)����̑���

���炩���߁A�^�p�Ǘ��R�}���h�ŁA�h���C���Ƀ��O�C�����Ă����܂��Botxadmin>login --user admin --passwprd adminadmin --port 6212

WebOTX Web�T�[�o�̒�`�����擾����ɂ́A���̃R�}���h�����s���܂��B

�^�p�Ǘ��R�}���h(�܂��̓c�[���j����Q�Ɖ\�Ȓ�`���̈ꗗ�ɂ��ẮA ���̕\���Q�Ƃ��Ă��������B

otxadmin>set server.WebServer.*=xxx

otxadmin>set server.WebServer.port=8080

WebOTX Web�T�[�o �̍ċN���܂��� WebOTX �̃h���C���̍ċN�����s�����ƂŁA �X�V���ꂽ���� WebOTX Web�T�[�o���N�����܂��B

WebOTX �^�p�Ǘ��R�}���h�i�c�[���j����X�V�ł����`���ꗗ

| �����^�p�Ǘ��c�[���ł̑����� | server.WebServer.* | ���� |

|---|---|---|

| �|�[�g�ԍ� | Port | Listen �f�B���N�e�B�u��ݒ肵�܂��B WebOTX Web�T�[�o���҂����킹���s���|�[�g�ԍ���ݒ肵�܂��B [IP�A�h���X:]�|�[�g�ԍ� �̌`���Őݒ�\�ł��B �܂��A�����̐ݒ���\�ł��B |

| ServerName | ServerName | ServerName �f�B���N�e�B�u��ݒ肵�܂��B |

| DocumentRoot | DocuumentRoot | DocumentRoot �f�B���N�e�B�u��ݒ肵�܂��B �u���E�U���猩���郁�C���̃h�L�������g�c���[�ɂȂ�f�B���N�g���� �ݒ肵�܂��B |

| ErrorLog | ErrorLog | ErrorLog �f�B���N�e�B�u��ݒ肵�܂��B WebOTX Web�T�[�o�̃G���[���O�̏o�͐��ݒ肵�܂��B |

| LogLevel | LogLevel | LogLevel �f�B���N�e�B�u��ݒ肵�܂��B WebOTX Web�T�[�o�̃G���[���O�̏o�̓��x����ݒ肵�܂��B |

| �ő哯���ڑ��� | MaxClients | UNIX�ł� MaxClients �f�B���N�e�B�u�A���邢�� Windows�ł�

ThreadsPerChild �f�B���N�e�B�u��ݒ肵�܂��B �N���C�A���g(�u���E�U)����ڑ��ł���ő哯���ڑ�����ݒ肵�܂��B |

| HTTP�L�[�v�A���C�u | KeepAlive | KeepAlive �f�B���N�e�B�u��ݒ肵�܂��B |

| TCP�L�[�v�A���C�u | SoKeepAlive | SoKeepAlive �f�B���N�e�B�u��ݒ肵�܂��B |

| TCP�\�P�b�g�̑��M�o�b�t�@�T�C�Y | SendBufferSize | SendBufferSize �f�B���N�e�B�u��ݒ肵�܂��B |

| TCP�\�P�b�g�̎�M�o�b�t�@�T�C�Y | ReceiveBufferSize | ReceiveBufferSize �f�B���N�e�B�u��ݒ肵�܂��B |

| SSL(HTTPS)�ʐM�̎g�p�̗L�� | security-enabled | SSL (HTTPS) �ʐM�𗘗p���邩�ǂ�����ݒ肵�܂��B SSL (HTTPS) �ʐM�𗘗p����ꍇ�́A�`�F�b�N���s���i�R�}���h �ł� true ��ݒ肵)�ASSL (HTTPS) �ʐM�𗘗p���Ȃ��ꍇ�́A �`�F�b�N���O���܂��i�R�}���h�ł� false ��ݒ肵�܂��j�B |

| HTTP/2�̎g�p�̗L�� | http2-enabled | HTTP/2 �ʐM�𗘗p���邩�ǂ�����ݒ肵�܂��B HTTP/2 �ʐM�𗘗p����ꍇ�́A�`�F�b�N���s���i�R�}���h �ł� true ��ݒ肵)�AHTTP/2 �ʐM�𗘗p���Ȃ��ꍇ�́A �`�F�b�N���O���܂��i�R�}���h�ł� false ��ݒ肵�܂��j�B |

| HTTPS �ʐM�p�|�[�g�ԍ� | ssl-port | SSL �p�̒�`���t�@�C���ł��� ssl.conf �� Listen �f�B���N�e�B�u��ݒ肵�܂��B HTTPS �ʐM�ŗ��p����|�[�g�ԍ���ݒ肵�܂��B |

| �A�N�Z�X���O�o�͐�Əo�̓t�H�[�}�b�g | AccessLog | CustomLog �f�B���N�e�B�u��ݒ肵�܂��B �A�N�Z�X���O�̏o�͐�ƁA�o�͂���t�H�[�}�b�g (LogFormat) ���� �j�b�N�l�[���l��ݒ肵�܂��B |

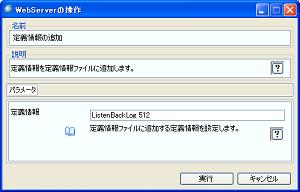

�ʏ�AWebOTX Web�T�[�o�̒�`�����X�V����ɂ́Ahttpd.conf �t�@�C���ڕҏW����K�v������܂����AWebOTX �̓����^�p�Ǘ� �c�[�� ����� �^�p�Ǘ��R�}���h�𗘗p���āAhttpd.conf �t�@�C���� ���ݐݒ肳��Ă��Ȃ���`����lj����邱�Ƃ��ł��܂��B

�����^�p�Ǘ��c�[������̑���

���炩���߁A�����^�p�Ǘ��c�[�����h���C���ɐڑ����Ă����܂��B�uWebOTX �Ǘ��h���C��[<�T�[�o��>]�v�| �u<�h���C����>�v�|�u�A�v���P�[�V�����T�[�o�v�|�uWebServer�v ��I�����A�}�E�X���E�N���b�N���đ��상�j���[��\�����܂��B ���邢�́A���j���[�o�[��[����]��I�����܂��B

�\������郁�j���[����u��`���̒lj��v��I������ƁA�u��`���̒lj��v �_�C�A���O���\������܂��B

�u�lj������`���v�ɒlj������`����ݒ肵�܂��B

��`���́A<�f�B���N�e�B�u��><�ݒ�l>�̌`���Ŏw�肷��K�v������܂��B

�Ȃ�<�f�B���N�e�B�u��>�����̒�`��ݒ肷��ꍇ�́A<�f�B���N�e�B�u��>�̌�ɔ��p�X�y�[�X ��ݒ肵�Ă��������B

�u���s�v�{�^�����������邱�ƂŁA�ݒ肵����`��A��`���t�@�C���� �lj�����܂��B

WebOTX Web�T�[�o�̍ċN�� �܂��� WebOTX �̃h���C���̍ċN�����s�����ƂŁA �ύX�������� WebOTX Web�T�[�o ���N�����܂��B

�^�p�Ǘ��R�}���h(otxadmin)����̑���

���炩���߁A�^�p�Ǘ��R�}���h�ŁA�h���C���Ƀ��O�C�����Ă����܂��Botxadmin>login --user admin --passwprd adminadmin --port 6212

WebOTX Web�T�[�o�̒�`���ɏ���lj�����ɂ́A ���̃R�}���h�����s���܂��B

otxadmin>invoke server.WebServer.setDirective "directive value"

otxadmin>invoke server.WebServer.setDirective "ListenBackLog 512"

otxadmin>invoke server.WebServer.setDirective "Win32DisableAcceptEx "

WebOTX Web�T�[�o �̍ċN���܂��� WebOTX �̃h���C���̍ċN�����s�����ƂŁA �X�V���ꂽ���� WebOTX Web�T�[�o���N�����܂��B

�{�߂Ő������Ă����`���̒lj������́Ahttpd.conf �t�@�C�� �ɑ��Ă̂ݗL���ł��Bssl.conf �t�@�C���ɑ��ẮA�c�[����R�}���h���� ��`���̒lj����s�����Ƃ͂ł��܂���B

WebOTX Web�T�[�o�́AOpenSSL ���C�u�����𗘗p���� mod_ssl ���W���[���� �A�g���邱�ƂŁASSL

�v���g�R���𗘗p���� HTTPS �ʐM���������邱�Ƃ��ł��܂��B

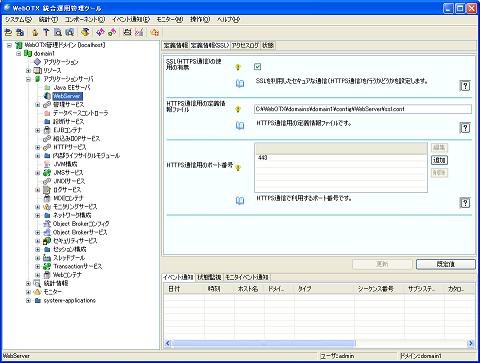

�u���E�U��WebOTX Web�T�[�o�Ԃ� HTTPS �ʐM�𗘗p����ɂ́A���̐ݒ肪�K�v�ł��B

SSL�ʐM�@�\��L���ɂ��邽�߂ɁA WebOTX Application Server �̐ݒ�ύX���s���K�v������܂��B

���̎菇�ɂ��A�ݒ�ύX���s���Ă��������B

�����^�p�Ǘ��c�[������̑���

���炩���߁A�����^�p�Ǘ��c�[�����h���C���Ɛڑ����Ă����܂��B

SSL�ʐM�̗L����

�uWebOTX�Ǘ��h���C��[<�z�X�g��>]�v-�u<�h���C����>�v

-�u�A�v���P�[�V�����T�[�o�v-�uWebServer�v��I�����A�u��`���(SSL)�v(��)

�^�u�́uSSL(HTTPS�ʐM)�̎g�p�̗L���v���`�F�b�N���܂��B

�u�X�V�v�{�^������������ƁASSL�ݒ肪�L���ɂȂ�܂��B

SSL�ŗ��p����|�[�g�ԍ���ύX����ꍇ�A �uHTTPS�ʐM�p�̒�`���t�@�C���v�̍��ڂŕ\�������t�@�C����

�ҏW���Ă��������B

�܂��́uHTTPS�ʐM�p�̃|�[�g�ԍ��v�̍��ڂ��X�V���܂��B

WebOTX Web�T�[�o���ċN�����邱�Ƃɂ��ASSL�ݒ肪�L���ɂȂ�܂��B

�^�p�Ǘ��R�}���h(otxadmin)����̑���

���炩���߁Aotxadmin�R�}���h���N�����A�h���C���Ƀ��O�C�����Ă����܂��B

otxadmin>login --user admin --password adminadmin --port 6212

SSL�ʐM�̗L����

WebOTX Web�T�[�o��SSL�ʐM��L��������ɂ́A�ȉ��̃R�}���h�����s���܂��B

otxadmin>set server.WebServer.security-enabled=true

SSL�ʐM�p�̃|�[�g�ԍ���ύX����ɂ́A�ȉ��̃R�}���h�����s���܂��B

�Ⴆ�A8443�ɕύX����ꍇ�A���̃R�}���h�����s���܂��B

otxadmin>set server.WebServer.ssl-port=8443

WebOTX Web�T�[�o���ċN�����܂��B

otxadmin>invoke server.WebServer.stop

otxadmin>invoke server.WebServer.start

WebOTX Web�T�[�o�ł́AHTTPS�ڑ��]���p�̏ؖ����t�@�C���Ɣ閧���t�@�C���������ɃC���X�g�[������܂��B

���������āA�C���X�g�[������ł��]���p�̎��ȏ����ؖ����𗘗p���邱�Ƃɂ��AHTTPS�ł̐ڑ��m�F���\�ł��B

�u���E�U���玟��URL���w�肵�܂��B SSL�ڑ��p�̃|�[�g�ԍ���ύX���Ă���ꍇ�ɂ́A ���̃|�[�g�ԍ����w�肵�Ă��������B

�ʃ}�V������ڑ��m�F���s���ꍇ�ɂ́AWebOTX���C���X�g�[������ �z�X�g�����w�肵�Ă��������B

https://localhost[:port]/manual/

�Ⴆ�A���̂悤�ȉ�ʂ��\�������A SSL�Őڑ��ł������Ƃ��m�F�ł��܂��B

�܂��A�u���E�U�̃A�h���X�o�[�� HTTPS �ڑ����ł��邱�Ƃ��Ӗ�����

�u���v�}�[�N���\������Ă��邱�Ƃ��m�F���Ă��������B

�u���E�U�ɕ\�������u���v�}�[�N���N���b�N���邱�ƂŁA WebOTX Web�T�[�o��SSL�ʐM�@�\�ŗ��p���Ă���

�ؖ��������Q�Ƃ��邱�Ƃ��ł��܂��B

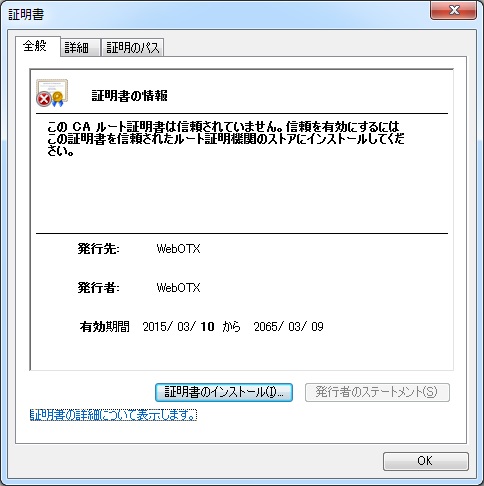

�������AWebOTX Web�T�[�o�ŃC���X�g�[������{�ؖ����́A�ڑ��m�F�p�̎��ȏ����ؖ����ł��邽�߁A

���̂悤�Ɂu����CA���[�g�ؖ����͐M������Ă��܂���B�v �ƕ\������܂��B

�uOK�v�{�^�����������ďؖ����̃_�C�A���O���I�������Ă��������B

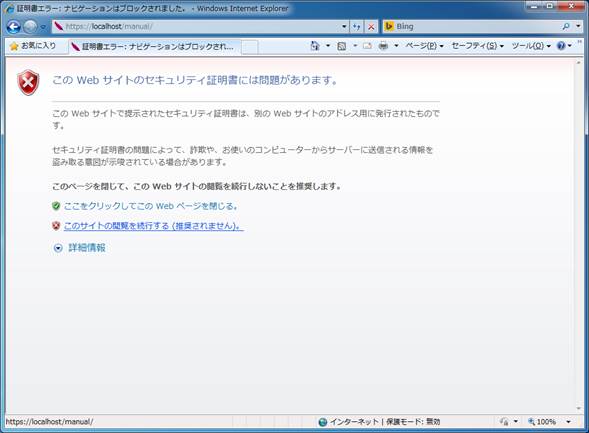

�Ȃ��AInternet Explorer 7 (IE 7) �ȍ~�𗘗p�����ꍇ�A���̉��

(IE7�ȍ~�ł�HTTPS�ڑ����-�@) ���\������܂��B

����́AIE 7 �ȍ~�ŏؖ����̃`�F�b�N���������Ȃ������߂� �o�͂������ł���ASSL�ł̐ڑ����ł��Ȃ��Ƃ���

��ł͂���܂���B

�u���̃T�C�g�̉{���s����(��������܂���)�B�v��I������ƁA ����Ɏ��̉�� (IE7�ȍ~�ł�HTTPS�ڑ����-�A) ���\������A

�A�h���X�o�[�Ɂu�ؖ����G���[�v�ƕ\������܂��B

�{���ۂ́A�M�����ꂽ��O�ҋ@�� (�F�؋ǁACA (Certification Authority)) ���甭�s���ꂽ�������ؖ��� �𗘗p���邱�Ƃʼn������܂��B

���߂Ɏ����菇�ɂ��A�������ؖ�������肵�Ă��������B

IE7�ȍ~�ł�HTTPS�ڑ����-�@

IE7�ȍ~�ł�HTTPS�ڑ����-�A

���Ɏ����菇�́A CA�@�ւɑ��ăT�[�o�ؖ����̔��s��v������菇�̈��ł��B

���̗�ł́A Linux ��� OpenSSL�R�}���h�𗘗p���āA�閧���̐����Əؖ��������v���̐������s���A

CA�@�ւɑ��t���ăT�[�o�ؖ������擾���AWebOTX Web�T�[�o�ݒ���s���܂ł̎菇���L�ڂ��Ă��܂��B

�ڍׂɂ��ẮA�eCA�@�ւł̃T�[�o�ؖ����̎擾���@ (Apache�̏ꍇ) ���Q�Ƃ��Ă��������B

�Ȃ��AWindows �̏ꍇ�AOpenSSL�R�}���h�́A���̃f�B���N�g���ɃC���X�g�[������Ă��܂��B

${AS_INSTALL}/WebServer24/bin

/usr/local/openssl/private �ɔ閧���t�@�C�� (server.key) �����܂��B

�L�[�����̂��߂ɁA�����_���ȏ�܂܂�Ă��� file1�`file3 �����炩���ߗp�ӂ��Ă����Ă��������B

�����ɂ� 2048 ���w�肵�Ă��������B

>openssl genrsa -des3 -rand file1:file2:file3 -out /usr/local/openssl/private/server.key 2048

>chmod 400 /usr/local/openssl/private/server.key

>chmod 700 /usr/local/openssl/private

�ؖ��������v�� (CSR) �t�@�C�������ACA�@�ւɑ��t���܂��B

CSR�t�@�C�������̍ۂ́A�n�b�V������ SHA-2(256) �𗘗p����悤�Ɏw�肵�Ă��������B

�܂��ACSR�t�@�C�������̍ۂɓ��͂���uCommon Name�v�ɂ́AWebOTX Web�T�[�o�����삷��

�T�[�o�T�C�gURL(��:https://www.yourdomain.com/ �̏ꍇ�Awww.yourdomain.com)

��o�^�����������B

>openssl req -new -sha256 -key server.key -out server.csr

CA�@�ւ���ԐM���ꂽ�T�[�o�ؖ����t�@�C�� (server.crt) �� /use/local/openssl/certs �Ɋi�[���A�A�N�Z�X����ݒ肵�܂��B

>chmod 400 /usr/local/openssl/certs/server.crt

>chmod 700 /usr/local/openssl/certs

�T�[�o�ؖ����t�@�C���Ɣ閧���t�@�C�����A WebOTX Web�T�[�o�ɐݒ肵�܂��B

/opt/WebOTX/domains/domain1/conf/WebServer/ssl.conf ��

SSLCertificateFile �f�B���N�e�B�u�ɁA���肵���T�[�o�ؖ����t�@�C�����A

SSLCertificateKeyFile �f�B���N�e�B�u�ɁA�閧���t�@�C����ݒ肵�Ă��������B

|

SSLCertificateFile /usr/local/openssl/certs/server.crt SSLCertificateKeyFile /user/local/openssl/private/server.key |

�Ȃ��A����CA�ؖ�����A�N���X���[�g�ؖ����̐ݒ肪�K�v�ȏꍇ�AWebOTX Web�T�[�o 2.4�ł́A��L�̃T�[�o�ؖ����t�@�C���̓��e�ƘA�����A1�̃t�@�C���ɂ܂Ƃ߂���ŁASSLCertificateFile�f�B���N�e�B�u�ɐݒ肵�܂��B�A�����鏇�Ԃ́A�T�[�o�ؖ����A����CA�ؖ����A(�K�v�ȏꍇ)�N���X���[�g�ؖ����Ƃ��Ă��������B�A����̃t�@�C���C���[�W�͎��̒ʂ�ł��B

| -----BEGIN CERTIFICATE----- <�T�[�o�ؖ���> -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- <����CA�ؖ���> -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- <�N���X���[�g�ؖ���> -----END CERTIFICATE----- |

��) �T�[�o�ؖ���(server.pem)�A����CA�ؖ���(inter.pem)�A�N���X���[�g�ؖ���(cross.pem)��A�����āAserver.crt�ɂ���ꍇ

(UNIX)> cat server.pem inter.pem cross.pem >> server.crt(Windows)

> copy server.pem+inter.pem+cross.pem server.crt

�閧���쐬���Ƀp�X�t���[�Y��ݒ肵�Ă���ꍇ�AWebOTX Web�T�[�o�N���̍ہA

�閧���̃p�X�t���[�Y���A�W���o�͂����WebOTX Web�T�[�o�ɓn�����߂̃R�}���h���L�q���Ă����K�v������܂��B

���炩���߁A����pass.sh�̂悤�ȃV�F���X�N���v�g����p�ӂ��āA

SSLPassPhraseDialog �f�B���N�e�B�u�ɐݒ肵�Ă��������B

| #!/bin/sh echo "passphrase" exit 0 |

> chmod 500 /usr/local/private/pass.sh

/opt/WebOTX/domains/domain1/conf/WebServer/ssl.conf�ł� SSLPassPhraseDialog �f�B���N�e�B�u�̒�`

| SSLPassPhraseDialog exec:<�X�N���v�g�̃p�X> |

�Ȃ��AWindows�ł́A�p�X�t���[�Y�t���̔閧�����T�|�[�g���Ă��܂���BWindows�̏ꍇ��A�p�X�t���[�Y�̉������K�v�ȏꍇ�ɂ́A���̃R�}���h�����s���A�閧������p�X�t���[�Y���������Ă��������B

> openssl rsa -in (�閧���t�@�C����) -out (�p�X�t���[�Y�Ȃ��閧���t�@�C����)

�ݒ肵�����e�f���邽�߂ɁAWebOTX Web�T�[�o�܂��� WebOTX �̃h���C���� �ċN�����܂��B

WebOTX Web�T�[�o�̏o�͂��郍�O�t�@�C���ɂ́A �N���C�A���g����̃A�N�Z�X���o�͂���A�N�Z�X���O (HTTP�ʐM�p�Faccess.log/access_log�AHTTPS�ʐM�p�Fssl_request.log/ssl_request_log) �ƁA WebOTX Web�T�[�o�{�̑��̓���Ɋ֘A���������o�͂���G���[���O (error.log/error_log) ������܂��B

����l�ł́A���̒ʂ�A�A�N�Z�X���O�̓t�@�C���T�C�Y 10M�o�C�g�A���㐔 5�A

�G���[���O�̓t�@�C���T�C�Y 10M�o�C�g�A���㐔 3�Ń��[�e�[�g����ݒ�ƂȂ�܂��B

(UNIX)

| �A�N�Z�X���O (HTTP�ʐM�p) |

CustomLog "|\"/opt/WebOTX/WebServer24/bin/rotatelogs\" -n 5 \"/opt/WebOTX/domains/domain1/logs/web/access_log\" 10M" common |

| �A�N�Z�X���O (HTTPS�ʐM�p) |

CustomLog "|\"/opt/WebOTX/WebServer24/bin/rotatelogs\" -n 5 \"/opt/WebOTX/domains/domain1/logs/web/ssl_request_log\" 10M" \ |

| �G���[���O |

ErrorLog "|\"/opt/WebOTX/WebServer24/bin/rotatelogs\" -n 3 \"/opt/WebOTX/domains/domain1/logs/web/error_log\" 10M" |

(Windows)

| �A�N�Z�X���O (HTTP�ʐM�p) |

CustomLog "||\"C:/WebOTX/WebServer24/bin/rotatelogs.exe\" -n 5 \"C:/WebOTX/domains/domain1/logs/web/access.log\" 10M" common |

| �A�N�Z�X���O (HTTPS�ʐM�p) |

CustomLog "||\"C:/WebOTX/WebServer24/bin/rotatelogs.exe\" -n 5 \"C:/WebOTX/domains/domain1/logs/web/ssl_request.log\" 10M" \ |

| �G���[���O |

ErrorLog "||\"C:/WebOTX/WebServer24/bin/rotatelogs.exe\" -n 3 \"C:/WebOTX/domains/domain1/logs/web/error.log\" 10M" |

���o�[�W�����Ɠ��l�ɁA�t�@�C�����ɓ��t��t�^���A24����(=86400�b)�Ńt�@�C�����ւ���ɂ́A���̂悤�Ɏw�肵�Ă��������B

(UNIX)

| �A�N�Z�X���O (HTTP�ʐM�p) |

CustomLog "|\"/opt/WebOTX/WebServer24/bin/rotatelogs\" \"/opt/WebOTX/domains/domain1/logs/web/access_log_%Y%m%d\" 86400" common |

| �A�N�Z�X���O (HTTPS�ʐM�p) |

CustomLog "|\"/opt/WebOTX/WebServer24/bin/rotatelogs\" \"/opt/WebOTX/domains/domain1/logs/web/ssl_request_log_%Y%m%d\" 86400" \ |

| �G���[���O |

ErrorLog "|\"/opt/WebOTX/WebServer24/bin/rotatelogs\" \"/opt/WebOTX/domains/domain1/logs/web/error_log_%Y%m%d\" 86400" |

(Windows)

| �A�N�Z�X���O (HTTP�ʐM�p) |

CustomLog "||\"C:/WebOTX/WebServer24/bin/rotatelogs.exe\" \"C:/WebOTX/domains/domain1/logs/web/access.log_%Y%m%d\" 86400" common |

| �A�N�Z�X���O (HTTPS�ʐM�p) |

CustomLog "||\"C:/WebOTX/WebServer24/bin/rotatelogs.exe\" \"C:/WebOTX/domains/domain1/logs/web/ssl_request.log_%Y%m%d\" 86400" \ |

| �G���[���O |

ErrorLog "||\"C:/WebOTX/WebServer24/bin/rotatelogs.exe\" \"C:/WebOTX/domains/domain1/logs/web/error.log_%Y%m%d\" 86400" |

�����̃u���E�U����ڑ��v���������ɍs��ꂽ�ꍇ �i�ő哯���ڑ��������ꍇ�j�A���̃��b�Z�[�W��error.log�ɏo�͂���܂��B

|

(UNIX) (Windows) |

�ő哯���ڑ����𑝂₷�ɂ́A��`���̎��̐ݒ��ύX����K�v������܂��B

�����^�p�Ǘ��c�[������̑���

���炩���߁A�����^�p�Ǘ��c�[�����h���C���Ɛڑ����Ă����܂��B

�ő哯���ڑ����̕ύX

�uWebOTX�Ǘ��h���C��[<�z�X�g��>]�v-

�u<�h���C����>�v-�u�A�v���P�[�V�����T�[�o�v-�uWebServer�v��I�����A

�u��`���v�^�u�́u�ő哯���ڑ����v�̒l��ύX���܂��B

�u�X�V�v�{�^�����������邱�ƂŁA�ݒ���e����`���t�@�C���� ���f����܂��B

WebOTX Web�T�[�o���ċN�����邱�ƂŁA�ݒ���e�����f����܂��B

�^�p�Ǘ��R�}���h(otxadmin)����̑���

���炩���߁Aotxadmin�R�}���h���N�����A�h���C���Ƀ��O�C�����Ă����܂��B

otxadmin>login --user admin --password adminadmin --port 6212

�ő哯���ڑ����̕ύX

WebOTX Web�T�[�o�̍ő哯���ڑ�����ύX����ɂ́A �ȉ��̃R�}���h�����s���܂��B

otxadmin>set server.WebServer.MaxClients=250

WebOTX Web�T�[�o���ċN�����邱�ƂŁA�ݒ���e�����f����܂��B

�Ȃ��A�ő哯���ڑ����̒l��ύX�����ꍇ�́A���̐ݒ�����킹�� �ύX���Ă��������B

otxadmin>set tpsystem.AJPListener.simultaneousConnectionClients=<�ݒ�l>

otxadmin>set server.thread-pools.thread-pool.���X���b�h�v�[��ID��.max-thread-pool-size=<�ݒ�l>�f�t�H���g�̃X���b�h�v�[��ID�́Ahttp-thread-pool �ł��B

otxadmin>set server.web-container.plugin-config.agent-ajp-pool-size=<�ݒ�l>AS Standard�̏ꍇ

otxadmin>set server.web-container.plugin-config.agent-ajp-pool-size=<�ݒ�l> otxadmin>set server.web-container.plugin-config.tpsystem-ajp-pool-size=<�ݒ�l>

��`���t�@�C���ڕҏW����ꍇ�ɂ́A���̐ݒ��ύX���܂��B

����̃N���C�A���g�ɑ��ăA�N�Z�X������������ꍇ�A ���̐ݒ��lj����܂��B

��`���t�@�C���ڕҏW���Ă��������B

�Ⴆ�A���̐ݒ��ł́A����̃t�H���_ (�ÓI�R���e���c) ���Ƃ�

�A�N�Z�X��������N���C�A���g��ݒ肵�Ă��܂��B

http://server/aaa �ɃA�N�Z�X�ł���N���C�A���g��

yourdomain.com�ɑ�����}�V���Ɍ��肵�Ahttp://server/bbb �ɃA�N�Z�X�ł���N���C�A���g��

anotherdomain.com �ɑ�����}�V���Ɍ��肵�Ă��܂��B

|

<Directory /opt/WebOTX/domains/domain1/docroot/aaa> Order Deny,Allow Deny form all Allow from yourdomain.com ... </Directory> <Directory /opt/WebOTX/domains/domain1/docroot/bbb> Order Deny,Allow Deny form all Allow from anotherdomain.com ... </Directory> |

���̐ݒ��ł́A����̃t�H���_(�ÓI�R���e���c)�ɑ��ăA�N�Z�X�����ۂ��� �N���C�A���g��ݒ肵�Ă��܂��B

http://server/ccc �ɃA�N�Z�X�ł���N���C�A���g�́Accc.domain.com �ȊO�ɑ�����N���C�A���g�ƂȂ�܂��B

ccc.domain.com�ɑ�����N���C�A���g��http://server/ccc�ɃA�N�Z�X�ł��܂���B

|

<Directory /opt/WebOTX/domains/domain1/docroot/ccc> Order Allow,Deny Allow from all Deny from ccc.domain.com ... </Directory> |

Web�A�v���P�[�V�����Ȃǂ����I�R���e���c�ɑ��āA �A�N�Z�X��������ꍇ�ɂ́ALocation

�f�B���N�e�B�u�̐ݒ��lj����܂��B

�Ⴆ�Ahttp://server/webapp �z���ɔz������Ă���Web�A�v���P�[�V�����ɑ��āA yourdomain.com

�ȊO����̃A�N�Z�X�����ۂ���ɂ́A���̂悤�ɐݒ肵�܂��B

| <Location /webapp> Order Deny,Allow Deny form all Allow from yourdomain.com ... </Location> |

WebOTX Web�T�[�o�́AWebOTX Application Server �Ƀo���h������Ă��� Enterprise

Directory Server(EDS)�ƘA�g���삪�\�ł���A

EDS�ɓo�^���ꂽ�G���g�������AHTTP�F�ɗ��p���邱�Ƃ��ł��܂��B

��`���t�@�C�� (httpd.conf) �ɂ����āA���̐ݒ��lj����܂��B

|

LoadModule ldap_module /opt/WebOTX/WebServer24/modules/mod_ldap.so LoadModule auth_ldap_module /opt/WebOTX/WebServer24/modules/mod_auth_ldap.so <Directory /opt/WebOTX/domains/domain1/docroot> AuthType Basic AuthName "Enter username/password." AuthLDAPUrl ldap://ldap-server:ldap-port/dc=users,dc=webotx,o=NEC,c=JP?uid?sub Require valid-user </Directory> |

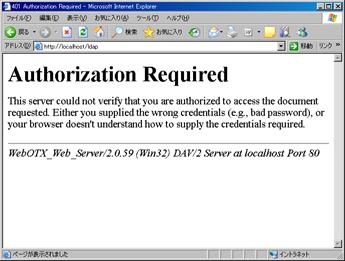

��L�ݒ�ɂ��A�u���E�U���� http://server/

�ɑ��ăA�N�Z�X���s��ꂽ�ꍇ�ɁA���̃_�C�A���O���o�͂���܂��B

������ LDAP�T�[�o�ɓo�^���ꂽ���[�U�^�p�X���[�h ����͂��邱�ƂŁA�u���E�U����̃A�N�Z�X���\�ƂȂ�܂��B

�F�Ɏ��s�����ꍇ�ɂ́A���̃��b�Z�[�W(HTTP�X�e�[�^�X�R�[�h 401) ���u���E�U�ɏo�͂���܂��B

Windows�}�V���ɁAIPv4 �l�b�g���[�N��IPv6 �l�b�g���[�N �̂��ꂼ���IP�A�h���X���ݒ肳��Ă�����ɂ����āA ���ꂼ���IP�A�h���X�ɑ���WebOTX Web�T�[�o�ŃA�N�Z�X��t���s���ꍇ�A Listen �f�B���N�e�B�u�𗘗p���āAIPv4��IPv6�� ���ꂼ���IP�A�h���X�ƃ|�[�g�ԍ���ݒ肵�Ă��������B

�����^�p�Ǘ��c�[������̑���

���炩���߁A�����^�p�Ǘ��c�[�����h���C���Ɛڑ����Ă����܂��B

�|�[�g�ԍ��̐ݒ�

�uWebOTX�Ǘ��h���C��[<�z�X�g��>]�v-

�u<�h���C����>�v-�u�A�v���P�[�V�����T�[�o�v-�uWebServer�v��I�����A

�u��`���v�^�u�́u�|�[�g�ԍ��v�̒l���X�V���܂��B

(��FWindows�}�V����IPv4/IPv6���݊��Ń|�[�g�ԍ�80��L���ɂ���ꍇ�A

�ҏW�{�^����lj��{�^�����������Ď��̏���ݒ肵�܂��B)

0.0.0.0:80

[::]:80

�u�X�V�v�{�^�����������邱�ƂŁA�ݒ���e����`���t�@�C�� �ɔ��f����܂��B

WebOTX Web�T�[�o���ċN�����邱�ƂŁA�ݒ���e�����f����܂��B

�^�p�Ǘ��R�}���h(otxadmin)����̑���

���炩���߁Aotxadmin�R�}���h���N�����A�h���C���Ƀ��O�C�����Ă����܂��B

otxadmin>login --user admin --password adminadmin --port 6212

�|�[�g�ԍ��̐ݒ�

WebOTX Web�T�[�o�̃|�[�g�ԍ���ύX����ɂ́A�ȉ��̃R�}���h�����s���܂��B

otxadmin>set server.WebServer.port=0.0.0.0:80,[::]:80

WebOTX Web�T�[�o���ċN�����邱�ƂŁA�ݒ���e�����f����܂��B

��L�̑�����s�����ƂŁA��`���t�@�C���ɂ́A���̐ݒ肪���f����܂��B

| #Listen 80 Listen 0.0.0.0:80 Listen [::]:80 |

���ꂼ��IP�A�h���X�ɑ��Ďw�肵���|�[�g�ԍ��Ŏ�t�\��Ԃ� �Ȃ��Ă��邩���m�F����ɂ́Anetstat

�R�}���h���𗘗p���A�ݒ肵���|�[�g�ԍ��� LISTENING ��ԂƂȂ��Ă��邱�Ƃ��m�F���Ă��������B

���̗�ł́A IPv4 ����� IPv6 �̂��ꂼ��̃A�h���X�ɑ��� �|�[�g�ԍ� 80 ��LISTENING

���(���N�G�X�g��t�\���)�ɂȂ��Ă��� ���Ƃ��Ӗ����܂��B

| >netstart -an Proto Local Address Foreign Address State TCP 0.0.0.0:80 0.0.0.0:0 LISTENING �c TCP [::]:80 [::]:0 LISTENING 0 �c |

(UNIX)

LoadModule �f�B���N�e�B�u�𗘗p���ă��W���[���̓��I���[�h���s���ꍇ�A ���W���[�������p���郉�C�u���������[�h���邽�߂ɁA

���炩���߃V�X�e�����ϐ�(LD_LIBRARY_PATH/SHLIB_PATH��)�Ƀ��C�u�������

��o�^���Ă����K�v������ꍇ������܂��B

���̏ꍇ�A���̃t�@�C���ɕK�v�ƂȂ�V�X�e�����ϐ��̐ݒ�� �lj����Ă��������B

${AS_INSTALL}/WebServer24/bin/envvars

<<envvars�̓��e>>

|

LD_LIBRARY_PATH="xxx:/opt/WebOTX/WebServer24/lib:$LD_LIBRARY_PATH" export LD_LIBRARY_PATH |

WebOTX Web�T�[�o�́AWebOTX Application Server �̋N���ƘA�����Ă���A WebOTX Application Server �̋N���Ɠ�����WebOTX Web�T�[�o�ɑ��āA �A���C�u�`�F�b�N���j�^�@�\�����삵�܂��B

WebOTX Web�T�[�o�̋N���^�C�~���O�ƃA���C�u�`�F�b�N���j�^�� �J�n�^�C�~���O�ɂ���ẮAWebOTX Web�T�[�o�����S�ɋN������O�ɁA �A���C�u�`�F�b�N���j�^�@�\�����삷�邽�߁A�uWeb�T�[�o���N�����Ă��Ȃ��v �Ƃ������O���o�͂����ꍇ������܂��B

���̏ꍇ�AWebOTX Application Server �� JavaVM �̃I�v�V�����Ɏ��̐ݒ���s�����ƂŁAWebOTX Web�T�[�o�N����� �A���C�u�`�F�b�N���j�^�@�\���J�n���鎞�ԁi�҂����킹���ԁj ��b�P�ʂŎw�肷�邱�Ƃ��ł��܂��B

���炩���߁Aotxadmin�R�}���h���N�����A�h���C���Ƀ��O�C�����A���̃R�}���h�����s���܂��B

��) �N���҂����킹���Ԃ�60�b�ɂ���ꍇotxadmin> create-jvm-options -Dwebotx.webserver.startup_wait_count=60

WebOTX Web�T�[�o�̋N���^��~�́AWebOTX Application Server �̃h���C���N���^��~�ɘA�����Ă��܂����A�|�[�g�̏d�����`���̐ݒ�~�X�� �ɂ��AWebOTX Web�T�[�o�̋N���Ɏ��s����ꍇ������܂��B

WebOTX Web�T�[�o�̋N���Ɏ��s�����ꍇ�A���̃t�@�C���� �G���[���b�Z�[�W���o�͂���܂��̂ŁA���̓��e���m�F���� �G���[�����ӏ����C�����AWebOTX Web�T�[�o�̍ċN�����s���Ă��������B

�G���[�o�͐�j

/opt/WebOTX/domains/<�h���C����>/logs/agent.log

/opt/WebOTX/domains/<�h���C����>/logs/web/webotx_websv.log

�G���[���b�Z�[�W���e�j

OTX05230002: execute ExecException occurred

Error: com.nec.webotx.enterprise.util.ExecException:

abnormal sub process termination:

Detailed Message: Error Message

�܂���

OTX05230002:

�R�}���h�̎��s(execute)�ŗ�O(ExecException)���������܂����B(com.nec.webotx.enterprise.syste.webserver)

Error: com.nec.webotx.enterprise.util.ExecException:

abnormal sub process termination:

Detailed Message: Error Message

Error Message �ɂ͋N���Ɏ��s�����������Ӗ����� ���b�Z�[�W���o�͂���܂��B

WebOTX Web�T�[�o�̋N���Ɏ��s�����Ȍ����͎��̂��Ƃ��l�����܂��B

�|�[�g�ԍ��̏d��

netstat -an �R�}���h�����s���AWebOTX Web�T�[�o�ŗ��p����|�[�g�ԍ����A

���v���Z�X�ŗ��p���Ă���|�[�g�ԍ��Əd�����Ă��Ȃ������m�F���܂��B

��`���̕s��

<INSTANCE_ROOT>/bin/apachectl(.bat) configtest

�R�}���h�����s���A ��`���ɖ�肪�Ȃ������m�F���܂��B

�K�v���C�u�����̃����N�s��

UNIX�̏ꍇ�Aldd httpd �����s���A�K�v���C�u���������݂��邩�� �m�F���܂��B

�܂��ALoadModule �f�B���N�e�B�u�� ���[�h���Ă��郂�W���[�������݂��邩�A���̃��W���[����

�����N���Ă��郉�C�u�����ւ̃p�X���L���ɂȂ��Ă��邩 (�V�X�e�����ϐ��ɓo�^����Ă��邩)���m�F���܂��B

���s�����ɂ��Ă̏ڍׂɂ��ẮA [ �g���u���V���[�e�B���O > ��Q��� > �@�\�ʃ����N > WebOTX Web�T�[�o ] ���Q�Ƃ��Ă��������B

WebOTX Web�T�[�o�̒��ӁE���������ɂ��ẮA[ ���Ӑ������� > WebOTX Web�T�[�o ] ���Q�Ƃ��Ă��������B