本書はWebOTX実行環境を運用するための運用操作法について概要や具体的な設定項目や設定方法について記載しています。

このマニュアルはWebOTX Application Server Web Edition、Standard-J Edition、Standard Edition、Enterprise Editionを使って運用環境を構築するシステムエンジニア、日々の運用を行うオペレータを対象としています。

本書ではパス名の表記については特にOSを限定しない限りセパレータはスラッシュ’/’で統一しています。Windows環境においては’\’に置き換えてください。

インストールディレクトリやドメインルートディレクトリなど環境によって値の異なるものについては環境変数を用いて表します。

${env} または $(env)で表しています。

例)

${AS_INSTALL} : インストールディレクトリ

${INSTANCE_ROOT}: ドメインルートディレクトリ

本書中では運用操作に用いるコマンドの詳細についての説明は省略しています。

コマンドの詳細は「運用管理コマンド」、「運用管理コマンドリファレンス」を参照してください。

ユーザとは、アプリケーションサーバが個人、アプリケーションに割り当てるIDのことです。ユーザは一つのグループに所属することができます。

WebOTXでは、ドメイン作成時に3つのデフォルトユーザ(admin、system、guest)が作成されます。これらの3つのアカウントのうち、adminのみをWebOTX運用管理に利用します。systemは、WebOTX内部で使用し、ユーザが利用することはできません。また、変更、削除も行わないでください。guestはJMSの運用ユーザです。

ユーザを新しく追加する場合は、4章を参照してください。

グループは共通の特性で分類されたユーザのカテゴリです。ユーザをグループに分類すると、ユーザからの大量のアクセスを制御することが容易になります。

WebOTXでは2.1節で述べたように、ドメイン作成直後にはadmin,system,guestユーザが作成されます。これらのユーザのうち、adminとsystemはotxadminグループに所属し、guestはanonymousグループに所属しています。WebOTXでは、2.3節で説明していますが、WebOTXの運用管理を行うユーザはotxadminグループに所属していなければなりません。グループの作成方法については、4章を参照してください。

ロールとは、ユーザ/グループが持つ役割の事です。ユーザ/グループに対してロールを割り当てることにより、そのユーザ/グループが実行できる処理を限定したり、アクセスできるデータを制御したりできます。

WebアプリケーションやEJBでは配備記述子を設定する事で、ユーザ/グループとロールのマッピングを行う事ができます。

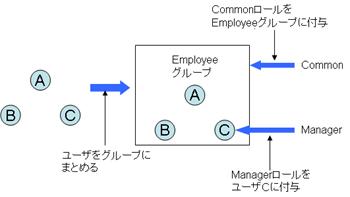

ユーザは共通の特性によってグループ単位に分けることができます。複数のユーザをグループとしてまとめることで、ユーザの管理がしやすくなります。また、ロールはユーザ個人、またはグループに付与することができます。グループにロールを付与することは、そのグループに所属しているユーザ全員に同じロールを割り当てることと同じことになります。

例えば勤務管理システムでは、利用者(ユーザ、図ではA,B,C)は全員、Employee(従業員)というグループに所属していなければなりません。Employeeグループには毎日の勤務時間の登録、変更を行うことができるロールであるcommonというロールが付与されています。commonに加えて、管理職であるCにはManagerというロールが付与されていて、勤務時間の登録、変更に加えて、承認作業を行うことができます。

レルムとは、ユーザおよびグループの情報を格納しているレポジトリを意味しています。WebOTXではこのレルムを利用し、ユーザの認証を行います。

WebOTXで使用できるレルムについて説明します。

WebOTXでは、次の3つのレルムをサポートしています。ドメイン作成直後のデフォルトでFileレルムを使用する設定になっています。

Fileレルムを使用する場合、WebOTXはユーザに関する情報(ユーザID、パスワード、グループ名)をkeyfileと呼ばれるファイルに書き込み、ローカルに保存しておきます。keyfileは${INSTANCE_ROOT}/config以下に保存されています。ドメイン作成直後の設定では、デフォルトでFileレルムを使用する設定になっています。Fileレルムの設定が不要な場合、または再設定を行う場合は、3.1章を参照してください。運用管理コマンド、ツールを利用してユーザの管理を行うことができます。Fileレルムを利用する場合のユーザの追加、削除の方法は、4.1章を参照してください。

LDAPレルムを使用する場合、WebOTXはLDAPサーバからユーザ情報を取得します。WebOTXでは、以下の二つのLDAPサーバと連携することができます。

(*1)Enterprise Directory ServerとはNECが提供しているLDAPサーバです。WebOTXのCD4枚目(Linuxは3枚目)からインストールすることができます。利用する場合は、セットアップカード(EDS_SetupCard.pdf) を参照して、WebOTXがインストールされている環境にインストールしてください。セットアップカードはCD4枚目(Linuxは3枚目)に含まれています。

LDAPレルムを使用するための設定方法は3.2章、Enterprise Directory Server(以下EDS)でのユーザ、グループ管理の方法については、4.2章を参照してください。OpenLDAPを利用する場合は、OpenLDAPのマニュアルを参照してください。

JDBCレルムを使用する場合、WebOTXは、JDBCドライバがアクセスするデータベースから、ユーザ情報を取得します。JDBCレルムを使用するための設定方法は、3.3章、データベースでユーザ、パスワード等を管理するための表については、4.3章を参照してください。

Fileレルムの設定方法について説明します。Fileレルムの設定は、運用管理コマンド、または統合運用管理ツールから行います。

本節では運用管理コマンド(otxadminコマンド)を利用してFileレルムの設定を行う方法について説明します。以下の例では設定するドメイン名をdomain1、運用ユーザのIDをadmin、パスワードをxxxxxxとします。適宜環境に合わせて読み替えてください。

ドメインが起動していない場合は起動します。

${AS_INSTALL}/bin/otxadmin start-domain domain1

create-auth-realmコマンドを利用し、Fileレルムの設定を行います。以下にコマンド例を記載します。create-auth-realmコマンドの詳しい使い方はマニュアルの[運用管理コマンドリファレンス]-[運用管理エージェント運用管理コマンド(otxadmin)]のcreate-auth-realmを参照してください。

otxadmin > login --user admin --password xxxxxx --port 6212

otxadmin > create-auth-realm --classname com.nec.webotx.enterprise.security.auth.realm.file.FileRealm

--property "file=${INSTANCE_ROOT}/config/keyfile:jaas-context=fileRealm" filesample

なお、propertyオプションで指定する項目は3.1.3節のFileレルムで設定可能なオプション一覧を参照してください。

・APユーザの認証に使用するレルムを設定する場合

otxadmin > set server.security-service.default-realm=filesample

・WebOTX運用ユーザの認証に使用するレルムを設定する場合

otxadmin > set server.admin-service.jmx-connector.system.auth-realm-name=filesample

ドメインを再起動することにより、設定が反映されます。

otxadmin > exit

(停止)

${AS_INSTALL}/bin/otxadmin stop-domain domain1

(起動)

${AS_INSTALL}/bin/otxadmin start-domain domain1

ドメインが起動してない場合は起動します。

${AS_INSTALL}/bin/otxadmin start-domain domain1

削除するレルムをauth-realm-name、default-realmに設定していると削除を行うことができません。そのため、使用するレルムを変更する必要があります。以下にレルム名filesampleを削除するために、レルム名がldapというレルムを使用する例を記載します。適宜環境に合わせて変更してください。

otxadmin > login --user admin --password xxxxxx --port 6212

otxadmin > set server.security-service.default-realm=ldap

otxdmin > set server.admin-service.jmx-connector.system.auth-realm-name=ldap

delete-auth-realmコマンドを利用して、Fileレルムの設定を削除します。以下にコマンド例を記載します。ただし2の手順を行うだけで、使用するレルムを変更することができるので必須ではありません。delete-auth-realmコマンドの詳しい使い方は、マニュアルの[運用管理コマンドリファレンス]-[運用管理エージェント運用管理コマンド(otxadmin)]のdelete-auth-realmを参照してください。

otxadmin > delete-auth-realm filesample

注意:ドメイン作成時に設定されるデフォルトのFileレルムである、レルム名admin-realm、fileは削除しないでください。

ドメインを再起動することにより、設定が反映されます。

otxadmin > exit

(停止)

${AS_INSTALL}/bin/otxadmin stop-domain domain1

(起動)

${AS_INSTALL}/bin/otxadmin start-domain domain1

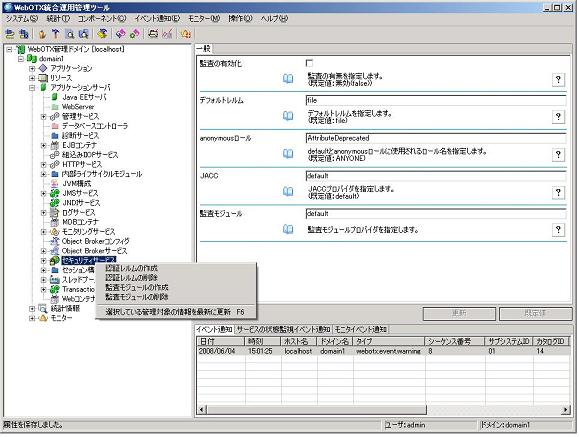

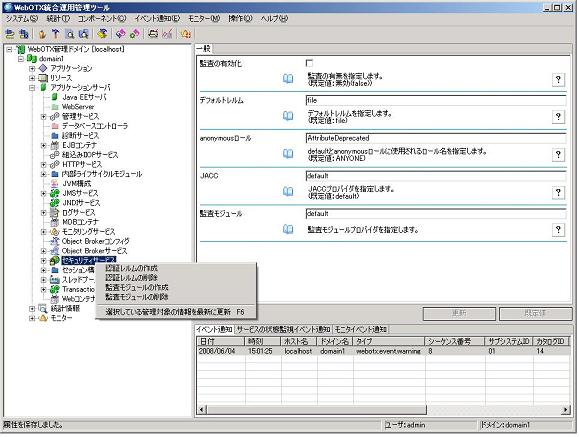

本節では統合運用管理ツールを利用してFileレルムの設定を行う方法について説明します。以下の例では設定するドメイン名をdomain1、運用ユーザのIDをadmin、パスワードをxxxxxxとします。適宜環境に合わせて読み替えてください。

ドメインが起動していない場合はコマンドから起動します。

${AS_INSTALL}/bin/otxadmin start-domain domain1

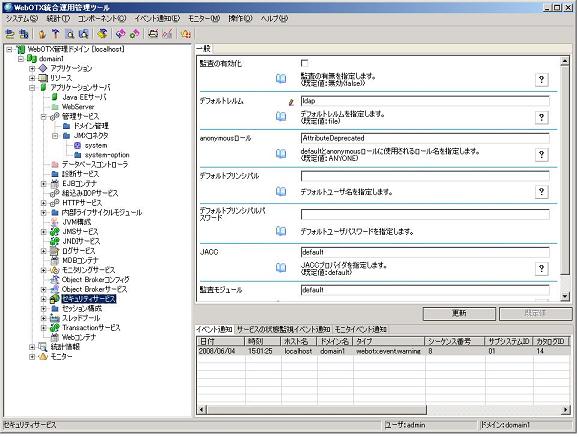

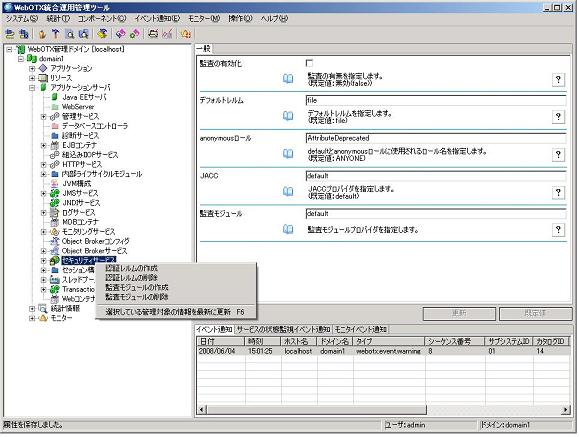

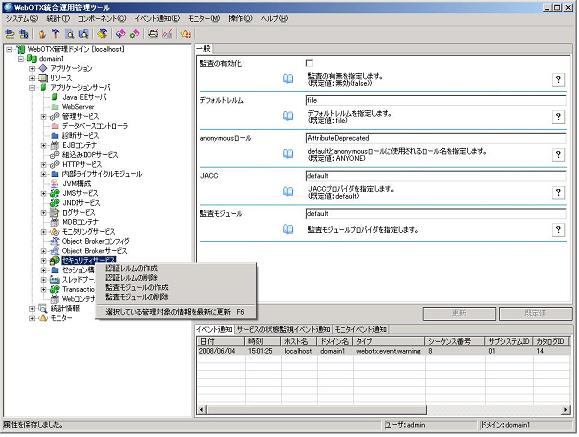

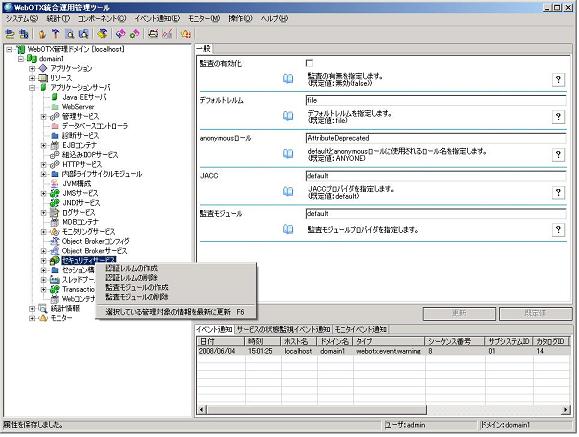

統合運用管理ツールをdomain1に接続します。統合運用管理ツールの[domain1]-[アプリケーションサーバ]-[セキュリティサービス]を右クリックします。表示されたメニューから[認証レルムの作成]を選択します。

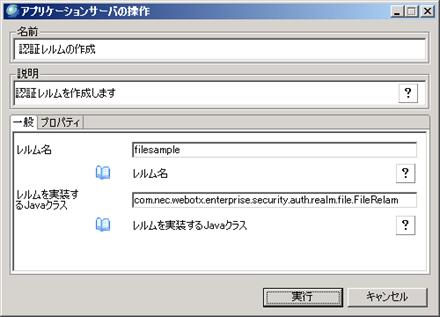

一般タブを選択し、レルム名に任意の名前を入力します。レルム名は任意に設定できます(本例ではfileとします)。また、クラス名にはcom.nec.webotx.enterprise.security.auth.realm.file.FileRealmを入力してください。

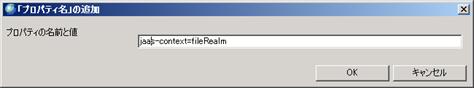

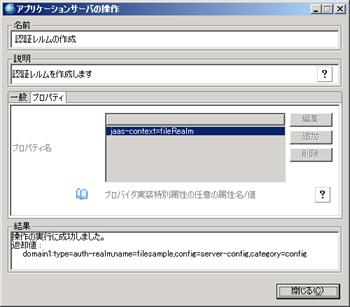

次にプロパティの設定を行います。[プロパティ]タブを選択します。[追加]ボタンを押してプロパティの追加を行います。[プロパティ名の編集]ダイアログが表示されるので、のプロパティは「プロパティ名=値」の形式で入力を行ってください。入力が完了した場合は[OK]ボタンを押します。

設定するプロパティの一覧については3.1.2節を参照してください。

プロパティの設定が終わったら[実行]ボタンを押して、レルムの作成を行います。

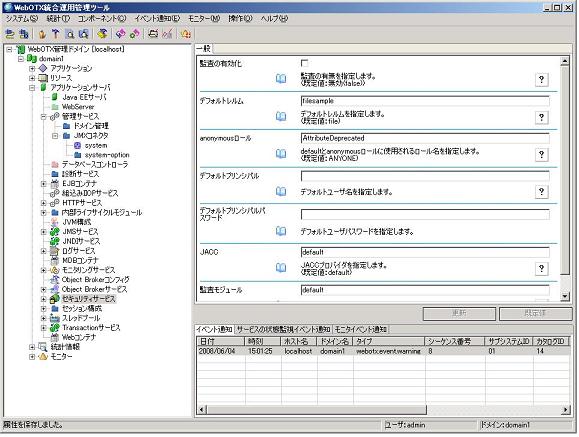

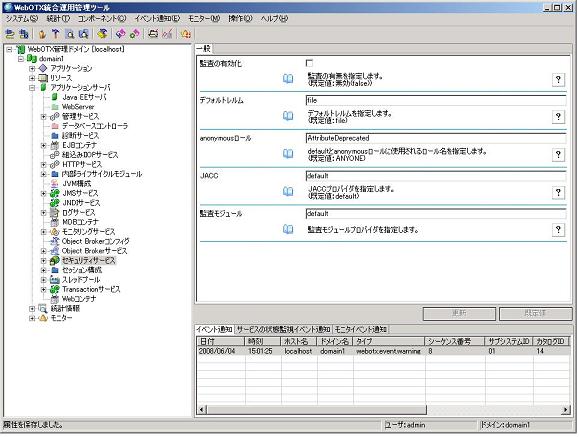

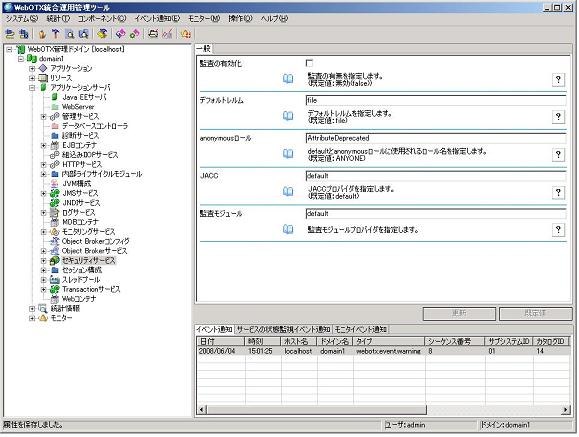

使用するレルムの変更を行います。[domain1]-[アプリケーションサーバ]-[セキュリティサービス]をクリックします。デフォルトレルムの値を2のレルム名で指定した名前(本例ではfilesample)に変更し、[更新]ボタンを押します。

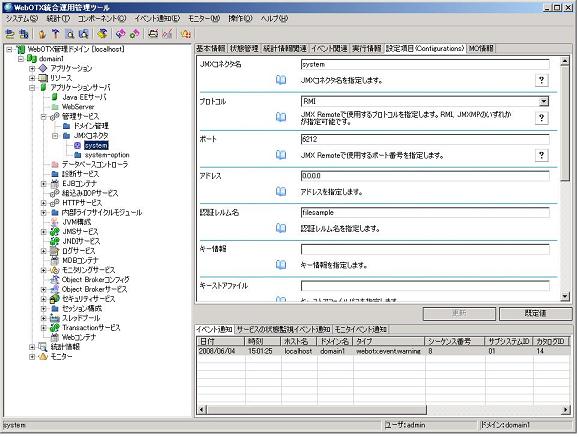

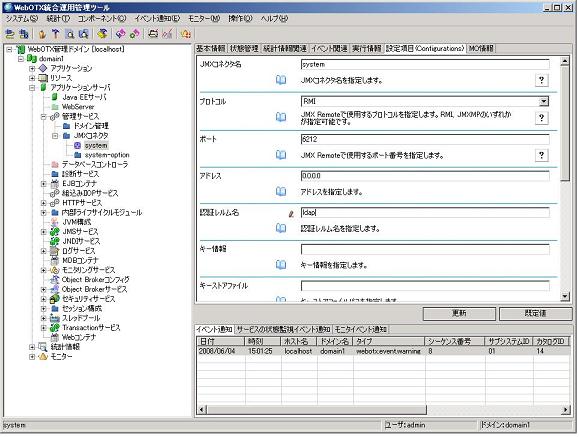

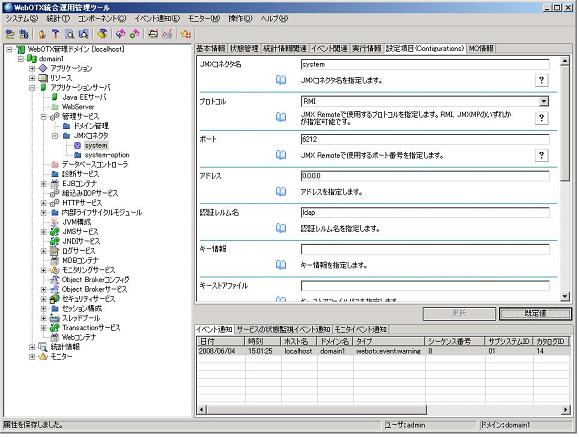

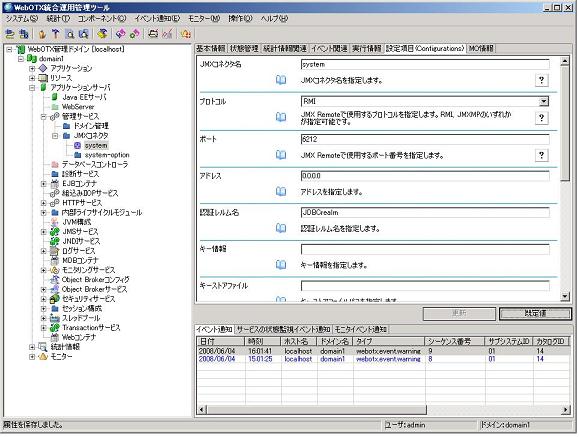

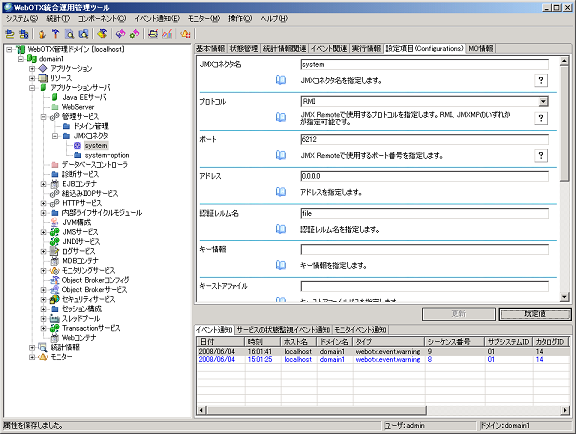

[domain1]-[アプリケーションサーバ]-[管理サービス]-[JMXコネクタ]-[system]をクリックします。[管理レルム名]に作成手順の2で指定した名前以外(本例ではfilesampleに変更)に変更し、[更新]ボタンを押します。[管理レルム名]を表示させるには、運用管理ツールの[システム]-[システム設定]-[属性の表示レベル]を「全レベルの情報を表示」に変更してください。

2、3の変更を反映させるため、ドメインの再起動をおこなってください。以下のコマンドから行います。

(停止)

${AS_INSTALL}/bin/otxadmin stop-domain domain1

(起動)

${AS_INSTALL}/bin/otxadmin start-domain domain1

ドメインが起動していない場合はドメインを起動します。

${AS_INSTALL}/bin/otxadmin start-domain domain1

削除を行うレルムをデフォルトレルムに設定していると、削除を行うことができません。まず、使用するレルムを変更します。

使用するレルムの変更を行います。[domain1]-[アプリケーションサーバ]-[セキュリティサービス]ををクリックします。デフォルトレルムの値を作成手順の2でレルム名で指定した名前以外(本例ではldapに変更)に変更し、[更新]ボタンを押します。

[domain1]-[アプリケーションサーバ]-[管理サービス]-[JMXコネクタ]-[system]をクリックします。[管理レルム名]に作成手順の2で指定した名前以外(本例ではldapに変更)に変更し、[更新]ボタンを押します。[管理レルム名]を表示させるには、運用管理ツールの[システム]-[システム設定]-[属性の表示レベル]を「全レベルの情報を表示」に変更してください。

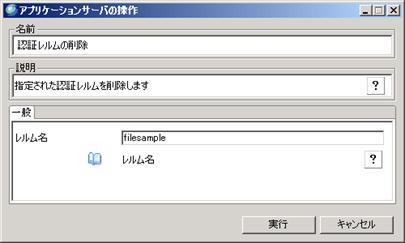

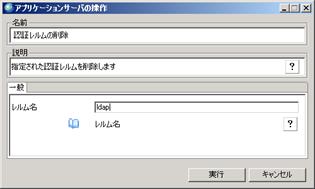

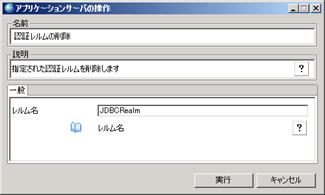

2の設定を行うことで使用するレルムを変更することができます。レルムの設定を完全に削除する場合は次の手順を行ってください。[domain1]-[アプリケーションサーバ]-[セキュリティサービス]を右クリックし、[認証レルムの削除]を選択してください。レルム名に削除するレルムの名前(本例ではfilesample)を入力し、[実行]ボタンをおしてください。

設定を反映するためにドメインの再起動をおこなってください。

(停止)

${AS_INSTALL}/bin/otxadmin stop-domain domain1

(起動)

${AS_INSTALL}/bin/otxadmin start-domain domain1

create-auth-realmコマンドのpropertyオプションで指定するプロパティについて説明します。Fileレルムでは以下のオプションを必ず設定してください。

Fileレルムの設定では以下のプロパティが必須となります。

| プロパティ名 | 説明 | 値 |

| file | ユーザ情報が格納されているkeyfileの完全パスおよびkeyfileの名前 | ${INSTANCE_ROOT}/config/keyfile (keyfileの配置箇所、名前を変更した場合は適宜上記の値を変更してください。) |

| jaas-context | このレルムに使用するログインモジュールタイプ | fileRealm |

LDAPレルムの設定方法について説明します。LDAPレルムの設定は、運用管理コマンド、または統合運用管理ツールから行います。

本節では運用管理コマンド(otxadminコマンド)を利用してLDAPレルムの設定を行う方法について説明します。以下の例では設定するドメイン名をdomain1、運用ユーザのIDをadmin、パスワードをxxxxxxとします。適宜環境に合わせて読み替えてください。

ドメインが起動していない場合は起動します。

${AS_INSTALL}/bin/otxadmin start-domain domain1

create-auth-realmコマンドを利用し、LDAPレルムの設定を行います。以下にコマンド例を記載します。create-auth-realmコマンドの詳しい使い方はマニュアルの[運用管理コマンドリファレンス]-[運用管理エージェント運用管理コマンド(otxadmin)]のcreate-auth-realmを参照してください。

${AS_INSTALL}/bin/otxadmin

otxadmin > login --user admin --password xxxxxx --port 6212

otxadmin > create-auth-realm --classname com.nec.webotx.enterprise.security.auth.realm.ldap.LDAPRealm

--property "directory=ldap\://localhost\:389:base-dn=c\=JP:jaas-context=ldapRealm" ldap

上記の例の\はUnix/Linux環境ではバックスラッシュに読み替えてください。

なお、propertyオプションで指定する項目は4.1.3節のLDAPレルムで設定可能なオプション一覧を参照してください。

otxadmin > set server.security-service.default-realm=ldap

otxadmin > set server.admin-service.jmx-connector.system.auth-realm-name=ldap

ドメインを再起動することにより、設定が反映されます。

otxadmin > exit

(停止)

${AS_INSTALL}/bin/otxadmin stop-domain domain1

(起動)

${AS_INSTALL}/bin/otxadmin start-domain domain1

ドメインが起動してない場合は起動します。

${AS_INSTALL}/bin/otxadmin start-domain domain1

削除するレルムをserver.admin-service.jmx-connector.system.auth-realm-name、server.security-service.default-realmに設定していると削除を行うことができません。そのため、使用するレルムを変更する必要があります。以下にレルム名がfileというレルムを使用する例を記載します。適宜環境に合わせて変更してください。

{AS_INSTALL}/bin/otxadmin

otxadmin > login --user admin --password xxxxxx

otxadmin > set server.security-service.default-realm=file

otxadmin > set server.admin-service.jmx-connector.system.auth-realm-name=file

delete-auth-realmコマンドを利用して、LDAPレルムの設定を削除します。以下にコマンド例を記載します。ただし2の手順を行うだけで、使用するレルムを変更することがでるので必須ではありません。delete-auth-realmコマンドの詳しい使い方は、マニュアルの[運用管理コマンドリファレンス]-[運用管理エージェント運用管理コマンド(otxadmin)]のdelete-auth-realmを参照してください。

otxadmin > delete-auth-realm ldap

ドメインを再起動することにより、設定が反映されます。

otxadmin > exit

(停止)

${AS_INSTALL}/bin/otxadmin stop-domain domain1

(起動)

${AS_INSTALL}/bin/otxadmin start-domain domain1

本節では統合運用管理ツールを利用してLDAPレルムの設定を行う方法について説明します。以下の例では設定するドメイン名をdomain1、運用ユーザのIDをadmin、パスワードをxxxxxxとします。適宜環境に合わせて読み替えてください。

ドメインが起動していない場合はコマンドから起動します。

${AS_INSTALL}/bin/otxadmin start-domain domain1

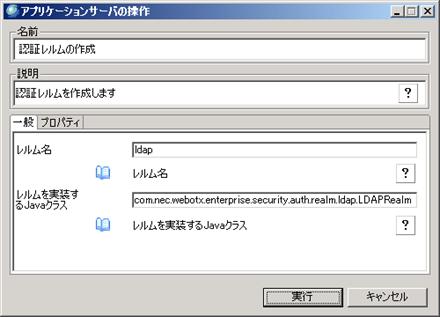

統合運用管理ツールをdomain1に接続します。統合運用管理ツールの[domain1]-[アプリケーションサーバ]-[セキュリティサービス]を右クリックします。表示されたメニューから認証レルムの作成を選択します。

一般タブを選択し、レルム名に任意の名前を入力します。レルム名は任意に設定できます。また、クラス名にはcom.nec.webotx.enterprise.security.auth.realm.ldap.LDAPRealmを入力してください。

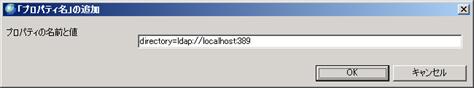

追加ボタンを押してプロパティの追加を行います。[プロパティ名の編集]ダイアログが表示されるので、のプロパティは「プロパティ名=値」の形式で入力を行ってください。入力が完了した場合はOKボタンを押します。プロパティの設定一覧は、4.1.3節に記載してあります。必須オプションは必ず指定してください。

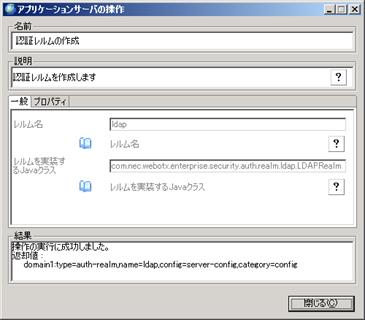

プロパティの設定が終わったら[実行]ボタンを押して、レルムの作成を行います。

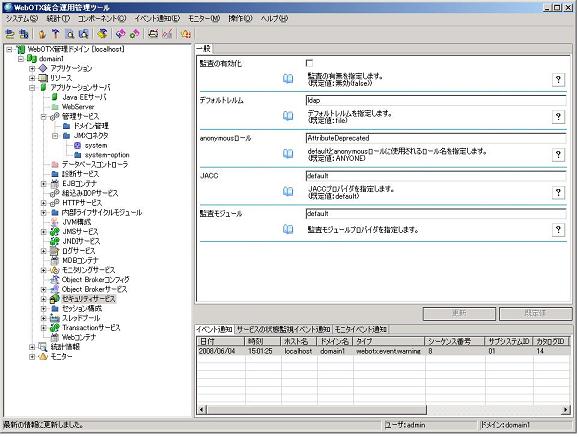

使用するレルムの変更を行います。[domain1]-[アプリケーションサーバ]-[セキュリティサービス]をクリックします。デフォルトレルムの値を2のレルム名で指定した名前(本例ではldap)に変更し、[更新]ボタンを押します。

[domain1]-[アプリケーションサーバ]-[管理サービス]-[JMXコネクタ]-[system]をクリックします。[管理レルム名]に作成手順の2で指定した名前以外(本例ではldapに変更)に変更し、[更新]ボタンを押します。[管理レルム名]を表示させるには、運用管理ツールの[システム]-[システム設定]-[属性の表示レベル]を「全レベルの情報を表示」に変更してください。

2,3の変更を反映させるため、ドメインの再起動をおこなってください。

(停止)

${AS_INSTALL}/bin/otxadmin stop-domain domain1

(起動)

${AS_INSTALL}/bin/otxadmin start-domain domain1

ドメインが起動していない場合はドメインを起動します。

${AS_INSTALL}/bin/otxadmin start-domain domain1

削除を行うレルムを使用する設定になっていると、削除を行うことができません。まず、使用するレルムを変更します。

使用するレルムの変更を行います。[domain1]-[アプリケーションサーバ]-[セキュリティサービス]をクリックします。デフォルトレルムの値を2のレルム名で指定した名前(本例ではfile)に変更し、[更新]ボタンを押します。

[domain1]-[アプリケーションサーバ]-[管理サービス]-[JMXコネクタ]-[system]をクリックします。[管理レルム名]に作成手順の2で指定した名前以外(本例ではfileに変更)に変更し、[更新]ボタンを押します。[管理レルム名]を表示させるには、運用管理ツールの[システム]-[システム設定]-[属性の表示レベル]を「全レベルの情報を表示」に変更してください。

2の設定を行うことで使用するレルムを変更することができます。レルムの設定を完全に削除する場合は次の手順を行ってください。[domain1]-[アプリケーションサーバ]-[セキュリティサービス]を右クリックし、[認証レルムの削除]を選択してください。レルム名に削除する作成手順2で指定したレルムの名前(本例ではldap)を入力し、[実行]ボタンをおしてください。

設定を反映するためにドメインの再起動をおこなってください。

(停止)

${AS_INSTALL}/bin/otxadmin stop-domain domain1

(起動)

${AS_INSTALL}/bin/otxadmin start-domain domain1

create-auth-realmコマンドのpropertyオプションで指定するプロパティについて説明します。LDAPレルムの設定では、必須オプションと、任意に設定するオプションがあります。

LDAPレルムの設定では以下のプロパティが必須となります。

| プロパティ名 | 説明 | 指定する値 |

| base-dn | ユーザ情報が格納されているエントリをDN形式で指定します。 | 例:dc=users,dc=domains, dc=webotx,o=NEC, c=JP |

| directory | LDAPサーバが動作しているホスト名をLDAP URL形式で指定します。 | 以下のように指定してください。ldap://hostname:port 例:ldap://localhost:389 |

| jaas-context | 使用するログインモジュールのタイプです。 | ldapRealm |

ldapレルムの設定では以下のプロパティを任意に設定することができます。設定しない場合はデフォルトの値が自動的に設定されます。

| プロパティ名 | 説明 | 既定値 |

| search-filter | ユーザ検索に使用されるフィルタ。 | uid=%s (%sはシステム内部で指定したユーザ名に変換されます。) |

| group-base-dn | グループの情報が格納されているエントリをDN形式で指定します。 | base-dnと同じです。 |

| group-search-filter | グループ検索に使用するフィルタです。 | uniquemember=%d (%dはシステム内部で指定したDNに変換されます。) |

| group-target | グループ名のエントリを含む属性名 | CN |

| search-bind-dn | search-filter検索を実行するために必要なオプションDNです。 | なし |

| search-bind-password | search-bind-dnで指定したDNのパスワードです。*1 | なし |

| authentification | LDAPサーバとの認証方式を指定します。利用できる認証方式は、simple(平文認証)、CRAM-MD5、DIGEST-MD5です。 | simple |

DN形式、CN等LDAPに関する表現についてはEDSのマニュアルを参照してください。

*1 V6.50.02より、パスワードの暗号化を行うことができるようになりました。暗号化の方法については、マニュアル「運用編(コンフィグレーション) 3.2章エージェント設定項目一覧」を参照してください。

JDBCレルムの設定方法について説明します。 JDBCレルムの設定は、運用管理コマンド、または統合運用管理ツールから行います。

本節では運用管理コマンド(otxadminコマンド)を利用してJDBCレルムの設定を行う方法について説明します。以下の例では設定するドメイン名をdomain1、運用ユーザのIDをadmin、パスワードをxxxxxxとし、データベースにはOracleを使用します。適宜環境に合わせて読み替えてください。

ドメインが起動していない場合は起動します。

${AS_INSTALL}/bin/otxadmin start-domain domain1

create-auth-realmコマンドを利用し、JDBCレルムの設定を行います。以下にコマンド例を記載します。create-auth-realmコマンドの詳しい使い方はマニュアルの[運用管理コマンドリファレンス]-[運用管理エージェント運用管理コマンド(otxadmin)]のcreate-auth-realmを参照してください。

{AS_INSTALL}/bin/otxadmin

otxadmin > login --user admin --password xxxxxx --port 6212

otxadmin > create-auth-realm --classname com.nec.webotx.enterprise.security.auth.realm.jdbc.JDBCRealm

--property "driverName=oracle.jdbc.driver.OracleDriver:jaas-context=JDBCRealm

:connectionURL=jdbc\:oracle\:thin\:@ntserver\:1521\:ORCL:connectionName=scott

:connectionPassword=tiger:userTable=jdbc_user:userNameCol=userid:userCredCol=passwd

:userRoleTable=jdbc_role:roleNameCol=role" JDBCrealm

なお、propertyオプションで指定する項目は3.3.3節のJDBCレルムで設定可能なオプション一覧を参照してください。

otxadmin > set server.security-service.default-realm=JDBCrealm

otxadmin > set server.admin-service.jmx-connector.system.auth-realm-name=JDBCrealm

JDBCドライバをディレクトリ ${INSTANCE_ROOT}/lib/ext に置く、もしくは ドメインのクラスパスに追加します。JDBCデータソースを利用する場合は、ドメイン起動後に運用編コンフィグレーション「9.JDBCデータソースに関する設定」も参照して、設定してください。

ドメインを再起動することにより、設定が反映されます。

otxadmin > exit

(停止)

${AS_INSTALL}/bin/otxadmin stop-domain domain1

(起動)

${AS_INSTALL}/bin/otxadmin start-domain domain1

ドメインが起動してない場合は起動します。

${AS_INSTALL}/bin/otxadmin start-domain domain1

削除するレルムをsecurity-service.default-realmに設定していると削除を行うことができません。そのため、使用するレルムを変更する必要があります。以下にレルム名がfileというレルムを使用する例を記載します。適宜環境に合わせて変更してください。

{AS_INSTALL}/bin/otxadmin

otxadmin > login --user admin --password xxxxxx

otxadmin > set server.security-service.default-realm=file

otxadmin > set server.admin-service.jmx-connector.system.auth-realm-name=file

delete-auth-realmコマンドを利用して、JDBCレルムの設定を削除します。以下にコマンド例を記載します。ただし2の手順を行うだけで、使用するレルムを変更することがでるので必須ではありません。delete-auth-realmコマンドの詳しい使い方は、マニュアルの[運用管理コマンドリファレンス]-[運用管理エージェント運用管理コマンド(otxadmin)]のdelete-auth-realmを参照してください。

otxadmin > delete-auth-realm JDBCrealm

ドメインを再起動することにより、設定が反映されます。

otxadmin > exit

(停止)

${AS_INSTALL}/bin/otxadmin stop-domain domain1

(起動)

${AS_INSTALL}/bin/otxadmin start-domain domain1

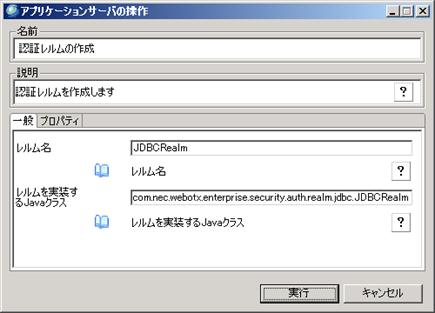

本節では統合運用管理ツールを利用してJDBCレルムの設定を行う方法について説明します。以下の例では設定するドメイン名をdomain1、運用ユーザのIDをadmin、パスワードをxxxxxxとします。適宜環境に合わせて読み替えてください。

ドメインが起動していない場合はコマンドから起動します。

${AS_INSTALL}/bin/otxadmin start-domain domain1

統合運用管理ツールをdomain1に接続します。統合運用管理ツールの[domain1]-[アプリケーションサーバ]を右クリックします。表示されたメニューから認証レルムの作成を選択します。

一般タブを選択し、レルム名に任意の名前を入力します。レルム名は任意に設定できます。また、クラス名にはcom.nec.webotx.enterprise.security.auth.realm.jdbc.JDBCRealmを入力してください。

追加ボタンを押してプロパティの追加を行います。[プロパティ名の編集]ダイアログが表示されるので、のプロパティは「プロパティ名=値」の形式で入力を行ってください。入力が完了した場合はOKボタンを押します。プロパティの設定一覧は、3.3.3節に記載してあります。必須オプションは必ず指定してください。

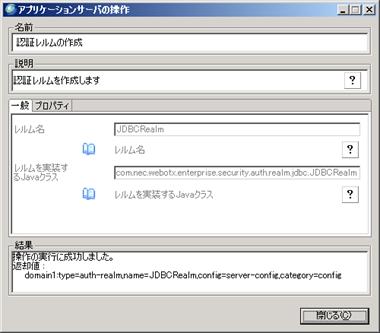

プロパティの設定が終わったら[実行]ボタンを押して、レルムの作成を行います。

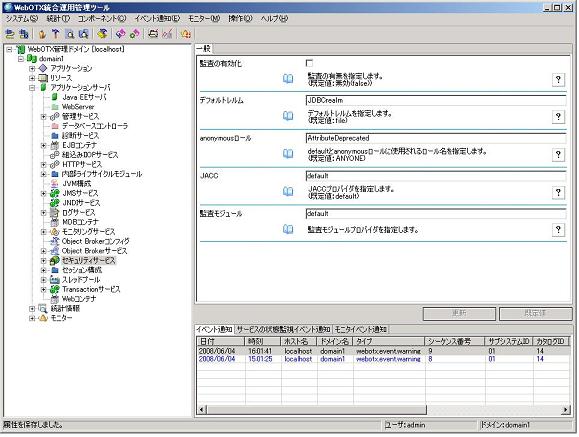

使用するレルムの変更を行います。[domain1]-[アプリケーションサーバ]-[セキュリティサービス]をクリックします。デフォルトレルムの値を2のレルム名で指定した名前(本例ではJDBCrealm)に変更し、[更新]ボタンを押します。

[domain1]-[アプリケーションサーバ]-[管理サービス]-[JMXコネクタ]-[system]をクリックします。[認証レルム名]に作成手順の2で指定した名前以外(本例ではJDBCrealmに変更)に変更し、[更新]ボタンを押します。[認証レルム名]を表示させるには、運用管理ツールの[システム]-[システム設定]-[属性の表示レベル]を「全レベルの情報を表示」に変更してください。

2,3の変更を反映させるため、ドメインの再起動をおこなってください。

(停止)

${AS_INSTALL}/bin/otxadmin stop-domain domain1

(起動)

${AS_INSTALL}/bin/otxadmin start-domain domain1

ドメインが起動していない場合はドメインを起動します。

${AS_INSTALL}/bin/otxadmin start-domain domain1

削除を行うレルムを使用する設定になっていると、削除を行うことができません。まず、使用するレルムを変更します。

使用するレルムの変更を行います。[domain1]-[アプリケーションサーバ]-[セキュリティサービス]ををクリックします。デフォルトレルムの値を2のレルム名で指定した名前(本例ではfile)に変更し、[更新]ボタンを押します。

[domain1]-[アプリケーションサーバ]-[管理サービス]-[JMXコネクタ]-[system]をクリックします。[認証レルム名]に作成手順の2で指定した名前以外(本例ではfileに変更)に変更し、[更新]ボタンを押します。[認証レルム名]を表示させるには、運用管理ツールの[システム]-[システム設定]-[属性の表示レベル]を「全レベルの情報を表示」に変更してください。

2の設定を行うことで使用するレルムを変更することができます。レルムの設定を完全に削除する場合は次の手順を行ってください。[domain1]-[アプリケーションサーバ]-[セキュリティサービス]を右クリックし、[認証レルムの削除]を選択してください。レルム名に削除する作成手順2で指定したレルムの名前(本例ではJDBCrealm)を入力し、[実行]ボタンをおしてください。

設定を反映するためにドメインの再起動を行ってください。

(停止)

${AS_INSTALL}/bin/otxadmin stop-domain domain1

(起動)

${AS_INSTALL}/bin/otxadmin start-domain domain1

create-auth-realmコマンドのpropertyオプションで指定するプロパティについて説明します。JDBCレルムの設定では、必須オプションと、任意に設定するオプションがあります。

JDBCレルムの設定では以下のプロパティが必須となります。JDBCドライバとJDBCデータソースのどちらを使うかで必須オプションが変わります。また、両方の設定がある場合は、JDBCデータソースの設定が優先されます。

プロパティ名 |

説明 |

指定する値 |

| jaas-context | 使用するログインモジュールのタイプです。 | JDBCRealm |

| JDBCdatasource | 使用するJDBCデータソース名を指定します。JDBCドライバを指定する設定より優先して使用します。 *JDBCドライバを指定する際は不要です。 |

JNDI名で指定してください。 |

| driverName | データベース接続時に使用するJDBCドライバ(完全修飾名)を指定します。 * JDBCデータソースを指定する際は不要です。 |

以下のように指定してください。 例:oracle.jdbc.driver.OracleDriver |

| connectionURL | データベースへの接続文字列を指定します。 * JDBCデータソースを指定する際は不要です。 |

以下のように指定してください。 jdbc:<db>:<server>:<port>:databaseName 例: jdbc:oracle:thin:@ntserver:1521:ORCL ※運用管理コマンドでは”:”の前に”\”を入れます。 |

| connectionName | データベース接続時に使用されるユーザ名を指定します。 * JDBCデータソースを指定する際は不要です。 |

データベースを使用するユーザ名を指定してください。 |

| connectionPassword | データベース接続時に使用されるパスワード * JDBCデータソースを指定する際は不要です。 |

データベースを使用するユーザのパスワードを指定してください。 |

| userTable | ユーザ情報テーブルの名前 | 例:jdbc_user |

| userNameCol | ユーザ名を格納するフィールドの名前を指定します。 | 例: userid |

| userCredCol | パスワードを格納するフィールドの名前を指定します。 | 例: passwd |

| userRoleTable | ユーザ権限(ロール)情報テーブルの名前を指定します。 | 例: jdbc_role |

| roleNameCol | 権限名(ロール)を格納するフィールドの名前を指定します。 | 例: role |

JDBCレルムの設定では以下のプロパティを任意に設定することができます。設定しない場合はデフォルトの値が自動的に設定されます。

| プロパティ名 | 説明 | 既定値 |

| digest | データベースに保存するパスワードのダイジェスト方式を指定します。ダイジェスト方式にはMD5、SHA-1、SHA-256、SHA-384、SHA-512のいずれかを指定することができます。 | NULL (平文を使用) |

| useA1Digest | userCredColに示されるフィールドに格納される値が、DIGEST認証専用のダイジェスト値か否かを指定します。 ※trueを指定するとDIGEST認証専用のレルムとなり、BASIC認証用には使用できなくなります |

true : userCredColに格納する情報はDIGEST認証用のダイジェスト値。 false(既定値) : userCredColに格納する情報は平文パスワード。 |

| realmNameCol | 複数のJDBCレルムが1つのテーブルを参照する場合に、realm名を格納するフィールドの名前を指定します。 | 例: realm |

※digestプロパティを設定するとDIGEST認証ができなくなります。

本節では、WebOTX運用ユーザの管理にFileレルムを利用する場合の、ユーザの追加、削除の方法について説明します。以下の例では、ドメイン名をdomain1、運用ユーザのIDをadmin、パスワードをxxxxxx、Fileレルム名をfilesampleとします。

運用管理コマンド(otxadminコマンド)を利用して、ユーザの追加を行う方法について説明します。

ドメインが起動していない場合は起動してください。

${AS_INSTALL}/bin/otxadmin start-domain domain1

ユーザを追加する場合、create-file-userコマンドを利用します。create-file-userコマンドの詳しい使い方は、[運用管理コマンド(otxadmin)]-[create-file-user]を参照してください。作成するユーザは、ユーザID testuser、パスワード admpass、グループ testgrp、追加するFileRealm名はtestRealmとします。

${AS_INSTALL}/bin/otxadmin

otxadmin > login --user admin --password xxxxxx --port 6212

otxadmin > create-file-user --userpassword admpass --groups testgrp --authrealmname testRealm testuser

現在使用されているレルムを確認するには以下のコマンドを実行してください。

・APで使用しているレルムを確認する場合

${AS_INSTALL}/bin/otxadmin

otxadmin > login --user admin --password xxxxxx --port 6212

otxadmin > get server.security-service.default-realm

・運用管理ユーザで使用しているレルムを確認する場合

${AS_INSTALL}/bin/otxadmin

otxadmin > login --user admin --password xxxxxx --port 6212

otxadmin > get --visibility=3 server.admin-service.jmx-connector.system.auth-realm-name

作成したユーザがWebOTX運用ユーザの場合、設定を反映させるためにドメインを再起動してください。作成したユーザをAPで利用する場合、ドメインの再起動は必要ありません。

otxadmin > exit

(停止)

${AS_INSTALL}/bin/otxadmin stop-domain domain1

(起動)

${AS_INSTALL}/bin/otxadmin start-domain domain1

ユーザの追加で作成したユーザtestuserを削除する手順を説明します。

ドメインが起動していない場合は起動してください。

${AS_INSTALL}/bin/otxadmin start-domain domain1

ユーザを削除するにはdelete-file-userコマンドを利用します。delete-file-userコマンドの詳しい使い方は、[運用管理コマンド(otxadmin)]-[delete-file-user]を参照してください。以下の例では削除するユーザはtestuser、レルム名はfileとします。ユーザ名、レルム名は実際の環境に合わせて変更してください。

${AS_INSTALL}/bin/otxadmin

otxadmin > login --user admin --password admin

otxadmin > delete-file-user --authrealmname file testuser

現在使用されているレルムを確認するには以下のコマンドを実行してください。

・APで使用しているレルムを確認する場合

${AS_INSTALL}/bin/otxadmin

otxadmin > login --user admin --password xxxxxx --port 6212

otxadmin > get server.security-service.default-realm

・運用管理ユーザで使用しているレルムを確認する場合

${AS_INSTALL}/bin/otxadmin

otxadmin > login --user admin --password xxxxxx --port 6212

otxadmin > get --visibility=3 server.admin-service.jmx-connector.system.auth-realm-name

削除したユーザがWebOTX運用ユーザの場合、設定を反映させるためにドメインを再起動してください。削除したユーザをAPで利用される場合、ドメインの再起動は必要ありません。

otxadmin > exit

(停止)

${AS_INSTALL}/bin/otxadmin stop-domain domain1

(起動)

${AS_INSTALL}/bin/otxadmin start-domain domain1

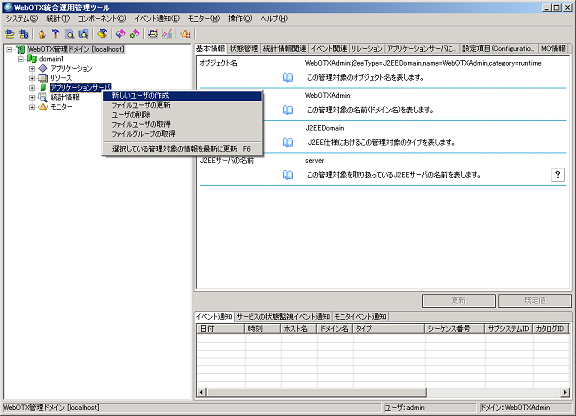

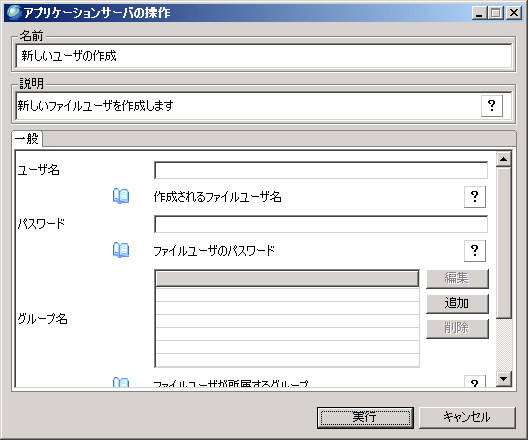

統合運用管理ツールを利用して、ユーザの追加を行う方法について説明します。

ドメインが起動していない場合は起動してください。

${AS_INSTALL}/bin/otxadmin start-domain domain1

統合運用管理ツールを起動し、ドメインに接続してください。

統合運用管理ツールの[ドメイン名]-[アプリケーションサーバ]を右クリックし[新しいユーザの作成]を選択します。

[アプリケーションサーバの操作]画面に、作成するユーザのユーザ名、グループ名、パスワード、レルム名を入力してください。ユーザAPで使用しているレルム名は[ドメイン名]-[アプリケーションサーバ]-[セキュリティーサービス]-[デフォルトレルム]で確認できます。運用管理ユーザで使用しているレルム名は[ドメイン名]-[アプリケーションサーバ]-[管理サービス]-[JMXコネクタ]-[システム]の[認証レルム名]を確認してください。

作成したユーザがWebOTX運用ユーザの場合、設定を反映させるためにドメインを再起動してください。作成したユーザがAPで利用する場合、ドメインの再起動は必要ありません。

(停止)

${AS_INSTALL}/bin/otxadmin stop-domain domain1

(起動)

${AS_INSTALL}/bin/otxadmin start-domain domain1

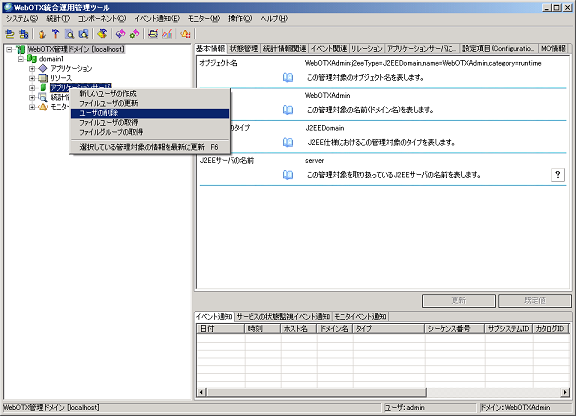

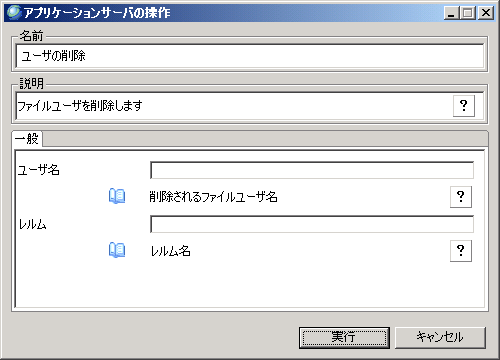

ドメインが起動していない場合は、起動してください

${AS_INSTALL}/bin/otxadmin start-domain domain1

統合運用管理ツールを起動し、ドメインに接続してください。

統合運用管理ツールの[ドメイン名]-[アプリケーションサーバ]を右クリックし[ユーザの削除]を選択します。

[アプリケーションサーバの操作]画面が表示されますので、削除するユーザ名とレルム名を入力してください。ユーザAPで使用しているレルム名は[ドメイン名]-[アプリケーションサーバ]-[セキュリティーサービス]-[デフォルトレルム]で確認できます。運用管理ユーザで使用しているレルム名は[ドメイン名]-[アプリケーションサーバ]-[管理サービス]-[JMXコネクタ]-[システム]の[認証レルム名]を確認してください。

削除したユーザがWebOTX運用ユーザの場合、設定を反映させるためにドメインを再起動してください。削除したユーザがAPで利用される場合、ドメインの再起動は必要ありません。

(停止)

${AS_INSTALL}/bin/otxadmin stop-domain domain1

(起動)

${AS_INSTALL}/bin/otxadmin start-domain domain1

4.1.1節の運用管理コマンドでユーザを作成する際にに指定するgroupsオプションで指定したグループが、ユーザ作成と同時に作られます。例えば、ユーザtest1を作成するときに、groupsオプションでtestgrpを指定したときに初めて、グループtestgrpが作成されます。最後に変更を反映させるためにドメインを再起動してください。

${AS_INSTALL}/bin/otxadmin

otxadmin > login --user admin --password xxxxxx --port 6212

otxadmin > create-file-user --userpassword admpass --groups testgrp testuser

削除したグループがWebOTX運用ユーザの場合、設定を反映させるためにドメインを再起動してください。削除したグループがAPで利用される場合、ドメインの再起動は必要ありません。

(停止)

${AS_INSTALL}/bin/otxadmin stop-domain domain1

(起動)

${AS_INSTALL}/bin/otxadmin start-domain domain1

削除したいグループに所属しているユーザをすべて削除することにより、グループを削除することができます。例えば、グループtestgrpにユーザtest1、test2が属している場合、test1、test2を削除したときに初めて、グループtestgrpが削除されます。最後に、変更を反映させるためにドメインを再起動してください。

${AS_INSTALL}/bin/otxadmin

otxadmin > login --user admin --password xxxxxx --port 6212

otxadmin > delete-file-user --authrealmname file testuser

削除したグループがWebOTX運用ユーザの場合、設定を反映させるためにドメインを再起動してください。削除したグループがAPで利用される場合、ドメインの再起動は必要ありません。

(停止)

${AS_INSTALL}/bin/otxadmin stop-domain domain1

(起動)

${AS_INSTALL}/bin/otxadmin start-domain domain1

統合運用管理ツールから、グループを追加する場合、ユーザを作成する際にグループの作成を行います。グループ名が新規の場合は、新しいグループを作成され、既存のグループ名を指定する場合は、指定したグループにユーザを追加します。

変更を反映させるためにドメインを再起動します。

(停止)

${AS_INSTALL}/bin/otxadmin stop-domain domain1

(起動)

${AS_INSTALL}/bin/otxadmin start-domain domain1

削除したいグループに所属しているユーザをすべて削除することにより、グループを削除することができます。統合運用管理ツールを利用してのユーザの削除手順は、4.1.1節を参照してください。削除したいグループにユーザが所属している場合は、グループを削除することができません。グループの削除は、所属しているユーザが存在しない場合に行われます。

変更を反映させるためにドメインを再起動します。

(停止)

${AS_INSTALL}/bin/otxadmin stop-domain domain1

(起動)

LDAPサーバとしてEnterprise Directory Server(以下EDS)を利用する場合について説明します。WebOTXとEDSを連携させる場合は、WebOTXのセットアップカードに記載されているEDS初期化を行ってください。LDAPサーバにOpenLDAPを利用する場合は、OpenLDAPのマニュアルを参照してください。

EDSにユーザを追加、削除する方法はEDSの運用管理ツールから行うか、EDSのedloadコマンドを利用し、ldifファイルを読み込む方法があります。edloadコマンドを利用してユーザの追加、削除を行う方法については、EDSのマニュアル(ユーティリティ利用の手引1章)を参照してください。今回、運用管理ツールから追加を行う方法について説明します。

EDS Protocol Serverが起動していない場合は起動してください。

サービスマネージャから[EDS Protocol Server]を起動、またはコマンドプロンプトで

net start "EDS Protocol Server"

を実行してください。

/opt/nec/eds/bin/EDAGENT start

/opt/eds/bin/EDAGENT start

EDSの運用管理ツールを起動してください。

スタートメニューの[Enterprise Directory Server]-[運用管理ツール]を選択してください。

/opt/nec/eds/client/edsconsole

を実行してください。HP-UX、Linuxで運用管理ツールを起動する場合、環境ファイルの作成が必要となります。環境ファイルの作成方法は、それぞれのOSに対応したEDSのセットアップカードを参照してください。

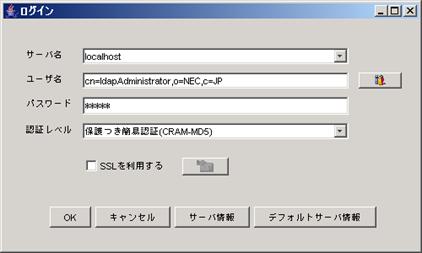

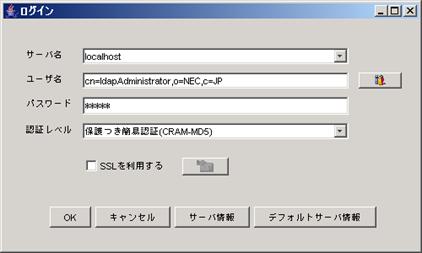

運用管理ツールを起動後、以下の情報を入力してください。

| 項目 | 説明 |

| サーバ名 | EDSが起動しているマシン名 |

| ユーザ名 | EDSに登録されているユーザ名をDN形式で入力 |

| パスワード | EDSインストール時に設定した管理者パスワード |

| 認証レベル | 保護つき簡易認証(CRAM-MD5) |

ユーザ名の例

EDSインストール直後にログインを行う場合は、管理ユーザを利用してください。DNは以下のようになります。

cn=ldapAdministrator,${ROOT_ENTRY}

Windowsの場合:EDSデータベース初期化ツール実行時

HP-UX/Linuxの場合:/opt/eds/bin/edinit(HP-UX),/opt/nec/eds/bin/edinit(Linux)実行時

EDS初期化スクリプトを実行していない場合は以下のコマンドを実行してください。

${AS_INSTALL}/config/eds/edsinit.bat(edsinit) ${ROOT_ENTRY}

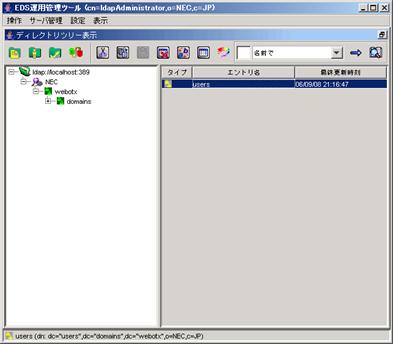

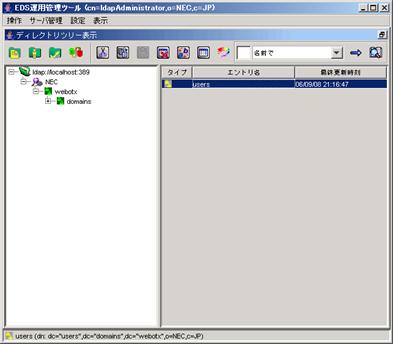

上記コマンドを実行すると、運用管理ツールには以下のように表示されます。

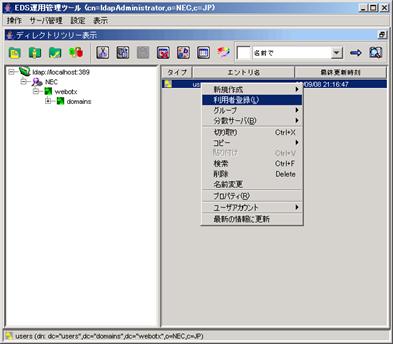

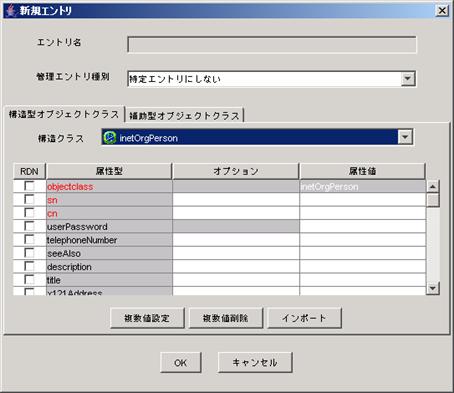

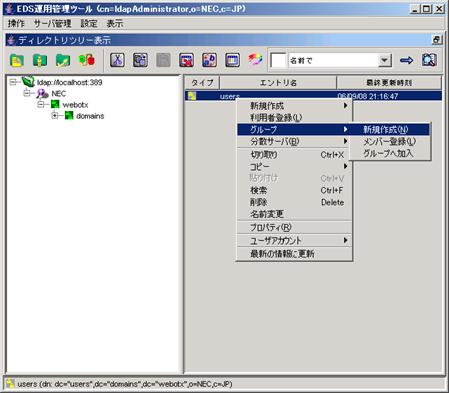

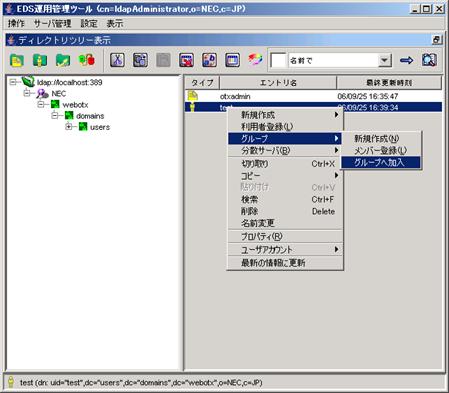

usersを右クリックし、表示されるメニューから[利用者登録]を選択すると、[新規エントリ]が表示されます。

新規エントリ画面では構造クラスにinetOrgPersonを必ず指定してください。また、以下の属性値は必ず指定してください。

| 属性名 | 説明 |

| cn | 一般名。氏名、社員番号など |

| sn | 姓 |

| userPassword | 登録するユーザのパスワード。アプリケーション等の認証に利用 |

| uid | 登録するユーザのID。アプリケーション等の認証に利用 |

その他の属性については必要に応じて設定してください。

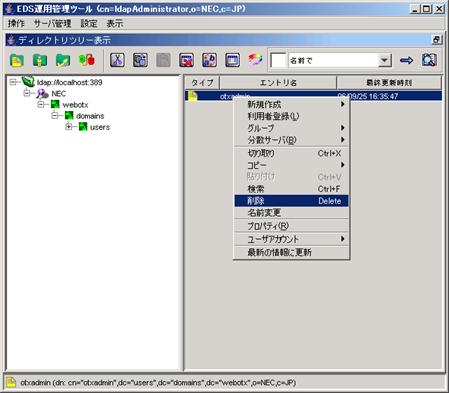

EDSサーバ、運用管理ツールの接続方法は、ユーザ作成を参照して、運用管理ツールの接続まで完了してください。

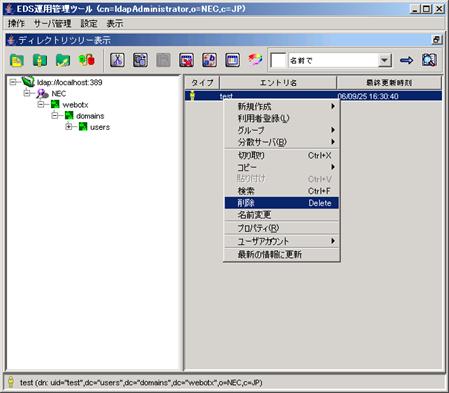

運用管理ツールにおいて、削除したいユーザ名を右クリックします。本例ではユーザ名testを利用します。

右クリックメニューから[削除]を選択します。

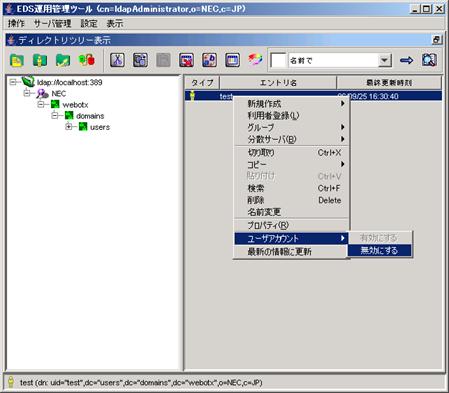

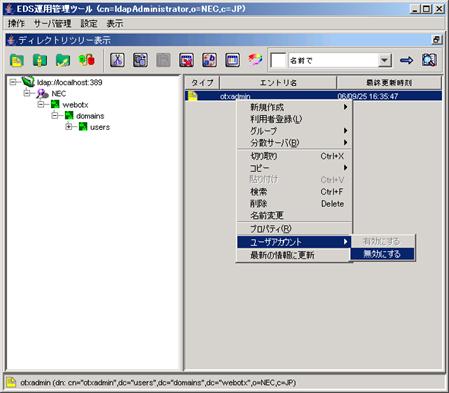

右クリックメニューから[ユーザアカウント]-[無効にする]を選択します。

EDSに新たにグループを作成、削除する方法について説明します。グループの作成、削除にはEDSの運用管理ツールを利用して行います。本例では、ユーザとして、ユーザ名:[test]を予め作成しているものとします。

EDS Protocol Serverが起動していない場合は起動してください。

サービスマネージャから[EDS Protocol Server]を起動、またはコマンドプロンプトで

net start "EDS Protocol Server"

を実行してください。

/opt/nec/eds/bin/EDAGENT start

/opt/eds/bin/EDAGENT start

EDSの運用管理ツールを起動してください。

スタートメニューの[Enterprise Directory Server]-[運用管理ツール]を選択してください。

/opt/nec/eds/client/edsconsole

を実行してください。HP-UX、Linuxで運用管理ツールを起動する場合、環境ファイルの作成が必要となります。環境ファイルの作成方法は、それぞれのOSに対応したセットアップカードを参照してください。

運用管理ツールを起動後、以下の情報を入力してください。

| 項目 | 説明 |

| サーバ名 | EDSが起動しているマシン名 |

| ユーザ名 | EDSに登録されているユーザ名をDN形式で入力 |

| パスワード | EDSインストール時に設定した管理者パスワード |

| 認証レベル | 保護つき簡易認証(CRAM-MD5) |

ユーザ名の例

EDSインストール直後にログインを行う場合は、管理ユーザを利用してください。DNは以下のようになります。

cn=ldapAdministrator,${ROOT_ENTRY}

注意:${ROOT_ENTRY}はEDSインストール後の作業時に指定したルートエントリを指定してください。

Windowsの場合:EDSデータベース初期化ツール実行時

HP-UX/Linuxの場合:/opt/eds/bin/edinit(HP-UX),/opt/nec/eds/bin/edinit(Linux)実行時

EDS初期化スクリプトを実行していない場合は以下のコマンドを実行してください。

${AS_INSTALL}/config/eds/edsinit.bat(edsinit) ${ROOT_ENTRY}

上記コマンドを実行すると、運用管理ツールには以下のように表示されます。

usersを右クリックし、表示されるメニューから[グループ]-[新規作成]を選択すると、[新規エントリ]が表示されます。

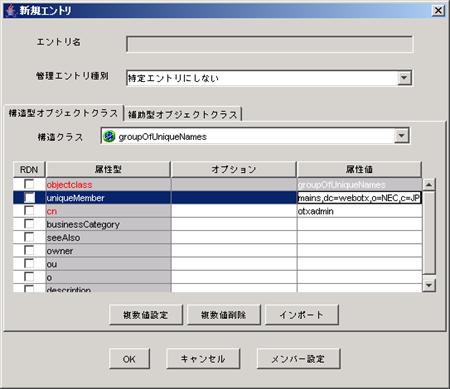

新規エントリ画面では構造クラスには、groupOfUniqueNamesを必ず指定してください。また、以下の属性値は必ず指定してください。

運用管理ツールを起動後、以下の情報を入力してください。

| 属性名 | 説明 |

| uniqueMember | グループを作成する場合は、作成時に必ず1ユーザをグループ所属させる必要がある。作成時に所属させるユーザのDN |

| cn | グループ名 |

その他の属性については必要に応じて指定してください。

グループのアクセス権の設定をします。アクセス権の設定方法についてはEDSのマニュアル(運用の手引5章)を参照してください。

EDSサーバ、運用管理ツールの接続方法は、グループ作成を参照して、運用管理ツールの接続まで完了してください。

運用管理ツールにおいて、削除したいユーザ名を右クリックします。

右クリックメニューから[削除]を選択します。

右クリックメニューから[ユーザアカウント]-[無効にする]を選択します。

作成したユーザをグループに登録します。グループの作成方法は5.2.2節を参照してください。ここでは、予めotxadminグループが作成されているとします。

1. 作成したユーザ名を右クリックし、[グループ]-[グループへ加入]を選択します。

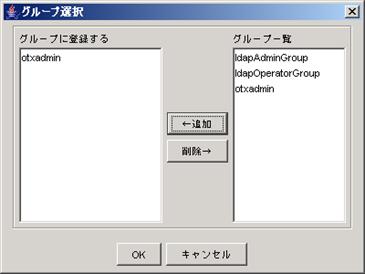

2.[グループ選択]画面で登録したいグループを選択し[←追加]ボタンを押します。最後に[OK]ボタンを押すことで、グループへの追加は完了です。本例ではotxadminグループに追加しています。

本節では、JDBCレルムを利用する場合の、ユーザの追加、削除の方法について説明します。ここではデータベースにOracleを使用することを前提としますが、操作はSQLで記述しますので、その他のデータベースでも利用することが可能です。

データベースのアプリケーションのインストール、データベースの作成方法、ログイン方法については、利用するデータベースのマニュアルを参照してください。

注意:JDBCに運用管理ユーザを作成する場合、ユーザ名がadmin、systemのユーザを作成する必要はありません。admin、systemはFileレルムのユーザを利用します。

ユーザおよびグループを登録するために、事前に次のようなテーブルを作成しておきます。

テーブル名:jdbc_user(任意)

| フィールド名 | データ型 | 内容 |

| userid(任意) | VARCHAR(10) | ユーザ名を登録します。※最大長はシステムの仕様に応じて適宜変更してください |

| passwd(任意) | VARCHAR(32) | パスワードを登録します。※最大長はシステムの仕様に応じて適宜変更してください |

| realm(任意) | VARCHAR(30) | レルム名を登録します。 DIGEST認証を行い、かつ複数のレルムがこのテーブルを参照する場合のみ必須フィールドとなります。 ※レルム名にはJDBCレルムのname値を登録します。 ※最大長はシステムの仕様に応じて適宜変更してください |

テーブル名:jdbc_role(任意)

| フィールド名 | データ型 | 内容 |

| userid(任意) | VARCHAR(10) | ユーザ名を登録します。※最大長はシステムの仕様に応じて適宜変更してください |

| role(任意) | VARCHAR(10) | ロール名を登録します。※最大長はシステムの仕様に応じて適宜変更してください |

コマンドを利用して、テーブルを作成する方法について説明します。

次のコマンドを実行します。

CREATE TABLE jdbc_user(userid VARCHAR(10), passwd VARCHAR(30) , realm VARCHAR(30));

CREATE TABLE jdbc_role(userid VARCHAR(10), role VARCHAR(10));

※ 太字箇所は任意です

※データの長さは、必要な長さを指定します。

テーブルの作成で、作成したテーブルjdbc_userおよびjdbc_roleを削除する手順を説明します。

次の、コマンドを実行します。

drop table jdbc_user;

drop table jdbc_role;

データベースにSQLで、ユーザを追加、削除する方法について説明します。

次のコマンドを実行します。(ユーザ名:user1、パスワードpasswordの登録例です)

INSERT INTO jdbc_user(userid, passwd) values ('user01', 'password');

※同一のユーザ名のエントリが複数あった場合は、最初に一致したエントリを使用します。

※パスワードのダイジェストは、次のコマンドで生成することができます。

> cd ${AS_INSTALL}/lib

> java -cp ./j2ee.jar;./wosv-rt.jar org.apache.catalina.realm.RealmBase -a <ダイジェスト方式> <パスワード>

※ダイジェスト方式は3.3.1.JDBCレルムの設定で指定した方式を指定します。ダイジェスト方式にはMD5、SHA-1、SHA-256、SHA-384、SHA-512のいずれかを指定することができます。

※DIGEST認証を使用する場合でパスワードのダイジェスト化を行う場合は、JDBCレルムのプロパティに「useA1Digest="true"」を設定し、passwdフィールドには「<user名> + ”:” + <realm名> + ”:” + <パスワード>」のMD5ダイジェスト値を格納する必要があります。

以下の場合のダイジェスト値を生成する例を示します。

user名: “admin”

realm名: “JDBCrealm”

パスワード: “adminadmin”

> cd ${AS_INSTALL}/lib

> java -cp ./j2ee.jar;./wosv-rt.jar org.apache.catalina.realm.RealmBase -a MD5 admin:JDBCrealm:adminadmin

ユーザの追加で、登録したユーザuser01を削除する手順を説明します。

次の、コマンドを実行します。

DELETE from jdbc_user where userid='user01';

SQLを利用して、ユーザの登録状況を確認する方法について説明します。

次の、コマンドを実行します。(ユーザ名 user01を確認する例です)

select * from jdbc_user where userid='user01';

データベースにSQLでグループの追加、削除する方法について説明します。グループは、ユーザ名とグループ名の組を1つエントリとして登録します。

SQLを利用して、グループを追加する行う方法について説明します。

INSERT INTO jdbc_role(userid, role) values ('user01', 'users');

グループの追加で作成したグループusersを削除する手順を説明します。

DELETE from jdbc_role where role='users';

・1人のユーザに複数のグループを設定する場合は、それぞれのグループに対して1つのエントリを作成してください。