図1.2.13.3-1

図1.2.13.3-1

<SubjectConfirmation> <ConfirmationMethod>urn:oasis:names:tc:SAML:1.0:cm:sender-vouches</ConfirmationMethod> ... </SubjectConfirmation>

Caution

Assertion Issuerが発行するAssertionは事前に取得する必要があります。詳細は、

「注意制限事項」-

「4.3.1. WS-Securityに関する注意事項」

を参照してください。

Holder-Of-Keyモデル

図1.2.13.3-2

<SubjectConfirmation> <ConfirmationMethod>urn:oasis:names:tc:SAML:1.0:cm:holder-of-key</ConfirmationMethod> ... </SubjectConfirmation>

Caution

Assertion Issuerが発行するAssertionは事前に取得する必要があります。詳細は、

「注意制限事項」-

「4.3.1. WS-Securityに関する注意事項」

を参照してください。

Memo

<WebOTX_DIR>はWebOTXのインストールルートディレクトリのことです。

# # List of providers and their preferenceorders (see above): # security.provider.1=sun.security.provider.Sun security.provider.2=sun.security.rsa.SunRsaSign security.provider.3=com.sun.net.ssl.internal.ssl.Provider security.provider.4=com.sun.crypto.provider.SunJCE security.provider.5=sun.security.jgss.SunProvider security.provider.6=com.sun.security.sasl.Provider security.provider.7=org.bouncycastle.jce.provider.BouncyCastleProviderJ2SE 6.0の場合

# # List of providers and their preferenceorders (see above): # security.provider.1=sun.security.provider.Sun security.provider.2=sun.security.rsa.SunRsaSign security.provider.3=com.sun.net.ssl.internal.ssl.Provider security.provider.4=com.sun.crypto.provider.SunJCE security.provider.5=sun.security.jgss.SunProvider security.provider.6=com.sun.security.sasl.Provider security.provider.7=org.jcp.xml.dsig.internal.dom.XMLDSigRI security.provider.8=sun.security.smartcardio.SunPCSC security.provider.9=sun.security.mscapi.SunMSCAPI security.provider.10=org.bouncycastle.jce.provider.BouncyCastleProviderこれらの作業をすべて終了したら、ドメインを(再)起動してください。

Memo

<J2SE_HOME>はJ2SEのインストールルートディレクトリを指します。

Memo

<WebOTX_DIR>はWebOTXのインストールルートディレクトリを指します。

[foo@webotx ~]$ otxadmin set --user ユーザ名 --password パスワード "server.java-config.classpath-suffix=${com.nec.webotx.installRoot}/lib/wss/wss4j.jar${path.separator}${com.nec.webotx.installRoot}/lib/wss/xenc.jar${path.separator}${com.nec.webotx.installRoot}/lib/wss/xsutil.jar${path.separator}${com.nec.webotx.installRoot}/lib/wss/commons-codec-1.3.jar${path.separator}${com.nec.webotx.installRoot}/lib/wss/commons-discovery.jar${path.separator}${com.nec.webotx.installRoot}/lib/wss/commons-httpclient-2.0.jar${path.separator}${com.nec.webotx.installRoot}/lib/wss/commons-logging.jar${path.separator}${com.nec.webotx.installRoot}/lib/wss/dsig.jar${path.separator}${com.nec.webotx.installRoot}/lib/wss/saml11.jar${path.separator}"

Foundation/Standard/Enterprise版のAdvancedモードの場合 FNDSTDENT AdvM[foo@webotx ~]$ otxadmin add-pg-setenv --setenv CLASSPATH --apgroup アプリケーショングループ名 --value %CLASSPATH%;<WebOTX_DIR>/lib/wss/commons-codec-1.3.jar;<WebOTX_DIR>/lib/wss/commons-discovery.jar;<WebOTX_DIR>/lib/wss/commons-httpclient-2.0.jar;<WebOTX_DIR>/lib/wss/commons-logging.jar;<WebOTX_DIR>/lib/wss/dsig.jar;<WebOTX_DIR>/lib/wss/saml11.jar;<WebOTX_DIR>/lib/wss/wss4j.jar;<WebOTX_DIR>/lib/wss/xenc.jar;<WebOTX_DIR>/lib/wss/xsutil.jar --user ユーザ名 --password パスワード --port 6212 プロセスグループ名Unix系

[foo@webotx ~]$ <WebOTX_DIR>/bin/otxadmin add-pg-setenv --setenv CLASSPATH --apgroupアプリケーショングループ名 --value $CLASSPATH:<WebOTX_DIR>/lib/wss/commons-codec-1.3.jar:<WebOTX_DIR>/lib/wss/commons-discovery.jar:<WebOTX_DIR>/lib/wss/commons-httpclient-2.0.jar:<WebOTX_DIR>/lib/wss/commons-logging.jar:<WebOTX_DIR>/lib/wss/dsig.jar:<WebOTX_DIR>/lib/wss/saml11.jar:<WebOTX_DIR>/lib/wss/wss4j.jar:<WebOTX_DIR>/lib/wss/xenc.jar:<WebOTX_DIR>/lib/wss/xsutil.jar --userユーザ名 --password パスワード --port 6212プロセスグループ名

Memo

<WebOTX_DIR>はWebOTXのインストールルートディレクトリのことです。

Memo

実行後、Express版以外の場合、アプリケーショングループを再起動する必要があります。

Memo

<WebOTX_DIR>はWebOTXのインストールルートディレクトリのことです。

|

コマンド |

説明 |

|---|---|

|

-certreq |

証明書署名要求(CSR)をPKCS#10形式で生成します。 |

|

-delete |

キーストアからエントリを削除します。 |

|

-export |

証明書及び鍵をファイルにエクスポートします。 |

|

-genkey |

鍵ペアとその公開鍵のX.509バージョン1自己署名証明書を生成します。 |

|

-help |

キーストアコマンドに関するヘルプ情報を提供します。 |

|

-identitydb |

JDK1.1アイデンティティデータベースをキーストアにインポートします。 |

|

-import |

証明書、証明書連鎖または、鍵をキーストアにインポートします。 |

|

-keyclone |

新しいエイリアスで鍵エントリのコピーを生成します。 |

|

-keypasswd |

鍵エントリの非公開鍵に関連付けられたパスワードを変更します。 |

|

-list |

キーストアの内容を表示します。 |

|

-printcert |

ファイル内、または標準入力ストリーム(stdin)からの証明書を印刷します。 |

|

-selfcert |

X.509バージョン1自己署名証明書を生成します。 |

|

-storepasswd |

キーストアの保全性を保護するために使用されるパスワードを設定します。 |

|

オプション |

説明 |

|---|---|

|

-alias [alias] |

コマンドを適用するエントリのエイリアスを指定します。 |

|

-dest [dest_alias] |

コマンドの適用先であるエイリアスを指定します。 |

|

-dname [dname] |

エイリアスに関連付けられるX.509 識別名を指定します。 |

|

-file [filename] |

コマンドで使用するファイル名を指定します。 |

|

-keyalg [keyalg] |

鍵生成アルゴリズムの名前を指定します。 |

|

-keypass [keypass] |

鍵エントリの非公開鍵を保護するのに使用されるパスワードを指定します。 |

|

-keysize [keysize] |

生成する鍵長を指定します。 |

|

-keystore [keystore] |

使用するキーストアファイルを指定します。 |

|

-new [new_keypass] |

鍵エントリの非公開鍵を保護するのに使用される新しいパスワードを指定します。 |

|

-noprompt |

プログラムとユーザの対話を切断します。 |

|

-rfc |

RFC1421印刷可能エンコーディング形式の使用を指定します。 |

|

-sigalg [sigalg] |

使用する署名アルゴリズムを指定します。この値は下位の非公開鍵のアルゴリズムから取得します。下位の非公開鍵がDSAタイプの場合、このオプションはデフォルトでSHA1withDSAとなります。非公開鍵がRSAタイプの場合、このオプションはデフォルトでMD5withRSAとなります。 |

|

-storepass [storepass] |

キーストアの保全性を保護するために使用されるパスワードを指定します。パスワードは6文字以上でなければならなりません。パスワードは全てのコマンドで使用されなければなりません。 |

|

-storetype [storetype] |

使用するキーストアのタイプを指定します。デフォルト値はjava.homeプロパティで指定されるディレクトリの/lib/securityにあるjava.securityファイルのkeystore.typeプロパティで指定します。この値はjava.security.KeyStoreです。 |

|

-trustcacerts cacerts |

キーストアファイルの証明書を鍵ストアの証明書に追加して使用するよう指定します。cacertsファイルはjava.home

の/lib/security サブディレクトリにあります。 |

|

-v |

詳細出力モードを使用します。 |

|

-validity [valDays] |

証明書の有効日数を指定します。 |

|

コマンド |

説明 |

|---|---|

|

-alias |

mykey |

|

-keyalg |

DSA |

|

-keysize |

1024 |

|

-keystore |

ユーザのホームディレクトリにある「.keystore」 |

|

コマンド|オプション |

-alias |

-dest |

-dname |

-file |

-keyalg |

-keypass |

|---|---|---|---|---|---|---|

|

-certreq |

○ |

○ |

○ |

|||

|

-delete |

○ |

|||||

|

-export |

○ |

○ |

※4 |

|||

|

-genkey |

○ |

※1 |

※2 |

○ |

||

|

-help |

||||||

|

-identitydb |

○ |

|||||

|

-import |

○ |

○ |

○ |

|||

|

-keyclone |

○ |

○ |

○ |

|||

|

-keypasswd |

○ |

○ |

||||

|

-list |

○ |

|||||

|

-printcert |

○ |

|||||

|

-selfcert |

○ |

○ |

○ |

|||

|

-storepasswd |

|

コマンド|オプション |

-keysize |

-trustcerts |

-v |

-keystore |

-new |

-noprompt |

|---|---|---|---|---|---|---|

|

-certreq |

○ |

○ |

||||

|

-delete |

○ |

○ |

||||

|

-export |

○ |

○ |

○ |

|||

|

-genkey |

○ |

○ |

○ |

○ |

||

|

-help |

||||||

|

-identitydb |

○ |

○ |

||||

|

-import |

※1 |

○ |

○ |

※1 |

||

|

-keyclone |

○ |

○ |

○ |

|||

|

-keypasswd |

○ |

○ |

○ |

|||

|

-list |

○ |

○ |

||||

|

-printcert |

○ |

|||||

|

-selfcert |

○ |

○ |

||||

|

-storepasswd |

○ |

○ |

○ |

|

コマンド|オプション |

-rfc |

-sigalg |

-storepass |

-storetype |

-validity |

|---|---|---|---|---|---|

|

-certreq |

○ |

○ |

○ |

||

|

-delete |

○ |

○ |

|||

|

-export |

※1 |

○ |

○ |

||

|

-genkey |

※1 |

○ |

※3 |

※1 |

|

|

-help |

|||||

|

-identitydb |

○ |

○ |

|||

|

-import |

○ |

○ |

|||

|

-keyclone |

○ |

○ |

|||

|

-keypasswd |

○ |

○ |

|||

|

-list |

○ |

○ |

○ |

||

|

-printcert |

|||||

|

-selfcert |

○ |

○ |

○ |

○ |

|

|

-storepasswd |

○ |

○ |

[foo@webotx ~]$ java -Djava.endorsed.dirs="<WebOTX_DIR>/lib/endorsed" com.nec.jp.xml.xenc.tool.XKeyTool <コマンド> <オプション>

[foo@webotx ~]$ java -Djava.endorsed.dirs="<WebOTX_DIR>/lib/endorsed" com.nec.jp.xml.xenc.tool.XKeyTool -genkey -keystore sample.jceks -alias sample-keyalg AES -keysize 128 -storetype jceks

Caution

Webサービス作成ウィザードでWebサービスセキュリティを設定できるのはJAX-RPCのみです。JAX-WSの場合は、「パラメータリファレンス」を参照して「信頼性情報設定ファイル」を作成する必要があります。

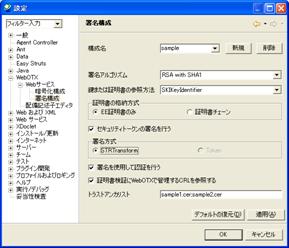

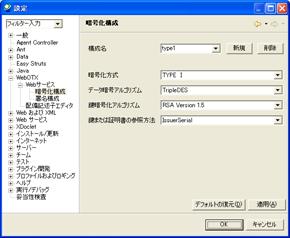

図1.2.13.7-1

|

選択肢 |

説明 |

|---|---|

|

DirectReference |

メッセージの内部あるいは外部にある証明書をURIで参照します。 |

|

IssuerSerial |

メッセージの外部にある証明書を、発行者とシリアル番号をキーにして参照します。 |

|

SKIKeyIdentifier |

メッセージの外部にある証明書を、所有者鍵識別子をキーにして参照します。 |

|

EmbeddedReference |

メッセージの内部にある証明書を参照します。 |

|

EmbeddedKeyName |

鍵をエイリアスをキーにして参照します。この方法は署名アルゴリズムでHMac-SHA1を選択すると選択することができます。 |

Caution

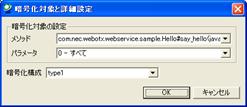

Webサービス作成ウィザードでWebサービスセキュリティを設定できるのはJAX-RPCのみです。JAX-WSの場合は、「パラメータリファレンス」を参照して「信頼性情報設定ファイル」を作成する必要があります。

図1.2.13.8-1

|

選択肢 |

説明 |

|---|---|

|

DirectReference |

メッセージの内部あるいは外部にある証明書をURIで参照します。 |

|

IssuerSerial |

メッセージの外部にある証明書を、発行者とシリアル番号をキーにして参照します。 |

|

SKIKeyIdentifier |

メッセージの外部にある証明書を、所有者鍵識別子をキーにして参照します。 |

|

EmbeddedReference |

メッセージの内部にある証明書を参照します。 |

|

EmbeddedKeyName |

鍵をエイリアスをキーにして参照します。暗号化方式がTYPE

2、3の時に自動的に選択されます。 |

Caution

ユーザネームトークンの暗号化を行うには、事前に暗号化構成の登録が必要です。

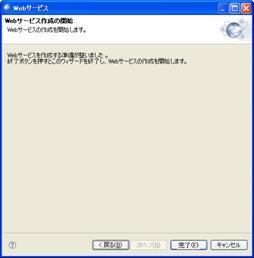

図1.2.13.9-1

図1.2.13.9-2

Caution

WebOTX認証、署名による認証については、どちらかしか使用することができません。

Caution

暗号化構成の「暗号化方式」で「TYPE Ⅱ」または「TYPE Ⅲ」を選択している時は、「jceks」タイプのキーストアを利用してください。

Memo

暗号化構成の登録方法については、「1.2.13.8. 暗号化構成」の項をご覧ください。

Memo

認証方式がWebOTXの場合とパスワードタイプがテキストの場合、パスワードが覗き見される危険性があります。「暗号化する」にチェックして暗号化するか、SSLを使用するなどして通信路の安全を確保することをおすすめします。

Memo

キーストアの設定は、2画面先の暗号化についての設定(サーバが受信するメッセージ)と同じです。

Caution

署名を行うには、事前に署名構成の登録が必要です。

図1.2.13.9-3

図1.2.13.9-4

図1.2.13.9-5

図1.2.13.9-6

Caution

認証は、WebOTX認証、署名による認証のどちらかしか使用することができません。

Caution

認証を行う設定を持つ複数の署名構成を同時に指定することはできません。

Caution

認証を行う設定を持つ署名構成と、そうでない署名構成を同時に指定することはできません。

Caution

複数のメソッドに対してそれぞれ別々の署名構成を割り当てることはできません。

Memo

署名構成の登録方法については、「1.2.13.7. 署名構成」の項をご覧ください。

Caution

暗号化を行うには、事前に暗号化構成の登録が必要です。

図1.2.13.9-7

図1.2.13.9-8

図1.2.13.9-9

図1.2.13.9-10

Caution

暗号化構成の「暗号化方式」で「TYPE2」または「TYPE3」を選択している時は、「jceks」タイプのキーストアを利用してください。

Caution FNDSTDENT

WebOTX Foundation/Standard/Enterprise

ではオペレーション名を判断する必要があるため、SOAP

Body要素の内容全体を暗号化する設定はできません。

Memo

SOAPメッセージ形式がencodedで、配列やJavaBeanの受け渡しをし、その部分を暗号化する場合、オペレーション要素の外に実際に受け渡しする値が書かれるため、本当に暗号化したい部分が暗号化されるかどうかについては保証しません。配列やJavaBeanの中にプリミティブ型以外の値を持つ構造のパラメータを含むメソッドの暗号化には十分ご注意ください。

なお、SOAPメッセージ形式がliteralの場合は、完全に暗号化されることを保証します。暗号化を利用する場合はliteral(WS-Iモードを含む)の使用を推奨します。

Caution

タイムスタンプの署名を行うには、事前に署名構成の登録が必要です。

図1.2.13.9-11

Caution

SAMLアサーションを署名する、またはHolder-Of-Keyモデルを使用するには、事前に署名構成の登録が必要です。

図1.2.13.9-12

図1.2.13.9-13

図1.2.13.9-14

import javax.security.auth.callback.Callback;

import javax.security.auth.callback.CallbackHandler;

import javax.security.auth.callback.UnsupportedCallbackException;

import java.io.IOException;

import org.apache.ws.security.WSUserInfoCallback;

public class ClientSenderCallbackHandler implements CallbackHandler {

public void handle(Callback[] callbacks) throws IOException ,UnsupportedCallbackException {

for (int i =0; i < callbacks.length; i++) {

if(callbacks[i] instanceof WSUserInfoCallback) {

WSUserInfoCallback pc = (WSUserInfoCallback) callbacks[i];

int usage = pc.getUsage();

String username = null;

String password = null;

// TODO:

// here call afunction/method to lookup the password for

// the given identifier

switch (usage){

case WSUserInfoCallback.USERNAME_TOKEN:

username ="foo1";

password ="var1";

break;

case WSUserInfoCallback.SIGNATURE:

username = "foo2";

password = "var2";

break;

case WSUserInfoCallback.ENCRYPT:

username = "foo3";

password = "var3";

break;

default:

break;

}

pc.setUsername(username);

pc.setPassword(password);

} else {

throw new UnsupportedCallbackException(callbacks[i],"UnrecognizedCallback");

}

}

}

}

import javax.security.auth.callback.Callback;

import javax.security.auth.callback.CallbackHandler;

import javax.security.auth.callback.UnsupportedCallbackException;

import java.io.IOException;

import org.apache.ws.security.WSPasswordCallback;

public class ServerReceiverCallbackHandler implements CallbackHandler {

public void handle(Callback[] callbacks) throws IOException , UnsupportedCallbackException {

for (int i =0; i < callbacks.length; i++) {

if(callbacks[i] instanceof WSPasswordCallback) {

WSPasswordCallback pc = (WSPasswordCallback) callbacks[i];

int usage =pc.getUsage();

String identifier = pc.getIdentifier();

String password = null;

// TODO:

// here call afunction/method to lookup the password for

// the given identifier

switch (usage){

case WSPasswordCallback.USERNAME_TOKEN:

password ="";

break;

case WSPasswordCallback.SIGNATURE:

password ="";

break;

case WSPasswordCallback.DECRYPT:

password ="";

break;

default:

break;

}

pc.setPassword(password);

} else {

throw new UnsupportedCallbackException(callbacks[i],"UnrecognizedCallback");

}

}

}

}

import javax.security.auth.callback.Callback;

import javax.security.auth.callback.CallbackHandler;

import javax.security.auth.callback.UnsupportedCallbackException;

import java.io.IOException;

import org.apache.ws.security.WSKeyStorePasswordCallback;

public class KeystoreCallbackHandler implements CallbackHandler {

public void handle(Callback[] callbacks) throws IOException ,UnsupportedCallbackException {

for (int i =0; i < callbacks.length; i++) {

if(callbacks[i] instanceof WSKeyStorePasswordCallback) {

WSKeyStorePasswordCallback pc = (WSKeyStorePasswordCallback) callbacks[i];

// keystore'sfile name

String identifier = pc.getIdentifier();

String password = null;

// TODO:

// here call afunction/method to lookup the password for

// the given identifier

if (identifier.equals("keystore/store1.jks")) {

password ="foo";

} else if(identifier.equals("keystore/store2.jks")) {

password ="var";

}

pc.setPassword(password);

} else {

throw new UnsupportedCallbackException(callbacks[i],"UnrecognizedCallback");

}

}

}

}

※キーストアファイルは「keystore/<キーストアファイル名>」で指定してください。今後の説明は、その設定に沿って行います。

import javax.security.auth.callback.Callback;

import javax.security.auth.callback.CallbackHandler;

import javax.security.auth.callback.UnsupportedCallbackException;

import java.io.FileReader;

import java.io.IOException;

import org.apache.ws.security.WSSAMLAssertionCallback;

public class ClientSAMLAssertionCallbackHandler implements CallbackHandler {

public void handle(Callback[] callbacks) throws IOException ,UnsupportedCallbackException {

for (int i =0; i < callbacks.length; i++) {

if(callbacks[i] instanceof WSSAMLAssertionCallback) {

WSSAMLAssertionCallback pc = (WSSAMLAssertionCallback) callbacks[i];

String assertion = null;

// TODO:Acquisition of SAML Assertion.

String assnFile = "foo.xml";

assertion =readFile( assnFile );

pc.setAssertion(assertion);

} else {

throw new UnsupportedCallbackException(callbacks[i],"UnrecognizedCallback");

}

}

}

private String readFile(String fname) throws IOException {

FileReader reader = new FileReader(fname);

char[] buf = new char[1024];

StringBuffer sbuf = new StringBuffer();

int n;

while((n =reader.read(buf)) != 0) {

sbuf.append(new String(buf,0,n));

if(n<buf.length) break;

}

return sbuf.toString();

}

}

Memo

<domain-root

>は使用するドメインのルートディレクトリのことです。

package com.nec.webotx.jbi.binding.soap;

public interface SoapMessageHandlerIF {

public void init(java.util.MapinitParam);

public boolean handleFault(javax.xml.soap.SOAPMessage soapMessage, java.util.Mapproperties);

public boolean handleToRouter(javax.xml.soap.SOAPMessage soapMessage, java.util.Mapproperties);

public boolean handleFromRouter(javax.xml.soap.SOAPMessage soapMessage, java.util.Mapproperties);

}

(2)

org.apache.ws.security.jbi.WssSoapMessageHandlerクラスをnewして呼び出します。

org.apache.ws.security.jbi.WssSoapMessageHandlerは、com.nec.webotx.jbi.binding.soap.

SoapMessageHandlerIFの実装クラスです。

SOAPMessage soapMessage = セキュリティ処理対象のSOAPメッセージ;

SoapMessageHandlerIF handler1 = new org.apache.ws.security.jbi.WssSoapMessageHandler();

SoapMessageHandlerIF handler2 = new org.apache.ws.security.jbi.WssSoapMessageHandler();

Map initParam1 = new HashMap();

initParam1.put("パラメータ名", "値");

handler1.init(initParam1);

Map initParam2 = new HashMap();

initParam2.put("パラメータ名", "値");

handler2.init(initParam2);

Map properties = new HashMap();

handler1.handleToRouter(soapMessage,properties);

handler2.handleToRouter(soapMessage,properties);

※受信側のハンドラクラスは必ず単数です。送信側に個数の制限はありません。

org.apache.ws.security.crypto.merlin.keystore.passwordCallbackClass=sample.SampleKeystoreCallbackHandler org.apache.ws.security.crypto.merlin.keystore.type=jks org.apache.ws.security.crypto.merlin.file=keystore/sample.jks org.apache.ws.security.crypto.provider=org.apache.ws.security.components.crypto.Merlin1つ目は、送信側あるいは受信側でキーストアのエイリアスやパスワードを取得するためのキーストアコールバックハンドラのクラスを設定します。

wsit-Webサービス名-[client|service]-config.xmlパラメータは以下のようになっています。

|

パラメータ |

説明 |

|---|---|

|

wsit |

固定で、変更不可です。 |

|

Webサービス名 |

Webサービス名を指定します。 Webサービス作成ウィザード(JAX-WS)を使って、Webサービスを作成した場合、[Webサービスの基本設定]画面で設定したWebサービス名になります。 |

|

[client|service] |

信頼性情報設定ファイルがクライアントとサーバのどちらで働くかを表します。 client:クライアント側 service:サービス側 |

|

config |

固定で、変更不可です。 |

wsit-sampleService-[client|service]-config.xml

<wsit-configuration xmlns:・・・>

<wss-configuration>

<wss-enable>

true或いはfalse

</wss-enable>

<wss-process-infos>

<wss-process-info>

<param>

<name>

パラメータ名

</name>

<value>

パラメータ値

</value>

</param>

</wss-process-info>

</wss-process-infos>

</wss-configuration>

<wsr-configuration>

<wsr-enable>

true或いはfalse

</wsr-enable>

</wsr-configuration>

</wsit-configuration>

Memo

wsit-configurationに名前空間を指定することが必要です。

|

要素名 |

数量 |

説明 |

|---|---|---|

|

wsit-configuration |

[1~1] |

設定情報。 |

|

wss-configuration |

[0~1] |

セキュリティの設定情報。 |

|

wss-enable |

[1~1] |

セキュリティを有効にするか否かを指定します。 true:有効にします。 false:無効にします。 |

|

wss-process-infos |

[0~1] |

セキュリティ情報群。 |

|

wss-process-info |

[0~+∞] |

単一のセキュリティ情報 複数存在した場合、その順番はセキュリティの処理順番です。 |

|

param |

[1~+∞] |

セキュリティ設定パラメータ 下位要素としての[name,value]ペアは一つのみです。 |

|

name |

[1~1] |

パラメータ名 value要素と一緒に使用します。 具体的には「1.2.13.15. パラメータリファレンス」をご参照下さい。 |

|

value |

[1~1] |

設定値 name要素と一緒に使用します。 具体的には「1.2.13.15. パラメータリファレンス」をご参照下さい。 |

|

wsr-configuration |

[0~1] |

高信頼メッセージングの設定情報。 |

|

wsr-enable |

[1~1] |

高信頼メッセージングを有効にするか否かを指定します。 true:有効にします。 false:無効にします。 |

Memo

高信頼メッセージングの内容について、「1.2.14. 高信頼メッセージング」をご参照下さい。

<?xml version="1.0" encoding="UTF-8"?>

<nsl:wsit-configuration xmlns:nsl="http://webotx.nec.com/wsit/" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:schemaLocation="http://webotx.nec.com/wsit/">

<nsl:wss-configuration>

<nsl:wss-enable>true</nsl:wss-enable>

<nsl:wss-process-infos>

<nsl:wss-process-info>

<nsl:param>

<nsl:name>action</nsl:name>

<nsl:value>Signature</nsl:value>

</nsl:param>

<nsl:param>

<nsl:name>mustUnderstand</nsl:name>

<nsl:value>true</nsl:value>

</nsl:param>

<nsl:param>

<nsl:name>signaturePropFile</nsl:name>

<nsl:value>server_receiver_sig_keystore.properties</nsl:value>

</nsl:param>

<nsl:param>

<nsl:name>passwordCallbackClass</nsl:name>

<nsl:value> com.nec.webotx.webservice.director.E_Sig_RSA_DirectReference.ServerReceiverCallbackHandler</nsl:value>

</nsl:param>

<nsl:param>

<nsl:name>deployment</nsl:name>

<nsl:value>server-request</nsl:value>

</nsl:param>

<nsl:param>

<nsl:name>actor</nsl:name>

<nsl:value>http://schemas.xmlsoap.org/soap/actor/next</nsl:value>

</nsl:param>

</nsl:wss-process-info>

</nsl:wss-process-infos>

</nsl:wss-configuration>

</nsl:wsit-configuration>

|

パラメータ |

値 |

説明 |

|---|---|---|

|

action (処理の種別を指定します。複数設定したい場合は、複数のハンドラクラスを使用します。) |

Signature |

署名機能、署名認証を使用するときに指定します。 |

|

Encrypt |

暗号化機能を称するときに指定します。 |

|

|

UsernameToken |

ID/Password認証、WebOTX認証を使用するときに指定します。 |

|

|

Timestamp |

タイムスタンプ付与機能を使用するときに指定します。 |

|

|

SAMLTokenUnsigned |

SAML

Assertion付与機能(署名を付与しない)を使用するときに指定します。 |

|

|

SAMLTokenSigned |

SAML

Assertion付与機能(署名を付与する)を使用するときに指定します。 |

|

|

NoSerialization |

複数の送信用ハンドラを使用する場合、最後に指定したハンドラ以外の場合にスペース区切りで追加指定します。 |

|

|

deployment (どのメッセージに対して処理をするかを識別します。) |

server-response (inbound-response) |

Webサービスからのレスポンスメッセージに対して処理を有効にしたい場合に指定します。 ESBのSOAP BC場合、inboundからレスポンスメッセージに対して処理を有効にしたい場合に指定します。 |

|

client-request (outbound-request) |

Webサービスクライアントからのリクエストメッセージに対して処理を有効にしたい場合にしていします。 ESBのSOAP BC場合、outboundからのリクエストメッセージに対して処理を有効にしたい場合に指定します。 |

|

|

actor (メッセージの受信者の識別子を指定します。) |

<URI> |

受信者の識別子を表すURIを指定します。 SOAP1.1の場合、 http://schemas.xmlsoap.org/soap/actor/next を指定します。 SOAP1.2の場合、 http://www.w3.org/2003/05/soap-envelope/role/next を指定します。 |

|

mustUnderstand (メッセージの受信者がSecurityヘッダを必ず処理しなければならないかどうかを指定します。) |

true |

処理が必須の場合に指定します。 |

|

false |

処理が任意の場合に指定します。 |

|

パラメータ |

値 |

説明 |

|---|---|---|

|

action (処理の種別を指定します。複数のときは、処理すべき順番にスペース区切りで指定します。) |

Signature |

署名検証機能、署名認証、署名付きのSAML

Assertionの検証機能を使用するときに指定します。 |

|

Encrypt |

復号化機能を使用するときに指定します。 |

|

|

UsernameToken |

ID/Password認証、WebOTX認証を使用するときに指定します。 |

|

|

Timestamp |

タイムスタンプ検証機能を使用するときに指定します。 |

|

|

SAMLTokenUnsigned |

SAML Assertion検証機能を使用するときに指定します。 |

|

|

deployment (どのメッセージに対して処理をするかを識別します。) |

server-request (inbound-request) |

Webサービスが受け取ったリクエストメッセージに対して処理を有効にしたい場合に指定します。 ESBのSOAP BC場合、inboundのが受け取ったリクエストメッセージに対して処理を有効にしたい場合に指定します。 |

|

client-response (outbound-response) |

Webサービスクライアントが受け取ったレスポンスメッセージに対して処理を有効にしたい場合にしていします。 ESBのSOAP BC場合、outboundが受け取ったのレスポンスメッセージに対して処理を有効にしたい場合に指定します。 |

|

|

actor (メッセージの受信者の識別子を指定します。) |

<URI> |

受信者の識別子を表すURIを指定します。 SOAP1.1の場合、 http://schemas.xmlsoap.org/soap/actor/next を指定します。 SOAP1.2の場合、 http://www.w3.org/2003/05/soap-envelope/role/next を指定します。 |

|

mustUnderstand (メッセージの受信者がSecurityヘッダを必ず処理しなければならないかどうかを指定します。) |

true |

処理が必須の場合に指定します。 |

|

false |

処理が任意の場合に指定します。 |

|

パラメータ |

値 |

説明 |

|---|---|---|

|

action |

Signature |

|

|

signatureAlgorithm(署名アルゴリズムを指定します。) |

http://www.w3.org/2000/09/xmldsig#dsa-sha1 |

DSAwithSHA1 アルゴリズムを使用する場合に指定します。 |

|

http://www.w3.org/2000/09/xmldsig#rsa-sha1 |

RSAwithSHA1 アルゴリズムを使用する場合に指定します。 |

|

|

signaturePropFile |

<キーストア情報設定ファイル名> |

キーストア情報設定ファイルのパスを指定します。 |

|

signatureKeyIdentifier (署名検証に使用する公開鍵証明書または鍵の参照方法を指定します。) |

DirectReference |

メッセージの内部あるいは外部にある証明書をURIで参照します。 |

|

IssuerSerial |

メッセージの外部にある証明書を、発行者とシリアル番号をキーにして参照します。 |

|

|

SKIKeyIdentifier |

メッセージの外部にある証明書を、所有者鍵識別子をキーにして参照します。 |

|

|

EmbeddedReference |

メッセージの内部にある証明書を参照します。 |

|

|

useSingleCert(署名に使用した秘密鍵とペアになる公開鍵証明書のBinarySecurityTokenへの格納形態を指定します。) |

true |

BinarySecurityTokenにEE証明書のみを格納します。 |

|

false |

BinarySecurityTokenに証明書チェーン(EE証明書 +

CA証明書)を格納します。 |

|

|

userInfoCallbackClass |

<コールバックハンドラクラス名> |

署名に使用する鍵のエイリアスとパスワードを取得するためのコールバックハンドラクラス名を指定します。 |

|

signatureParts (署名対象を指定します。) |

{}{XPath}{} |

XPathには署名対象を表すXPath式を指定します。 |

|

{}{XPath}{};STRTransform |

XPathには署名対象を表すXPath式を指定します。 また、署名に関連付けられるセキュリティトークンをwsse:SecurityTokenReference要素で参照し、STR Dereference Transformを使用して署名します。 |

|

|

{}{XPath}{};Token |

XPathには署名対象を表すXPath式を指定します。 また、署名に関連付けられるセキュリティトークンをds:Reference要素で参照し、署名します。 |

Memo

useSingleCertパラメータは、署名アルゴリズムがRSAwithSHA1またはDSAwithSHA1かつ

証明書の参照方法がDirectReferenceまたはEmbeddedReferenceの場合にのみ使用されます。その他の場合は、指定しても無視されます。本パラメータを省略した場合、trueとして扱われます。

Memo

signaturePartsパラメータを省略した場合、署名対象はSOAPエンベロープのBody要素になります。

{}{//*[namespace-uri()="http://schemas.xmlsoap.org/soap/envelope/" and

local-name()="Envelope"]/*[namespace-uri()="http://schemas.xmlsoap.org/soap/envelope/" and

local-name()="Body"]}{}

また、ハンドラへのパラメータと値の与え方によって、エスケープ文字を用いらなければならない場合もありますので、十分注意してください。たとえば、ESBのSOAP

BCのendpoints.xmlでは、「"」を「"」で表記する必要があります。また、Javaコード内で直接表記する場合は、「"」を「\"」で表記する必要があります。|

パラメータ |

値 |

説明 |

|---|---|---|

|

action |

Signature |

|

|

signaturePropFile |

<キーストア情報設定ファイル名> |

署名検証用の公開鍵証明書が格納されているキーストアに関する情報を記述したファイル名を指定します。 |

|

passwordCallbackClass |

<コールバックハンドラクラス名> |

パスワードを取得するためのコールバックハンドラクラス名を指定します。 |

|

パラメータ |

値 |

説明 |

|---|---|---|

|

action |

Signature |

|

|

signatureAlgorithm (署名アルゴリズムを指定します) |

http://www.w3.org/2000/09/xmldsig#hmac-sha1 |

HMAC-SHA1 アルゴリズムを設定します。 |

|

signaturePropFile |

<キーストア情報設定ファイル名> |

キーストア情報設定ファイルのパスを指定します。 |

|

signatureKeyIdentifier |

EmbeddedKeyName |

署名検証に使用する鍵の参照方法を指定します。鍵を、エイリアスをキーにして参照します。 |

|

userInfoCallbackClass |

<コールバックハンドラクラス> |

署名に使用する鍵のエイリアスとパスワードを取得するためのコールバックハンドラクラス名を指定します。 |

|

signatureParts |

{}{XPath}{} |

署名対象を指定します。 |

|

パラメータ |

値 |

説明 |

|---|---|---|

|

action |

Signature |

|

|

signaturePropFile |

<キーストア情報設定ファイル名> |

署名検証用の鍵が格納されているキーストアに関する情報を記述したファイル名を指定します。 |

|

passwordCallbackClass |

<コールバックハンドラクラス名> |

パスワードを取得するためのコールバックハンドラクラス名を指定します。 |

Memo

signaturePartsパラメータを省略した場合、署名対象はSOAPエンベロープのBody要素になります。

|

パラメータ |

値 |

説明 |

|---|---|---|

|

action |

Encryption |

|

|

keyEncryption |

true |

鍵暗号化を行います。 |

|

encryptionKeyTransportAlgorithm (鍵暗号アルゴリズムを指定します。) |

http://www.w3.org/2001/04/xmlenc#rsa-1_5 |

RSA Version1.5 Key Transport

アルゴリズムを使用します。 |

|

http://www.w3.org/2001/04/xmlenc#rsa-oaep-mgf1p |

RSA-OAEP Key Transport

アルゴリズムを使用します。 |

|

|

encryptionSymAlgorithm (データ暗号アルゴリズムを指定します。) |

http://www.w3.org/2001/04/xmlenc#tripledes-cbc |

TripleDES アルゴリズムを使用します。 |

|

http://www.w3.org/2001/04/xmlenc#aes128-cbc |

AES128 アルゴリズムを使用します。 |

|

|

http://www.w3.org/2001/04/xmlenc#aes256-cbc |

AES256 アルゴリズムを使用します。 |

|

|

http://www.w3.org/2001/04/xmlenc#aes192-cbc |

AES192 アルゴリズムを使用します。 |

|

|

encryptionKeyIdentifier (暗号化に使用した鍵または証明書の参照方法を指定します。) |

DirectReference |

メッセージの内部あるいは外部にある証明書をURIで参照します。 |

|

IssuerSerial |

メッセージの外部にある証明書を、発行者とシリアル番号をキーにして参照します。 |

|

|

SKIKeyIdentifier |

メッセージの外部にある証明書を、所有者鍵識別子をキーにして参照します。 |

|

|

EmbeddedReference |

メッセージの内部にある証明書を参照します。 |

|

|

encryptionPropFile |

<キーストア情報設定ファイル名> |

暗号に使用する公開鍵証明書が格納されているキーストアに関する情報を記述したファイル名を指定します。 |

|

userInfoCallbackClass |

<コールバックハンドラクラス名> |

暗号化に使用する証明書のエイリアスを取得するためのコールバックハンドラクラス名を指定します。 |

|

encryptionParts (暗号化対象を指定します。) |

{Content}{XPath}{} |

XPathには暗号化対象を表すXPath式を指定します。 この場合、Content暗号化(暗号化対象要素の中身を暗号化)を行います。 |

|

{Element}{XPath}{} |

XPathには署名対象を表すXPath式を指定します。 この場合、Element暗号化(暗号化対象要素全体を暗号化)を行います。 |

Memo

encryptionPartsパラメータを省略した場合、暗号化対象はSOAPエンベロープのBody要素になり、Content暗号化を行います。

|

パラメータ |

値 |

説明 |

|---|---|---|

|

action |

Encryption |

|

|

decryptionPropFile |

<キーストア情報設定ファイル名> |

復号用の鍵が格納されているキーストアに関する情報を記述したファイル名を指定します。 |

|

passwordCallbackClass |

<コールバックハンドラクラス名> |

復号に使用する鍵のパスワードを取得するためのコールバックハンドラクラス名 |

|

パラメータ |

値 |

説明 |

|---|---|---|

|

action |

Encryption |

|

|

keyEncryption |

true |

暗号化に使用する鍵を暗号化するかどうかを指定します。鍵暗号化は行います。 |

|

encryptionKeyWrapAlgorithm (鍵暗号アルゴリズムを指定します。) |

http://www.w3.org/2001/04/xmlenc#kw-tripledes |

TripleDES Key Wrap アルゴリズムを使用します。 |

|

http://www.w3.org/2001/04/xmlenc#kw-aes128 |

AES128 Key Wrap アルゴリズムを使用します。 |

|

|

http://www.w3.org/2001/04/xmlenc#kw-aes256 |

AES256 Key Wrap アルゴリズムを使用します。 |

|

|

http://www.w3.org/2001/04/xmlenc#kw-aes192 |

AES192 Key Wrap アルゴリズムを使用します。 |

|

|

encryptionSymAlgorithm (データ暗号アルゴリズムを指定します。) |

http://www.w3.org/2001/04/xmlenc#tripledes-cbc |

TripleDES アルゴリズムを使用します。 |

|

http://www.w3.org/2001/04/xmlenc#aes128-cbc |

AES128 アルゴリズムを使用します。 |

|

|

http://www.w3.org/2001/04/xmlenc#aes256-cbc |

AES256 アルゴリズムを使用します。 |

|

|

http://www.w3.org/2001/04/xmlenc#aes192-cbc |

AES192 アルゴリズムを使用します。 |

|

|

encryptionKeyIdentifier |

EmbeddedKeyName |

暗号化に使用した鍵の参照方法を指定します。鍵を、エイリアスをキーにして参照します。 |

|

encryptionPropFile |

<キーストア情報設定ファイル名> |

暗号化に使用するの鍵が格納されているキーストアに関する情報を記述したファイル名を指定します。 |

|

userInfoCallbackClass |

<コールバックハンドラクラス名> |

暗号化に使用する鍵のエイリアスとパスワードを取得するためのコールバックハンドラクラス名を指定します。 |

|

encryptionParts (暗号化対象を指定します。) |

{Content}{XPath}{} |

XPathには暗号化対象を表すXPath式を指定します。 この場合、Content暗号化(暗号化対象要素の中身を暗号化)を行います。 |

|

{Element}{XPath}{} |

XPathには署名対象を表すXPath式を指定します。 この場合、Element暗号化(暗号化対象要素全体を暗号化)を行います。 |

Memo

encryptionPartsパラメータを省略した場合、暗号化対象はSOAPエンベロープのBody要素になり、Content暗号化を行います。

|

パラメータ |

値 |

説明 |

|---|---|---|

|

action |

Encryption |

|

|

keyEncryption |

false |

暗号化に使用する鍵を暗号化するかどうかを指定します。鍵暗号化は行いません。 |

|

encryptionSymAlgorithm (データ暗号アルゴリズムを指定します。) |

http://www.w3.org/2001/04/xmlenc#tripledes-cbc |

TripleDES アルゴリズムを使用します。 |

|

http://www.w3.org/2001/04/xmlenc#aes128-cbc |

AES128 アルゴリズムを使用します。 |

|

|

http://www.w3.org/2001/04/xmlenc#aes256-cbc |

AES256 アルゴリズムを使用します。 |

|

|

http://www.w3.org/2001/04/xmlenc#aes192-cbc |

AES192 アルゴリズムを使用します。 |

|

|

encryptionKeyIdentifier |

EmbeddedKeyName |

暗号化に使用した鍵の参照方法を指定します。鍵を、エイリアスをキーにして参照します。 |

|

encryptionPropFile |

<キーストア情報設定ファイルのパス> |

暗号化に使用する鍵が格納されているキーストアに関する情報を記述したファイル名を指定します。 |

|

userInfoCallbackClass |

<コールバックハンドラクラスのパス> |

暗号化に使用する鍵のエイリアスとパスワードを取得するためのコールバックハンドラクラス名を指定します。 |

|

encryptionParts (暗号化対象を指定します。) |

{Content}{XPath}{} |

XPathには暗号化対象を表すXPath式を指定します。 Content暗号化(暗号化対象要素の中身を暗号化)を行います。 |

|

{Element}{XPath}{} |

XPathには署名対象を表すXPath式を指定します。 Element暗号化(暗号化対象要素全体を暗号化)を行います。 |

Memo

encryptionPartsパラメータを省略した場合、暗号化対象はSOAPエンベロープのBody要素になり、Content暗号化を行います。

|

パラメータ |

値 |

説明 |

|---|---|---|

|

action |

UsernameToken |

|

|

authType |

IDPassword |

ID/Password認証を使用します。 |

|

passwordType (パスワードタイプを指定します) |

PasswordText |

パスワードをプレーンテキストとしてUsernameTokenに格納します。 |

|

PasswordDigest |

パスワードのダイジェスト値をUsernameTokenに格納します。 |

|

|

userInfoCallbackClass |

<コールバックハンドラクラス名> |

ユーザ名とパスワードを取得するためのコールバックハンドラクラス名を指定します。 |

|

パラメータ |

値 |

説明 |

|---|---|---|

|

action |

UsernameToken |

|

|

authType |

IDPassword |

ID/Password認証を使用します。 |

|

passwordCallbackClass |

<コールバックハンドラクラス名> |

パスワードを取得するためのコールバックハンドラクラス名を指定します。 |

|

パラメータ |

値 |

説明 |

|---|---|---|

|

action |

UsernameToken |

|

|

authType |

WebOTX |

WebOTX認証を行います。 |

|

passwordType |

PasswordText |

パスワードをプレーンテキストとしてUsernameTokenに格納します。 |

|

userInfoCallbackClass |

<コールバックハンドラクラス名> |

ユーザ名とパスワードを取得するためのコールバックハンドラクラス名を指定します。 |

|

パラメータ |

値 |

説明 |

|---|---|---|

|

action |

UsernameToken |

|

|

authType |

WebOTX |

WebOTX認証を指定します。 |

|

パラメータ |

値 |

説明 |

|---|---|---|

|

action |

Signature |

|

|

authType |

Signature |

Signature認証を指定します。 |

|

signatureAlgorithm (署名アルゴリズムを指定します。) |

http://www.w3.org/2000/09/xmldsig#dsa-sha1 |

DSAwithSHA1 アルゴリズムを使用します。 |

|

http://www.w3.org/2000/09/xmldsig#rsa-sha1 |

RSAwithSHA1 アルゴリズムを使用します。 |

|

|

signaturePropFile |

<キーストア情報設定ファイル名> |

署名用の鍵が格納されているキーストアに関する情報を記述したファイル名を指定します。 |

|

signatureKeyIdentifier (署名検証に使用する公開鍵証明書の参照方法を指定します。) |

DirectReference |

メッセージの内部あるいは外部にある証明書をURIで参照します。 |

|

IssuerSerial |

メッセージの外部にある証明書を、発行者とシリアル番号をキーにして参照します。 |

|

|

SKIKeyIdentifier |

メッセージの外部にある証明書を、所有者鍵識別子をキーにして参照します。 |

|

|

EmbeddedReference |

メッセージの内部にある証明書を参照します。 |

|

|

useSingleCert (署名に使用した秘密鍵とペアになる公開鍵証明書のBinarySecurityTokenへの格納形態を指定します。) |

true |

BinarySecurityTokenにEE証明書のみを格納します。 |

|

false |

BinarySecurityTokenに証明書チェーン(EE証明書 +

CA証明書)を格納します。 |

|

|

userInfoCallbackClass |

<コールバックハンドラクラス名> |

署名に使用する鍵のエイリアスとパスワードを取得するためのコールバックハンドラクラス名を指定します。 |

|

signatureParts (署名対象を指定します。) |

{}{XPath}{} |

XPathには署名対象を表すXPath式を指定します。 |

|

{}{XPath}{};STRTransform |

XPathには署名対象を表すXPath式を指定します。また、署名に関連付けられるセキュリティトークンをwsse:SecurityTokenReference要素で参照し、STRDereference

Transformを使用して署名します。 |

|

|

{}{XPath}{};Token |

XPathには署名対象を表すXPath式を指定します。また、署名に関連付けられるセキュリティトークンをds:Reference要素で参照し、署名します。 |

|

パラメータ |

値 |

説明 |

|---|---|---|

|

action |

Signature |

|

|

authType |

Signature |

Signature認証を使用する場合は、本パラメータに

Signatureを指定します。 |

|

signaturePropFile |

<キーストア情報設定ファイル名> |

署名検証用の公開鍵証明書が格納されているキーストアに関する情報を記述したファイル名を指定します。 |

|

certDir |

<証明書格納ディレクトリ名> |

公開鍵証明書検証で必要となる証明書(EE証明書、中間CA、トラストアンカ)が格納されるディレクトリ名を指定します。 ここを「cert」と指定すると、WebOTX既定の格納場所<DomainDir>/config/certを指定したことになります。 |

|

trustAnchor |

<トラストアンカ名1>;<トラストアンカ名2>;… |

公開鍵証明書検証で信頼済みとして扱われるトラストアンカ(ルートCA)を指定します。トラストアンカ証明書のファイル名を指定します。セミコロン区切りで複数指定できます。 |

|

crlValidation (証明書検証でCRLを参照するかどうかを指定します。) |

true |

CRLを参照します。 |

|

false |

CRLを参照しません。 |

|

|

crlDir |

<CRL格納ディレクトリ名> |

CRLが格納されるディレクトリ名を指定します。crlValidationがtrueの場合に有効となります。このディレクトリにある*.crlファイルがCRLとして扱われます。ここを「crl」と指定すると、WebOTX既定の格納場所<DomainDir>/config/crlを指定したことになります。 |

Memo

useSingleCertパラメータは、公開鍵証明書をBinarySecurityTokenに格納してメッセージに添付する場合にのみ使用できます(署名アルゴリズムがRSAwithSHA1またはDSAwithSHA1かつ

証明書の参照方法がDirectReferenceまたはEmbeddedReferenceの場合にのみ使用できます)。その他の場合は、指定しても無視されます。

本パラメータを省略した場合、BinarySecurityTokenにはEE証明書のみが格納されます。

Memo

signaturePartsパラメータを省略した場合、署名対象はSOAPエンベロープのBody要素になります。

|

パラメータ |

値 |

説明 |

|---|---|---|

|

action |

Timestamp |

|

|

timeToLive |

<有効期間> |

メッセージの有効期間を秒単位で指定します。本パラメータを省略した場合、有効期間は300秒になります。 |

|

パラメータ |

値 |

説明 |

|---|---|---|

|

action |

SAMLTokenUnsigned |

|

|

assertionId |

<SAML Assertionの識別情報> |

コールバックハンドラで取得するSAML

Assertionを特定するための情報を指定します。コールバックハンドラで、識別情報をキーにしてSAML

Assertionを取得する仕組みを提供します。識別情報は、アプリケーションで独自に定義します。本パラメータは省略可能です。 |

|

samlTokenCallbackClass |

<コールバックハンドラクラス名> |

SAML

Assertionを取得するためのコールバックハンドラクラス名を指定します。 外部からSAML Assertion を受け取る仕組みを提供します。 |

|

パラメータ |

値 |

説明 |

|---|---|---|

|

action |

SAMLTokenSigned |

|

|

assertionId |

<SAML Assertionの識別情報> |

コールバックハンドラで取得するSAML

Assertionを特定するための情報を指定します。コールバックハンドラで、識別情報をキーにしてSAML

Assertionを取得する仕組みを提供します。識別情報は、アプリケーションで独自に定義します。本パラメータは省略可能です。 |

|

samlTokenCallbackClass |

<コールバックハンドラクラス名> |

SAML

Assertionを取得するためのコールバックハンドラクラス名を指定します。 外部からSAML Assertion を受け取る仕組みを提供します。 |

|

signatureAlgorithm (署名アルゴリズムを指定します。) |

http://www.w3.org/2000/09/xmldsig#dsa-sha1 |

DSAwithSHA1 アルゴリズムを指定します。 |

|

http://www.w3.org/2000/09/xmldsig#rsa-sha1 |

RSAwithSHA1 アルゴリズムを指定します。 |

|

|

signaturePropFile |

<キーストア情報設定ファイル名> |

署名に使用する鍵が格納されているキーストアに関する情報を記述したファイル名を指定します。 |

|

signatureKeyIdentifier (署名検証に使用する公開鍵証明書の参照方法を指定します。) |

DirectReference |

メッセージの内部あるいは外部にある証明書をURIで参照します。 |

|

IssuerSerial |

メッセージの外部にある証明書を、発行者とシリアル番号をキーにして参照します。 |

|

|

SKIKeyIdentifier |

メッセージの外部にある証明書を、所有者鍵識別子をキーにして参照します。 |

|

|

EmbeddedReference |

メッセージの内部にある証明書を参照します。 |

|

|

useSingleCert |

true |

署名に使用した秘密鍵とペアになる公開鍵証明書のBinarySecurityTokenへの格納形態を指定します。BinarySecurityTokenにEE証明書のみを格納します。 |

|

userInfoCallbackClass |

<コールバックハンドラクラス名> |

署名に使用する鍵のエイリアスとパスワードを取得するためのコールバックハンドラクラス名を指定します。 |

|

signatureParts |

{}{XPath}{} |

署名対象を指定します。XPathには署名対象を表すXPath式を指定します。本パラメータを省略した場合、署名対象はSOAPエンベロープのBody要素になります。 |

|

パラメータ |

値 |

説明 |

|---|---|---|

|

action |

Signature SAMLTokenUnsigned |

スペース区切りで記述します。 |

|

signaturePropFile |

<キーストア情報設定ファイル名> |

署名検証用の公開鍵証明書が格納されているキーストアに関する情報を記述したファイル名を指定します。 |

|

certDir |

<証明書格納ディレクトリ名> |

公開鍵証明書検証で必要となる証明書(EE証明書、中間CA、トラストアンカ)が格納されるディレクトリ名を指定します。ここを「cert」と指定すると、WebOTX既定の格納場所<DomainDir>/config/certを指定したことになります。 |

|

trustAnchor |

<トラストアンカ名1>;<トラストアンカ名2>;… |

公開鍵証明書検証で信頼済みとして扱われるトラストアンカ(ルートCA)を指定します。トラストアンカ証明書のファイル名を指定します。セミコロン区切りで複数指定できます。 |

|

crlValidation (証明書検証でCRLを参照するかどうかを指定します。) |

true |

CRLを参照します。 |

|

false |

CRLを参照しません。 |

|

|

crlDir |

<CRL格納ディレクトリ名> |

CRLが格納されるディレクトリ名を指定します。crlValidationがtrueの場合に有効となります。このディレクトリにある*.crlファイルがCRLとして扱われます。ここを「crl」と指定すると、WebOTX既定の格納場所<DomainDir>/config/crlを指定したことになります。 |

|

パラメータ |

値 |

説明 |

|---|---|---|

|

action |

SAMLTokenUnsigned |

|

|

certDir |

<証明書格納ディレクトリ名> |

公開鍵証明書検証で必要となる証明書(EE証明書、中間CA、トラストアンカ)が格納されるディレクトリ名を指定します。ここを「cert」と指定すると、WebOTX既定の格納場所<DomainDir>/config/certを指定したことになります。 |

|

trustAnchor |

<トラストアンカ名1>;<トラストアンカ名2>;… |

公開鍵証明書検証で信頼済みとして扱われるトラストアンカ(ルートCA)を指定します。トラストアンカ証明書のファイル名を指定します。セミコロン区切りで複数指定できます。 |

|

crlValidation (証明書検証でCRLを参照するかどうかを指定します。) |

true |

CRLを参照します。 |

|

false |

CRLを参照しません。 |

|

|

crlDir |

<CRL格納ディレクトリ名> |

CRLが格納されるディレクトリ名を指定します。crlValidationがtrueの場合に有効となります。このディレクトリにある*.crlファイルがCRLとして扱われます。ここを「crl」と指定すると、WebOTX既定の格納場所<DomainDir>/config/crlを指定したことになります。 |

|

パラメータ |

値 |

説明 |

|---|---|---|

|

action |

SAMLTokenSigned |

|

|

assertionId |

<SAML Assertionの識別情報> |

コールバックハンドラで取得するSAML

Assertionを特定するための情報を指定します。コールバックハンドラで、識別情報をキーにしてSAML

Assertionを取得する仕組みを提供します。識別情報は、アプリケーションで独自に定義します。本パラメータは省略可能です。 |

|

samlTokenCallbackClass |

<コールバックハンドラクラス名> |

SAML

Assertionを取得するためのコールバックハンドラクラス名を指定します。 外部から SAML Assertion を受け取る仕組みを提供します。 |

|

signatureAlgorithm (署名アルゴリズムを指定します。) |

http://www.w3.org/2000/09/xmldsig#dsa-sha1 |

DSAwithSHA1 アルゴリズムを指定します。 |

|

http://www.w3.org/2000/09/xmldsig#rsa-sha1 |

RSAwithSHA1 アルゴリズムを指定します。 |

|

|

signaturePropFile |

<キーストア情報設定ファイル名> |

署名で使用する鍵が格納されているキーストアに関する情報を記述したファイル名を指定します。 |

|

signatureKeyIdentifier |

SKIKeyIdentifier |

署名検証に使用する公開鍵証明書の参照方法を指定します。 |

|

useSingleCert |

true |

署名に使用した秘密鍵とペアになる公開鍵証明書のBinarySecurityTokenへの格納形態を指定します。BinarySecurityTokenにEE証明書のみを格納します。 |

|

userInfoCallbackClass |

<コールバックハンドラクラス名> |

署名に使用する鍵のエイリアスとパスワードを取得するためのコールバックハンドラクラス名を指定します。 |

|

signatureParts |

{}{XPath}{} |

署名対象を指定します。XPathには署名対象を表すXPath式を指定します。本パラメータを省略した場合、署名対象はSOAPエンベロープのBody要素になります。 |

|

パラメータ |

値 |

説明 |

|---|---|---|

|

action |

Signature SAMLTokenUnsigned |

スペース区切りで記述します。 |

|

signaturePropFile |

<キーストア情報設定ファイル名> |

署名検証用の公開鍵証明書が格納されているキーストアに関する情報を記述したファイル名を指定します。 |

|

certDir |

<証明書格納ディレクトリ名> |

公開鍵証明書検証で必要となる証明書(EE証明書、中間CA、トラストアンカ)が格納されるディレクトリ名を指定します。ここを「cert」と指定すると、WebOTX既定の格納場所<DomainDir>/config/certを指定したことになります。 |

|

trustAnchor |

<トラストアンカ名1>;<トラストアンカ名2>;… |

公開鍵証明書検証で信頼済みとして扱われるトラストアンカ(ルートCA)を指定します。トラストアンカ証明書のファイル名を指定します。セミコロン区切りで複数指定できます。 |

|

crlValidation (証明書検証でCRLを参照するかどうかを指定します。) |

true |

CRLを参照します。 |

|

false |

CRLを参照しません。 |

|

|

crlDir |

<CRL格納ディレクトリ名> |

CRLが格納されるディレクトリ名を指定します。crlValidationがtrueの場合に有効となります。このディレクトリにある*.crlファイルがCRLとして扱われます。ここを「crl」と指定すると、WebOTX既定の格納場所<DomainDir>/config/crlを指定したことになります。 |