LDAPサーバとは、ネットワーク上に複数存在するユーザー認証のシステムを統合するために使用されるサーバで、LDAPプロトコルに対応したディレクトリ・サービスの製品で構築されます。SigmaSystemCenterは、このLDAPサーバをユーザ認証のエンジンとして使用することができます。

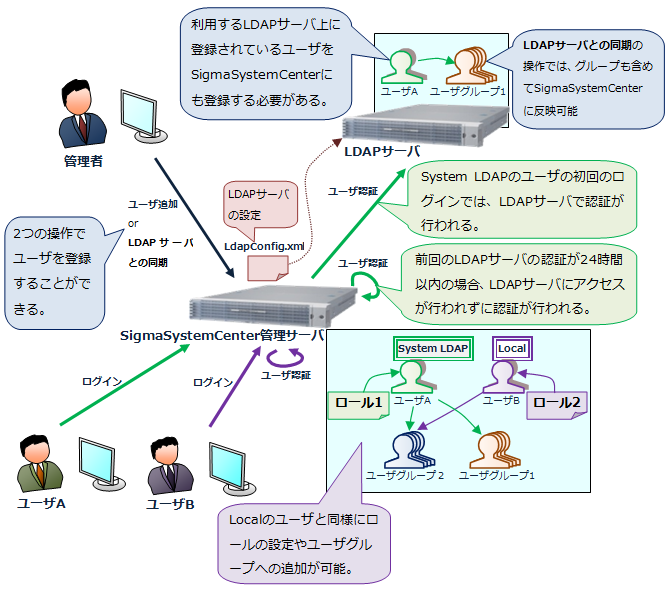

SigmaSystemCenterでLDAPサーバを利用するためには、LDAPサーバのユーザアカウントをSigmaSystemCenterに登録し、LDAPサーバの情報をLdapConfig.xmlに設定する必要があります。

SigmaSystemCenterで利用可能なLDAPに対応したディレクトリ・サービスの製品は以下の2つです。

Windows Active Directory

OpenLDAP

SigmaSystemCenter内の製品では、DeploymentManagerでもLDAPサーバのユーザアカウントを使用することができます。DeploymentManagerの詳細については、「DeploymentManager インストレーションガイド」を参照してください。

以下について、説明します。

「 (1)利用の概要 」

「 (2)ユーザアカウントの登録方法 」

「 (3)LDAPサーバの設定 」

まず、SigmaSystemCenterが使用するLDAPサーバの情報をLdapConfig.xmlに設定します。詳細は、後述の「 (3)LDAPサーバの設定 」 を参照してください。

次に、LDAPサーバのユーザアカウントをSigmaSystemCenterに登録します。登録の操作として、ユーザ追加とLDAPサーバとの同期の2つがあります。登録するユーザの認証種別は、System LDAPです。ユーザの登録の詳細は、後述「 (2)ユーザアカウントの登録方法 」 を参照してください。

DeploymentManagerの場合、DeploymentManager上に同一名のユーザを追加する必要はありません。

SigmaSystemCenterに登録したユーザに対して、ロールの設定やユーザグループへの追加などが必要な場合は、ユーザの登録後に行う必要があります。

登録した認証種別がSystem LDAPのユーザでSigmaSystemCenterにログインを行うと、LDAPサーバ上でユーザの認証が行われます。ログインが成功した場合、2回目以降のログインでは、LDAPサーバへのアクセスは行われず、SigmaSystemCenter上で認証が行われます。SigmaSystemCenterはキャッシュ上にある1回目のログイン情報を使用して認証を行います。

前回のLDAPサーバ上での認証から24時間以上経った場合、次のログインのときに再度LDAPサーバ上でユーザ認証が実行され、キャッシュの更新が行われます。キャッシュ更新の間隔を変更する必要がある場合は、後述の「 (4)認証時に使用するキャッシュの更新間隔の変更方法について 」 を参照してください。

DeploymentManagerではキャッシュがないため、ログインが行われたユーザがDeploymentManager本体に登録されたユーザでない場合、毎回LDAPサーバでユーザ認証が実行されます。

LDAPサーバの利用において問題が発生した場合は、「SigmaSystemCenter リファレンスガイド 注意事項、トラブルシューティング編」の「2.2.33. LDAP 認証しようとするとログインできない」、および「2.2.41. LDAP サーバとの同期が正しく行われない」を参照してください。

LDAPサーバ上で管理されているユーザアカウントをSigmaSystemCenterに登録するための操作として、以下の2つがあります。

ユーザ追加

通常のユーザ追加の操作です。

使用するLDAPサーバ上のユーザアカウントと同一のユーザ名を指定して登録します。ログイン時LDAPサーバ上で認証処理が行われるように、認証種別はSystem LDAPを指定する必要があります。

LDAPサーバとの同期

LDAPサーバ上の指定のグループとその配下のユーザアカウントを一括して登録する方法です。

操作を実行すると、SigmaSystemCenterはLDAPサーバに接続し、指定のグループ/ユーザアカウントの情報を取得して、登録を行います。操作実行の際、LDAPサーバに接続するために必要なLDAPサーバ上のユーザアカウントとパスワードを指定する必要があります。接続に使用するユーザアカウントとパスワードの指定は、操作ごとに必要です。

接続対象のLDAPサーバの情報はLdapConfig.xmlに設定します。本操作で登録する対象のLDAPサーバ上のグループは、LdapConfig.xmlのGroupタグで設定します。連携するLDAPサーバがOpenLDAPの場合、登録対象範囲の指定として、UserDnPatternタグの設定も必要です。

LDAP サーバ上の同期対象となるグループと所属するユーザは同じ組織単位(OU)に所属しないと反映されません。

同期対象となるグループ、およびユーザを同じ組織単位(OU)に所属するようにしてください。

操作を行った後、LDAPサーバ上でグループやユーザアカウントの追加や変更を行った場合、再度、LDAPサーバとの同期の操作を実行すると、差分の情報をSigmaSystemCenterに反映することができます。

しかし、削除の場合は反映されないため注意してください。LDAPサーバ上でグループやユーザアカウントの削除を行った場合、SigmaSystemCenterでも個別にユーザグループとユーザの削除を行う必要があります。

なお、操作の処理時間は、実行環境に依存しますが、対象のグループ、ユーザアカウントの数が5000ぐらいの場合、約1分半の時間がかかります。

上記操作で、SigmaSystemCenterに登録したユーザやユーザグループに対して、ロールの割り当てやユーザグループへの追加などの設定が必要な場合は、上記操作で登録後に実施してください。通常の追加の操作で追加したユーザグループとユーザと同じように設定できます。

なお、LDAPサーバとの同期の操作を行うためには、事前にSigmaSystemCenterにSigmaSystemCenterの本体製品のライセンス(Edition License)が登録されている必要がありますので、利用の際は注意してください。

SigmaSystemCenterでLDAPサーバを利用するためには、 <SystemProvisioningのインストールディレクトリ>\conf 上に、LDAPサーバの情報を設定するファイルLdapConfig.xmlを置く必要があります。LdapConfig.xmlは、 <SystemProvisioningのインストールディレクトリ>\opt\ldap 配下にインストールされるサンプルファイルを参考に作成することができます。

設定可能なLDAPサーバの台数は1台のみです。複数のLDAPサーバを接続先として設定することはできません。

DeploymentManagerでLDAPサーバを利用するためには、 <DPMサーバのインストールディレクトリ>\WebServer\App_Data\Config 配下のLdapConfig.xmlを編集する必要があります。

設定項目は以下のとおりです。

|

項目 |

説明 |

|---|---|

|

Enable |

LdapConfig.xmlの設定が有効かどうかを設定します。 true=有効, false=無効 |

|

AccountAuthentication |

SigmaSystemCenterでは使用しません。DeploymentManager専用の設定です。 LDAPサーバのユーザアカウントの権限を設定します。 1=参照者、3=操作者、7=管理者 |

|

LDAPType |

LDAPサーバの製品の種類を指定します。 0=Windows Active Directory 1=OpenLDAP |

|

Host |

LDAPサーバのホスト名 or IPアドレスを設定します。 |

|

Port |

LDAPサーバの接続ポートを設定します。 389 or 636(SSL/TLS) 上記はデフォルトのポート番号です。LDAPサーバ側で使用するポートを変更している場合は変更後のポート番号を指定してください。 |

|

UserDnPattern |

LDAPサーバ上でユーザ認証するために使用する文字列を設定します。ユーザ名以外のドメイン名などの情報が必要となります。Active Directoryの場合、ドメイン名は省略しないでください。 下記例のように設定します。{0}の部分は、ログインするユーザ名に置き換えられて、LDAPサーバに送信されます。 Active Directoryの場合、"{0} \ ドメイン名" OpenLDAPの場合、"uid={0},ou=部署名,dc=ドメイン構成要素" 本タグで設定可能なドメインは1つのみです。認証先として複数のドメイン名を設定することはできません。 また、OpenLDAPの場合、LDAPサーバとの同期の操作でUserDnPatternの設定が使用されます。"uid={0},"以降で指定する識別名のオブジェクト配下のグループとユーザアカウントが登録可能です。指定の範囲外のグループとユーザアカウントは登録できません。 ActiveDirectoryの場合は、LDAPサーバとの同期の操作で本設定は使用されません。 |

|

MaxLimit |

登録対象となるグループ、ユーザアカウントの最大数です。この値を超えた数のグループ、ユーザアカウントを登録することはできません。 複数のグループに所属するユーザアカウントは、個別に数えます。 LDAPサーバとの同期の操作を行わない場合は、本タグの設定は必要ありません。 最小値=1、最大値=100000、デフォルト値=1000 なお、LDAPサーバ側にも同様の設定があります。LDAPサーバ側の設定値より、取得するグループとユーザアカウントの数が多い場合、LDAPサーバから正しく取得できないため注意してください。 この場合は、LDAPサーバ側の設定を変更する必要があります。設定方法はLDAPサーバの各製品が提供するマニュアルを参照してください。 |

|

Group |

登録対象のグループ名を指定します。 複数のグループを登録する場合、Groupのタグを複数記載してください。 LDAPサーバとの同期の操作を行わない場合は、本タグの設定は必要ありません。 例:Group1 |

LDAPサーバを使用した認証が実行される前回のLDAPサーバ上での認証からの経過時間の設定は、レジストリキー: HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\NEC\PVM\base\LDAP の値: CacheExpiration (REG_DWORD)で変更可能です。キーや値がない場合、既定値の24が設定されます。0を設定した場合は、ログインごとにLDAPサーバを使用したユーザ認証が実行されます。レジストリ変更後、PVMサービスの再起動は必要ありません。

上述の動作のため、LDAPサーバ上でユーザアカウントのパスワードの変更を行った場合、SigmaSystemCenterのキャッシュ上のパスワードはすぐに更新されない場合があるので、注意してください。

SigmaSystemCenter側のパスワードの情報更新は、LDAPサーバ上での認証のときに行われます。前述の条件のとおり、LDAPサーバ上の認証は、前回認証からの経過時間がCacheExpirationの設定値を超えないと行われないため、すぐに更新が必要な場合は、CacheExpirationの設定を変更してください。